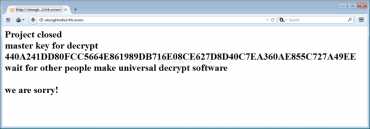

Pěkný dárek dostaly tento týden oběti ransomware Teslacrypt ve verzích 3 a 4. Jeho tvůrci totiž skončili s jeho vývojem a uvolnili master klíč, který umožňuje dešifrovat všechny soubory, o které oběti přišly. Podle informací od společnosti ESET oznámili vývojáři konec projektu. Jeden z analytiků ESETu na to reagoval anonymním dotazem přes oficiální komunikační kanál, který skupina používala ke komunikaci s oběťmi jejího „produktu“, když měly oběti platit výkupné. To, oč je požádal, bylo právě uvolnění univerzálního master klíče pro dešifrování souborů. Překvapivě byla jeho žádost vyslyšena a klíč byl zveřejněn na stránce, která dříve sloužila pro řešení plateb výkupného.

Společnost ESET toho využila a vytvořila bezplatný dešifrovací nástroj. To je určitě skvělá zpráva pro uživatele, kteří se stali obětí některé z kampaní, které tento ransomware šířily, jako byly ty ze začátku tohoto roku, které využívaly stránky běžící na Wordpressu a Joomle.

Naše postřehy

Minulý týden si kybernetické útoky plnými doušky užívali také uživatelé v České republice. V rámci řešení DDoS útoků na streamovací servery O2 během online vysílání hokejových zápasů došlo i k nechtěnému výpadku některých DSL přípojek v Praze a středních Čechách Přežít bez připojení k Internetu pak musely také tisíce uživatelů využívající služeb bezdrátových poskytovatelů Internetu. Tam se naopak jednalo o červa, který napadá AirOS v zařízeních Ubiquiti. Ten se kromě Argentiny, Brazílie, Španělska či USA úspěšně etabloval také u zdejších poskytovatelů. Podle vyjádření Ubiquiti Networks využívá červ zranitelnosti, které byly záplatovány již v minulém roce a týkají se verze 5.6.2 a starších. Objevily se ale také informace, že za šířením viru je nová zranitelnost, pro kterou nebyla dostupná záplata. Někteří uživatelé si také stěžují na způsob, jakým byly závažné zranitelnosti ve verzi 5.6.3. společností Ubiquiti Networks oznámeny pod všeobjímajícím airMAX: Security improvements

s tím, že netušili, o jak vážný problém se jedná. Na druhou stranu i ostatní problémy v seznamu změn u verze 5.6.3 určitě stály za nasazení nové verze.

Malware známý jako Redirector.Paco od svého uvolnění v roce 2014 infikoval více než 900 000 strojů. Jeho tvůrci ho využívali k manipulaci s výsledky vyhledávání na službách jako Google, Yahoo, Bing a pomocí nastavení proxy manipulovali s provozem a neoprávněně tak získávali peníze od služby AdSense. Samotná proxy byla aktivována jen pro konkrétní domény, a to díky zneužití funkce proxy auto-config (PAC). Výsledky vyhledávání jsou dostupné i přes HTTPS, protože součástí infekce je i instalace vlastního kořenového certifikátu.

Útoku na bangladéšskou banku jsme se v Postřezích už věnovali několikrát. V reakci na tuto událost nařídila Bank of England britským bankám provést revizi bezpečnosti u systémů připojených k systému SWIFT. Důvodem jsou právě obavy z možného zneužití přístupových oprávnění bankovních institucí k této platformě. Ty nejspíš ještě narostou po té, co se ke konci týdne ukázalo, že problémy s uhlídáním přístupů k systému SWIFT měla již před rokem i jedna banka v Ekvádoru. V tomto případě si útočníci přišli na 12 milionů dolarů.

Mezitím v Indii nalezl bezpečnostní expert chyby v mobilní bankovní aplikaci, které umožňovaly vyčíst informace z libovolného účtu bez provedení přihlášení pouze se znalostí session ID, které ale nemá nijak omezenou dobu platnosti. Stejným způsobem pak bylo možné při zavolání API pomocí CURL přidat účet, na který následně bylo možné odeslat peníze z účtu oběti. Dodejme, že nebyl použit certificate pinning a bylo tak možné použít v aplikaci Burp vlastní certifikáty a prohlížet si požadavky odeslané z aplikace a odpovědi na ně v plain textu.

Představte si, že si vás někdo vyfotí na ulici a během chvíle bude znát vaše jméno, případně další dostupné informace. Tohle prý umí ruská služba FindFace se 70 procentní úspěšností. K dispozici je aplikace pro Android a iOS. Pro duševně vykolejené jedince nabízí jeden ze zakladatelů služby originální využití.

„It also looks for similar people,“ Kabakov told The Guardian. „So you could just upload a photo of a movie star you like or your ex, and then find ten girls who look similar to her and send them messages.“

Pro nás dobrá zpráva je, že zatím používá jen fotky ze sociální sítě Vkontakte, která je používána především uživateli z Ruska. Ta však má více než 200 milionů uživatelů.

Tento týden byl špatný hned pro dva internetové giganty. Prvním z nich je Google, který dostal v Evropě rekordní pokutu 3 miliardy euro za porušování pravidel hospodářské soutěže, a druhým Facebook, který čelí žalobě za skenování soukromých zpráv uživatelů sociální sítě bez jejich vědomí a jejich sdílení s marketingovými a reklamními společnostmi.

Ve zkratce

- Kritická chyba v platformě Magento umožnuje spustit libovolný PHP kód

- Cisco záplatuje závažné zranitelnosti v Web Security Appliance (WSA)

- Další level sledování uživatelů Internetu – Audio fingerprinting

- Windows malware se zkouší vyhnout čtyřem stovkám bezpečnostních produktů

- 167 milionů LinkedIn hesel na prodej

- Symantec Antivirus Engine Malformed PE Header Parser Memory Access Violation

- Starší NAS od LG jsou ohrožené vzdálenými útoky

Pro pobavení

Takto nějak budou znalí věci obcházet pokusy o cenzuru Internetu.

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.