V minulém dílu kolega Martin Čmelík pochyboval o zneužitelnosti audio portu na notebooku, já si v tomto dílu dovolím tuto věc trochu korigovat. Nicméně se shodneme na tom, že páska přes port problém opravdu neřeší.

Vžijte se do role kyberzločince, který chce získat data z počítače infikovaného malwarem, který není připojen k internetu, který nekomunikuje s žádnými dalšími počítači, a ke kterému nemáte přímý přístup (ve smyslu že vás nikdo nepustí ke klávesnici).

Jakpak se asi se svým úkolem vypořádáte? Bez síťového a fyzického přístupu budete pravděpodobně nuceni zapojit hodně svého důvtipu a představivosti. A přesně to udělali výzkumníci z izraelské Ben Gurionovy univerzity v Negevu. Výsledkem jejich práce je malware, který nazývají „fansmitter“ a který realizuje přenos dat prostřednictvím akustických vln, generovaných ventilátory napadeného počítače. Přenos je realizován prostřednictvím modulace otáček větráků, ovládaných pomocí instrukcí powermanagementu (APM), který je povinně implementován v BIOSu či UEFI většiny základních desek kvůli dodržení nařízení EPA (americká agentura pro ochranu životního prostředí).

Jejich metoda využívá zvuků generovaných větráčky CPU, napájecího zdroje či systémového větráčku chladicí skříně počítače. Bylo demonstrováno, že prostřednictvím modulace otáček lze přenést binární data do několik metrů vzdáleného přijímače, například mikrofonu mobilního telefonu. Princip je jednoduchý: větráčky obvykle vydávají zvuky s frekvencí od 100 do 600 Hz, a otáčky je možno ovládat pomocí příkazů power managementu. Nejjednodušší kódování může být například takové, že určitá frekvence představuje jedničku, jiná nulu. Vzhledem k faktu že zvuky větráčků jsou ve slyšitelném pásmu, takovéto kódování by pravděpodobně neuniklo pozornosti, a proto by se v praxi nejspíše použilo kódování odhalitelné obtížněji.

Při experimentu byl použit standardní stolní počítač Dell, vybavený větráčkem na CPU a na šasi, a jako přijímač byl použit nijak neupravovaný smartphone Samsung Galaxy S4. Přenos dat probíhal v počítačové laboratoři v níž byla i další zařízení – několik PC, switchů, místnost samozřejmě byla vybavena klimatizací – rozhodně se tedy nejednalo o žádné ideální podmínky pro akustický přenos dat.

Experiment potvrdil teoretický předpoklad, že přenosová rychlost je velmi závislá na otáčkách modulovaného ventilátoru a také na přenosové vzdálenosti.

Příklady parametrů přenosu:

|

Frekvence kódující „0“ |

Frekvence kódující „1“ |

Vzdálenost |

Rychlost přenosu |

|

1000 |

1600 |

1 |

3 b/min |

|

4000 |

4250 |

1 |

15 b/min |

|

2000 |

2500 |

4 |

10 b/min |

Výzkumníci v závěru své práce uvedli, že podobným způsobem lze k „vynesení“ informací zneužít jakéhokoli zařízení, které disponuje modulovatelným ventilátorem. Já osobně bych k tomu dodal, že stejným způsobem může být využito cokoli co je schopno detekovatelně měnit stav – jas obrazovky (nebo třeba jen shluku pixelů), proud odebíraný z elektrické sítě, poloha tiskové hlavy tiskárny, atd.

Podobný princip přenosu byl již demonstrován dříve, nicméně v tehdejším pokusu byl zvuk generován systémovým reproduktorem PC (PC-speaker). Jako přirozenou reakci na tuto demonstraci začali provozovatelé počítačů určených pro ultra zabezpečené informace požadovat hardware bez interních elektroakustických měničů, a bez možnosti připojení externích, v čemž jim výrobci ochotně vyšli vstříc. V případě větráků chlazení počítače ovšem není snadné tento požadavek napodobit. Bez větráků by se většina počítačů nedokázala „uchladit“. Vůči tomuto tvrzení izraelských výzkumníkům mám výhradu. Počítače jde chladit i větráčky které nejsou řízené pomocí APM, a tudíž nemohou být využity pro tento druh útoku. Nicméně jejich opomenutí lze vysvětlit tím, že na pro účely jejich výzkumu se možná žádný počítač s neřízenými větráčky nepodařilo zajistit.

Ještě než se vyděsíte, že vám zlí hoši kradou vaše životně důležité informace prostřednictvím větráčků, uklidněte se, a uvědomte si, že aby mohl počítač vysílat data pomocí větráčků, musí být nejprve infikován malwarem, který tuto činnost realizuje – což se bez nějakého druhu přímého přístupu určitě neobejde. Určitě není možné aby se váš izolovaný počítač „infikoval sám vzduchem“.

Osobně se domnívám, že tato možnost úniku dat je sice zajímavá, ale v praxi bych se jejího uplatnění příliš neobával. Ale pokud by vám tento článek měl způsobit bezesné noci, můžete své servery utopit v oleji a ventilátorky tím úspěšně eliminovat. I když je určitě též možné modulovat výkon procesoru, tím ovlivnit potřebný chladicí výkon a jeho analýzou přenášet data. Přenosová rychlost však bude ještě nižší než u výše popsaného akustického postupu. Nicméně – podle mě by se na toto téma nějaká semestrální práce udělat dala. :-)

Naše postřehy

V uplynulém týdnu byla ve světě zaznamenána zvýšená aktivita ransomwaru, proto v dnešních postřezích nemůže chybět stručný komentovaný výčet. Nový ransomware MIRCOP například zkouší nový trik, jak přimět oběť k zaplaceni: předstírá že je poškozeným a požaduje náhradu způsobené škody ve výši 48,48 bitcoinu (cca $30,000).

Dalšími šířícími se ransomwary byly zepto, bart, cryptxxx a cerber. Jedná se o krypto ransomwary podobné nechvalně známému Locky, ke kterým neexistuje reálná možnost dekódování.

Dalším druhem ransomwaru který byl zaznamenán byl ransomware „apocalypse“, který se šíří přes špatně zabezpečený RDP protokol (využívaný například Remote desktopem systémů MS Windows).

Podle zpráv serveru thehackernews.com nejsou před ransomwarem v bezpečí ani data office 365.

Určitě tedy neuškodí zopakovat si pravidla prevence ransomware útoků

Zdá se, že teprve ransomware přinutil zodpovědné manažery brát informační bezpečnost vážně.

Z oboru šifrování jsem zachytil zajímavou úvahu na téma, zda a jako moc vlastně šifrování pomáhá „těm zlým“.

Bezpečnosti chytrých aut věnovaly článek servery threadpost.com a darkreading.com, zatímco server hotforsecurity.com se zamýšlí nad zabezpečením „chytrých domácností“.

Pokud jde o chytrou domácnost, zdá se že se začíná blýskat na lepší časy. Jen u nás v ČR vznikly dva IoT projekty, které bezpečnost na lehkou váhu neberou. Jedná se o novou firmu BigClown, která je zaštítěna firmou Jablotron a má know-how získané z projektu Turris:gadgets a univerzitní projekt Beeeon vyvíjený týmem FIT VUT Brno.

Ve zkratce

-

Google Chrome podle zpráv serverů HelpNetSecurity a SecurityWeek umožňuje neoprávněné stažení obsahu ze streamovacích služeb.

-

Facebook umožňuje neautorizované smazání jakéhokoli videa uloženého na tomto serveru.

-

Zprávy serverů Securityweek, ITsecuritynew a Darkreading upozornily na tisíce CCTV kamer jejichž firmware byl infikován malwarem a tento svérázný botnet byl následně zneužit k DDoS útokům na různé cíle.

-

Byl nalezen řetězec závažných chyb v zabezpečení téměř všeho bezpečnostního softwaru od firmy Symantec.

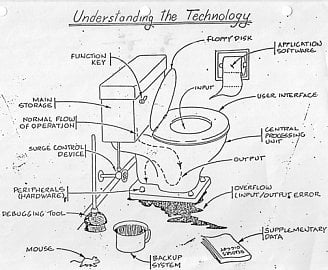

Pro pobavení

Našel jsem jeden obrázek z počítačové prehistorie, myslím, že to bylo někdy v době kdy pánové z agentury ARPA začali uvažovat o tom, že by internet nemusel sloužit jen armádě. Povšimněte si, že popisovaná technologie vůbec nezahrnuje síť (!).

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.