Několik nových poznámek k Hacking Teamu, který se tu již probíral minulý týden – zde a také zde. Na nalezené zranitelnosti Flash Playeru reagovala Mozilla výchozím blokováním obsahu vyžadujícího Flash Player v prohlížeči Firefox. To Alex Stamos, šéf bezpečnosti Facebooku, šel ještě dále a prohlásil, že je na čase s Flash Playerem jednou pro vždy skoncovat. A to bylo prosím pěkně ještě předtím, než se provalila existence už třetí zranitelnosti Flashe využívané Hacking Teamem. Adobe pak na základě těchto událostí přislíbilo rychlé řešení problémů s bezpečností. I tak už se ale začínají objevovat úvahy, kam se zaměří tvůrci exploit kitů ve světě po Flashxitu. Vrátí se k Javě, nebo se zaměří na zranitelnosti prohlížečů? Mimochodem, zranitelností se ihned chopili různí útočníci.

Čínská APT skupina Wekby spustila spear phishingový útok, při kterém posílala údajný odkaz na záplatu Flash Playeru, která měla opravovat zranitelnost, která byla na odkazované stránce ve skutečnosti exploitována. Uniklá data také ukázala, že pro udržení jednoho z používaných malware na napadeném počítači používal Hacking Team UEFI BIOS rootkit. To znamená, že i pokud by dotyčný naformátoval a přeinstaloval hard disk, či jej vyměnil, stejně by se malware do Windows znovu vrátil. Převzetí ztracených C&C serverů pomocí BGP hijackingu je pak už jen třešničkou na dortu. Tady je pak popsáno, jakým způsobem docházelo k sledování uživatelů s non-jailbroken iPhony a zde je pro změnu rozebírána komunikace prozrazující neutuchající zájem FBI o síť Tor. Samozřejmě celý týden se také dost záplatovalo a záplatovalo.

Pokud budu v budoucnu někým požádán o vysvětlení významu slova tristní, pravděpodobně jej pošlu na tuto URL. Řeknu dotyčnému, ať si stáhne přiložený ZIP soubor a zkusí zjistit heslo. Pak pochopí, že sledovací software pro vojenské zpravodajství a PČR komunikovala společnost, která byla schopna zaheslovat zip heslem, které se dá odhalit slovníkovým útokem (to heslo je Pilsner). Kdyby ani toto k vysvětlení nestačilo, mám v záloze jiný kalibr. Po tomto všem totiž hodlá společnost Hacking Team ve svých aktivitách pokračovat a začít celou šmírovací infrastrukturu budovat na novo. No není to žalostné?

Naše postřehy

Společnost Oracle vydala záplatu pro kritickou zranitelnost Javy, která byla naneštěstí objevena proto, že již byla aktivně využívána k útokům. Během vyšetřování operace nazvané Pawn Storm narazila společnost Trend Micro na podezřelé e-maily obsahující odkazy na stránky, na kterých byla tato dosud neznámá zranitelnost aktivně exploitována. Cílem útoku byly armádní síly členských zemí NATO a obranné složky USA. Zranitelnost se týká pouze poslední Javy verze 1.8.0.45.

Když si uvědomím, jaké množství uživatelů má stále zapnutou Wi-Fi a kolik z nich neukončuje aplikace v mobilním telefonu, ale nechává je běžet na pozadí, tak tohle bude další potenciálně zajímavá bezpečnostní díra. Wi-Fi Aware je technologie, která bude umožňovat aplikacím, které to budou podporovat, automaticky si vyměňovat data. Například pokud budou mít dva cizí lidé na svém telefonu stejnou hru, pak by aplikace měla být schopna zjistit, že se ocitli vzájemně v dosahu a umožnit jim si zahrát společně. Nebo třeba zařízení, které bude poblíž obrazu v muzeu, automaticky pošle informace o obraze návštěvníkovi, procházejícímu kolem.

Tři britští politici byli hacknuti skupinou odborníků během používání nezabezpečených Wi-Fi sítí. Nejsem si zcela jist, co to mělo dotyčným politikům demonstrovat, zvláště proto, že o tom, že se někdo pokusí napadnout jejich účty, dopředu věděli. Politici se samozřejmě nechovají jinak než běžní uživatelé, takže kromě toho, že používali veřejné Wi-Fi sítě bez jakékoliv další ochrany, tak minimálně jeden z nich také používal stejné jméno a heslo pro e-mail a PayPal. Ostatně o problematice nakládání s hesly na straně uživatelů se tento týden také hovořilo.

Do diskuze o vynuceném přístupu vlád do šifrované komunikace uživatelů se vložila další těžká váha – Massachusetts Institute of Technology. Laboratoř Computer Science a Artificial Intelligence této university nyní vydala report, ve kterém upozorňuje, že aktuální snahy vlád získat přístup k uživatelským datům kvůli zvýšení bezpečnosti na Internetu jsou v praxi neproveditelné. Dále přináší obrovské právní a etické otázky, které by mohly zvrátit již dosažený progres v bezpečnosti a způsobit tak velké ekonomické škody.

Už jste se někdy setkali s mobilní aplikací, která by stále pracovala na pozadí, i když jste ji kompletně odinstalovali? Tak takto nějak se má chovat aplikace Google Photos. Problém je, že i po jejím odstranění se o synchronizaci dál starají jiné části systému Android, a to do té doby, než uživatel zruší možnost synchronizovat fotky v nastaveních. Sám jsem to netestoval, ale pokud došlo k zapnutí synchronizace v souvislosti s instalací aplikace Google Photos, bylo by dle mého názoru správné vypnout synchronizaci s odinstalací aplikace, nebo uživatele aspoň upozornit, že odinstalací aplikace se samotná synchronizace neruší.

Výzkumníci z „University of Salerno and the Sapienza University of Rome“ vyzkoušeli využití HTML5 k maskování na webu založených exploitů.

Ve zkratce

- Google používá umělé neuronové sítě k detekci spamu

- VMWare záplatoval chybu umožňující eskalaci oprávnění

- Hacknutí služby Cloudminr.io ohrozilo data 80 000 „těžařů“

- FS-ISAC varuje před vzdálenými útoky na PoS

- Epic Games forum hacknuto – změňte si hesla a pozor na phishing

- TeslaCrypt 2.0 přichází s vylepšeným šifrováním

- Jsou zařízení pro sledování aut bezpečná?

- Německo přijalo zákon o kyberbezpečnosti

- Ukončení Hacking Fóra Darkode

- Dříve teoretický útok na HTTPS je na pokraji praktické realizovatelnosti

Pro pobavení

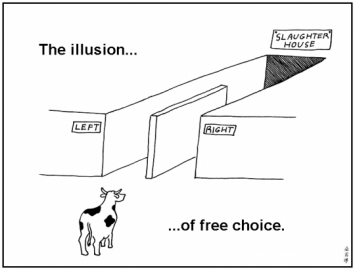

Od událostí kolem Hacking týmu nemůžu tenhle obrázek dostat z hlavy…

Zdroj:http://mep.euwatch.eu/1030001943.html

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.