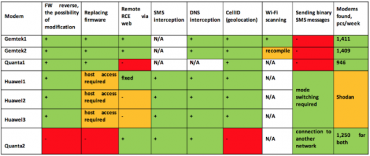

Už na této zajímavé přednášce se v roce 2013 řešily zranitelnosti 3G/4G modemů Huawei. Nyní se objevila nová zajímavá analýza zranitelností 3G/4G modemů a routerů od výrobců Huawei, Gemtek, Quanta a ZTE.

Špatná zpráva je, že všechna testovaná zařízení měla závažné zranitelnosti, které mohou vést až ke kompletní kompromitaci systému. Chyby zahrnovaly Remote Code Execution (RCE) v CGI skriptech webového rozhraní, integrity attacks umožňující provést změnu firmware, Cross-Site Request Forgery (CSRF) a Cross-Site Scripting (XSS).

Po úspěšném napadení zařízení pak bylo možné dle konkrétní konfigurace zařízení určit jeho lokaci buď pomocí CellID nebo skenováním dostupných Wi-Fi sítí, dále zachytávat a posílat SMS, číst HTTP a HTTPS provoz nebo infikovat počítač – buď přes konkrétní zranitelnosti software, vložením kódu do přenášeného HTML či zneužitím funkce Virtual CDROM.

Autoři považují za nejbezpečnější modemy Huawei s poslední verzí firmware, protože podle jejich zkušeností Huawei nenechává update firmware na operátorech a stará se o záplatování zranitelností nalezených v jeho software.

Naše postřehy

Vánoce přicházejí a s nimi také nakupování hraček. Ty jsou stále více napěchované elektronikou a stále více tíhnou k tomu být on-line. Třeba taková panenka Hello Barbie se zabudovaným mikrofonem, reproduktorem a konektivitou na Wi-Fi. Pokud dítě začne s hračkou komunikovat, je tato nahrávka přes šifrované spojení odeslána na server, kde je pak analyzována systémem na rozpoznání řeči, aby byla vybrána nejvhodnější odpověď. Součástí téhle podivnosti má být i rodičovský účet, díky kterému si s hračkou vyhrají i rodiče; v role playing hře na Stalkera si budou moci poslechnout, s čím se jejich dítě panence svěřuje a o čem si s ní povídá.

Když se nebudeme bavit o narušení soukromí dětí, které je podle mě obrovské, protože k jejich nahrávkám bude mít přístup výrobce hraček i jejich rodiče, zůstává ve hře i otázka zabezpečení těchto hraček. Podle výrobce je na vysoké úrovni a všechny zneužitelné informace jsou buď šifrované nebo se v panence neukládají. Zatím se analytikům z hračky podařilo získat pouze mp3 výrobce, tedy ne nahrávky dítěte, ID účtu a jména Wi-Fi sítí. Jenže problém nemusí být jen v samotné panence. Když vezmeme v úvahu, jaká hesla jsou uživatelé schopni používat, proč by se zrovna rodiče dětí s touto panenkou měli lišit? Co asi udělá s dětskou psychikou, když se k rozhovorům s panenkou z dětství dostanou ve vyšším věku spolužáci a vystaví je někde na sociálních sítích. Ostatně rodiče sami mohou nahrávky také sdílet, například prostřednictvím Facebooku. Je tedy na zvážení, zda by se výrobek neměl jmenovat spíše Hell Barbie.

U hraček a her ještě chvíli zůstaneme, protože webové stránky Learning Lodge App Store známého výrobce elektronických hraček a her byly napadeny přes zranitelnost SQLi. Díky tomu uniklo 4,8 milionu unikátních e-mailových adres zákazníků, odpovědí na kontrolní otázky a také 227 000 záznamů o dětech. Lidé, kteří za útokem byli, tvrdí, že neplánují data zneužít či zveřejnit, nicméně SQLi mohl zneužít někdo dříve. Uživatelé, kteří měli na serveru účet, by se proto rozhodně na tento slib neměli spoléhat. Celá věc je ještě o to horší, že v databázi byla hesla čistě v podobě MD5 hash.

Tohle připomíná starý vtip o albánském viru, který žádá z důvodů technologické zaostalosti uživatele, aby si smazal nějaký soubor a pak jej poslal dál. V tomto případě to však bohužel není legrační. Kazachstán by také rád sledoval obsah šifrované komunikace svých uživatelů, protože ale nejspíš nedosahuje technologické vyspělosti zemí, které už své obyvatele sledují, mají být všichni uživatelé Internetu ze zákona povinni instalovat do mobilů a PC kořenovou certifikační autoritu s výmluvným názvem „National Internet Security Certificate“.

Tři roky stará zranitelnost v Portable SDK for UPnP™ Devices (libupnp) stále ohrožuje více než šest milionů chytrých telefonů, televizí či routerů. Tato knihovna se používá k implementaci DLNA nebo NAT traversal. Ačkoliv byla zranitelnost stack overflow záplatována již v prosinci 2013, společnost TrendMicro nyní našla 547 aplikací, používajících stále neopravenou verzi libupnp, z nichž 326 bylo k dispozici na Google Play.

Zase ty routery. Belkin N150 má prý hned několik zajímavých zranitelností, jako jsou HTML/Script Injection, Session Hijacking zapříčiněný příliš krátkým sessionid, které lze s pomocí nástrojů jako je burpsuite snadno prolomit hrubou silou, a oblíbenou zranitelnost Cross Site Request Forgery. K tomu je potřeba připočíst telnet s výchozím heslem. U telnetu jsem ale nenašel informaci, zda je dostupný i přes WAN. Rahul Pratap Singh si na svém blogu stěžuje, že na nahlášení těchto zranitelností nedostal od bezpečnostního týmu výrobce žádnou odpověď. Pokud máte doma toto zařízení, pak je možná vhodná chvíle přejít na Turris Omnia.

Organizace Electronic Frontier Foundation podala stížnost k federální obchodní komisi kvůli Chromebookům, které prodává Google do škol a jejichž prohlížeč má automaticky spuštěnu funkci Sync. Díky ní má Google přístup k informacím o studenty navštěvovaných stránkách, o jejich vyhledávaných výrazech, navštívených výsledcích vyhledávání, videích zhlédnutých na službě YouTube a o uložených heslech. Společnost Google už slíbila provést nápravu.

Tentokrát také něco z našich luhů a hájů. Stačil několik let starý článek o problémech s novými občanskými průkazy a k němu připojená rozmazaná fotografie občanského průkazu autorky, aby ji neznámý útočník použil k on-line podvodům. Při nich nabízel v inzerci starší mobilní telefon a požadoval zálohu ve výši několika tisíc korun. Snímek dokladu redaktorky pak vykládal za svůj, aby svému inzerátu dodal na důvěryhodnosti. Na ilustračním snímku bylo viditelné pouze jméno a fotografie dotčené redaktorky, přesto se našla řada lidí, kteří takto přišli o peníze.

Brian Krebs popisuje na svém blogu zajímavý způsob monetizace ukradených platebních karet. Kriminálníci nejdříve umístí na platební terminály na stojanech benzínových pump skimmovací zařízení. Následně s pomocí získaných údajů čerpají na dalších pumpách benzín do upravených nákladních aut a dodávek. Benzín pak prodají načerno benzínkám, se kterými mají dohodu.

Soud ve Švédsku rozhodl, že poskytovatelé Internetu nejsou odpovědní za chování svých zákazníků a tudíž ISP ani nejsou povinni blokovat přístup ke stránkám Pirate Bay.

Ve zkratce

- Programovací jazyky a počet zranitelností v nich napsaných aplikacích

- Patentový troll žaluje 66 společností kvůli ECC

- DHS dělá bezplatné penetrační testování

- Automatická analýza Phishingu s BRO

- Stored XSS v Yahoo! Mail website

- Skončí konečně Flash? Asi ne.

- Zranitelnost zabezpečovacího systému Videofied

- Analýza botnetu Ponmocup

- Vylepšený ransomware a exploit kit Angler

Pro pobavení

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.