Každý administrátor informačních systémů by měl mít alespoň základní přehled o útocích, které mohou ohrozit jím spravované servery, stanice či sítě. Nejlepším způsobem, jak pochopit podstatu těchto útoků, je zkusit si, jak uvažují ti, kteří se jich dopouštějí. Co je jejich motivací? Jak postupují při hledání slabých míst a jak ohrožují uživatele a infrastrukturu běžných firem?

Jednou z hlavních motivací útočníků, se kterou se v roli provozovatelů Národního bezpečnostního týmu CSIRT.CZ setkáváme, je pochopitelně zisk. Nemusí jít nutně pouze o krádeže informací o bankovních účtech. Možnosti monetizace úspěšných útoků jsou opravdu široké. Může jít o přeprodávání provozu z napadených webových serverů dalším útočníkům (například pro šíření malware na počítače návštěvníků těchto serverů), podstrčení vlastních reklam, zneužití webového serveru pro BlackHat SEO nebo o posílání DMS zpráv z napadených chytrých telefonů.

Nicméně motivy útočníků se neomezují pouze na zisk a mohou být stejně pestré, jako techniky používané při průzkumu terénu. Při něm mohou útočníci vytěžovat veřejně dostupné zdroje, jako jsou různé internetové registry nebo metadata z veřejně dostupných dokumentů. A s pomocí Google hackingu se dokáží dostat i k informacím, o kterých ani netušíte, že jsou veřejně dohledatelné. Při aktivním skenování pak získají chybějící části skládačky, jako jsou informace o systémech spuštěných ve vaší síti nebo o provozovaných serverových aplikacích. Tyto informace zužitkují v průběhu samotného útoku. Ten může probíhat přes různé vektory v závislosti na nalezených zranitelnostech. Může se jednat o zneužití zranitelnosti typu buffer overflow, chyby v logice webové aplikace či třeba špatně zkonfigurované Wi-Fi sítě.

Ještě nebezpečnější je situace, kdy útočí někdo zevnitř sítě, tedy člověk s přístupem k síti a v horším případě i s fyzickým přístupem k serverům a dalším zařízením. Jednoznačně nejnebezpečnější jsou ale útoky zneužívající slabiny uživatelů, tedy ty, které se ukrývají pod pojmem sociální inženýrství. Ostatně mnoho útoků stojí právě na kombinaci sociálního inženýrství a technického umu.

Pokud si tedy na chvíli chcete nasadit pomyslný klobouk „zlých hochů“ a vyzkoušet si, jak během svých útoků postupují, je pro vás v Akademii CZ.NIC připraven kurz Počítačová bezpečnost prakticky. V tomto kurzu si vyzkoušíte například exploitování zranitelností pomocí nástroje Metasploit a seznámíte se i s nebezpečnými nástroji „hromadného ničení“ používanými profesionálními kyber zločinci.

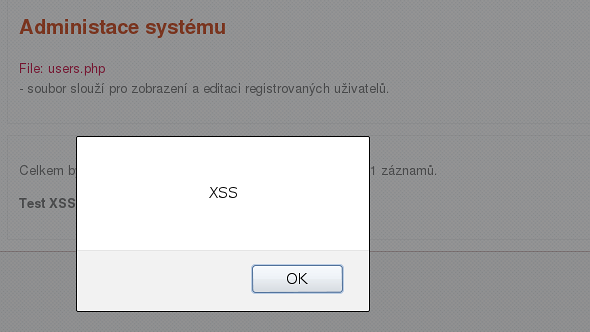

Na tréninkové webové aplikaci e-shopu si zkusíte zneužití XSS zranitelnosti k napadení jejího administrátora a pomocí SQL Injection se do aplikace bez znalosti hesla přihlásíte jako její správce. Pochopení zranitelnosti Cross-site request forgery vám ukáže další dobrý důvod, proč se odhlašovat z webových aplikací, které aktuálně nepoužíváte. S kolegy si také navzájem odposlechnete data posílaná po lokální síti, prolomíte Wi-Fi sítě se zabezpečením WEP a WPA-PSK nebo si vyzkoušíte naprogramovat zdánlivě nevinný jednočipový počítač tak, aby vám otevřel cestu k napadení kolegova počítače.

Všechna cvičení probíhají v prostředí specializované linuxové distribuce Kali Linux určené pro penetrační testování. I když je kurz zaměřen na praktické seznámení s průběhem nejčastějších útoků, nechybí v něm ani teoretická část popisující principy jednotlivých útoků a informace o tom, jak jednotlivým útokům předcházet. Celé školení je protkáno praktickými poznatky z provozování Národního bezpečnostního týmu CSIRT.CZ i se zkušenostmi z dalších bezpečnostních projektů sdružení CZ.NIC, jako jsou výstupy z projektu routerů Turris či z provozování aplikace Malicious Domain Manager.