Když pánové Maxim Goryachy a Mark Ermolov ze společnosti Positive Technologies oznámili, že na prosincové konferenci Black Hat odhalí bezpečnostní slabiny v procesorech Intel, nechal jejich výrobce udělat velký audit technologií Intel Management Engine (ME), Intel Trusted Execution Engine (TXE) a Intel Server Platform Services (SPS).

Výsledkem je objevení většího množství bezpečnostních chyb uvnitř firmware, který běží na novějších procesorech. V těch je hluboko (ring –3) ukrytý operační systém MINIX, který provádí spoustu činností a dovoluje počítač spravovat na dálku. Goryachy a Ermolov tvrdí, že jimi objevené chyby dokáží ovládnout počítač i ve vypnutém stavu.

Problém přitom postihuje poměrně širokou škálu procesorů, konkrétně těch s firmwarem ME verzí 11.0, 11.5, 11.6, 11.7, 11.10 a 11.20, firmware SPS verze 4.0 a TXE verze 3.0. Verze jednotlivých komponent je obvykle možné najít v BIOS/UEFI, kde pravděpodobně najdete jen jednu z těchto technologií.

ME je možné najít na klientských stanicích a levných serverech bez samostatného řídicího rozhraní (IPMI). SPS je pak přítomno ve velkých serverech s tímto rozhraním a TXE je určeno především pro tablety a zařízení s nízkým příkonem.

Nebezpečné rozhraní je možné najít na následujících procesorech:

- 6th, 7th & 8th Generation Intel® Core™ Processor Family

- Intel® Xeon® Processor E3–1200 v5 & v6 Product Family

- Intel® Xeon® Processor Scalable Family

- Intel® Xeon® Processor W Family

- Intel® Atom® C3000 Processor Family

- Apollo Lake Intel® Atom Processor E3900 series

- Apollo Lake Intel® Pentium™

- Celeron™ N and J series Processors

Podle Intelu je možné chyby zneužít k lokálnímu napadení počítače a spuštění libovolného kódu mimo dosah uživatele a operačního systému

. Je také možné zhoršit stabilitu počítače nebo způsobit pád operačního systému.

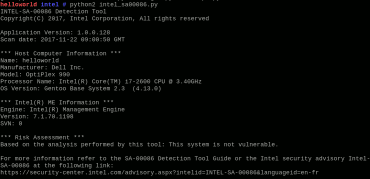

Intel vydal testovací utilitu pro Linux a Windows, která prozkoumá váš hardware a software a pomůže vám odhalit bezpečnostní problémy v konkrétním počítači.

Výrobci už začali vydávat aktualizace firmware : Dell Client, Dell Server, Intel® NUC, Intel® Compute Stick a Intel® Compute (stránka podpory Intel), Lenovo. Oprava spočívá v aktualizaci BIOS/UEFI, který se při startu postará o nahrání opraveného firmware do procesoru.

Více informací zatím k dispozici není, podle Intelu jde o proaktivní řešení, které má za cíl významně zlepšit bezpečnost. Detaily budeme pravděpodobně znát až po konferenci Black Hat, zatím jen víme, že je ohroženo poměrně velké množství počítačů nejrůznějších typů a určení, protože v nich běží proecsory Intel.

Thoughts on the latest Intel ME vulnerabilities: based on public information, we have no real idea how serious this is yet. It could be fairly harmless, it could be a giant deal.

— Matthew Garrett (@mjg59) November 20, 2017

Dobrou zprávou je, že podle dostupných informací je ke zneužití chyb potřeba mít fyzický přístup k počítači. Intel ale poznamenává, že teoreticky může přijít nový vektor útoku, který dovolí zaútočit s administrátorskými právy v operačním systému. Vzhledem k tomu, že některé zde zmíněné problémy dovolují si práva navýšit, je možné, že bude stačit běžný uživatelský účet, ze kterého pak povede cesta dál.