Ondřej Surý: Výkon síťových karet

Síťová karta je dnes naprosto běžnou komoditou, stačí ji koupit, vložit do počítače, zapojit kabel a funguje to. Rozdíly ve výkonu jsou ale dramatické, jak ukázala přednáška Ondřeje Surého z laboratoří CZ.NIC. Mimo jiné máme projekt Knot DNS a měříme i výkon síťových karet. Zjistili jsme totiž, že mezi různými kartami existují významné rozdíly.

Protokol DNS je specifický tím, že jako jeden z mála běží po UDP a tok tvoří velké množství malých paketů, které jsou pro karty největší zátěží. U mnoha síťových karet není pro 1GE a 10GE velký rozdíl v tom, kolik malých paketů dokáží vygenerovat,

vysvětlil Surý.

Rozdíly v síťovém výkonu jsou způsobené implementací IP stacku v jádře, kdy například FreeBSD dokáže podávat výrazně lepší výkony než Linux. Facebook chce sponzorovat vývoj linuxového stacku, aby byl alespoň tak dobrý jako ve FreeBSD.

Dále výkon ovlivňuje kvalita ovladačů a použitý IP protokol. IPv6 je například z výkonnostního hlediska ještě poměrně zaostalý.

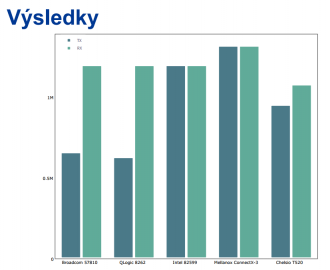

Pomyslné výkonnostní soutěže se zúčastnily 10 GbE dual-port karty s chipsety Broadcom, QLogic, Intel, Mellanox a Chelsio. Pro měření byla použita poměrně jednoduchá konfigurace dvou serverů s procesory Xeon, které jsou připojené přes switch proti sobě. Měříme jen velmi hrubý výkon a počítáme pakety, které jsou karty schopné odesílat a přijímat.

Měření bylo prováděno s výchozím nastavení jádra, pravděpodobně by bylo možné dosáhnout lepších výsledků změnou některých parametrů.

Vítězem se staly karty Mellanox, které byly schopné zpracovat zhruba 1,32 milionů paketů v obou směrech, těsně v závěsu je Intel s 1,2 milionů a Chelsio s milionem. Zajímavé jsou nevyrovnané výkony u Broadcom a QLogic, kde je obrovský propad mezi RX a TX. Těmto kartám bych se spíše vyhnul.

Ondřej Surý ale zdůraznil, že jde o hodně specifický provoz, pro jiné použití by karty mohly být bez problémů použitelné.

Laboratoře plánují v testech pokračovat, chtějí do nich zařadit další výrobce síťových karet, vyzkoušet jiné L2 switche, rozšířit test na echo-reply service a otestovat výkon TCP serveru. Chceme také podrobněji zkoumat rozdíly mezi IPv4 a IPv6 a implementaci v různých kernelech.

Zajímavé bude také srovnání s komerčními platformami včetně Windows.

V plánu je také zveřejnění výsledků všech testů včetně metodiky. Zatím jde o výzkumný projekt, ale podle Surého se snad podaří v průběhu první poloviny příštího roku vytvořit pro projekt web. Možná vznikne nějaký katalog síťových karet, ale je třeba to dát všechno dohromady.

Tomáš Hlaváček: Vývoj počtu routerů napadnutelných rom-0

Tomáš Hlaváček ve své přednášce zopakoval situaci okolo zranitelnosti rom-0. Jde o velmi triviální útok, který využívá toho, že některé routery je možné přes HTTP požádat o stažení konfigurace. V té je veškeré nastavení a hlavně všechna hesla.

Po stažení je pak možné pomocí hotových nástrojů hesla ze staženého souboru získat.

Odpovědět na to, které routery jsou napadnutelné, není jednoduché. Záleží na kombinaci výrobce, konkrétního modelu a jeho verze firmware.

Nelze proto vytvořit spolehlivý seznam zařízení, která jsou jistě napadnutelná. Mohli bychom zbytečně obvinit zařízení, které se dnes prodává a chybou netrpí a naopak řadu zařízení nepostihnout.

Proto se vývojáři raději rozhodli jít cestou edukace veřejnosti.

Tomáš Hlaváček tedy vytvořil webový test na adrese rom-0.cz. Ten testuje, zda je na zařízení otevřený HTTP server a zda odpovídá správnou hlavičkou na dotaz ke stažení souboru. Soubor nestahujeme, stačí nám vědět, že server potvrdí, že je nám ochoten vydat soubor o velikosti 16384 bajtů.

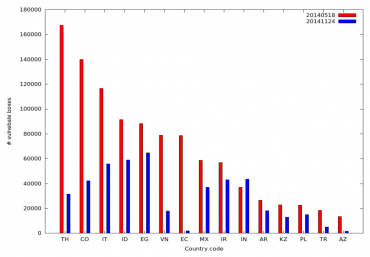

Laboratoře CZ.NIC také každý měsíc spouštějí skenování internetu a hledají počty napadnutelných routerů. První velké skenování proběhlo v květnu 2014, kdy bylo nalezeno 1,5 milionů routerů. Zjistili jsme, že nejvíce napadnutelných routerů je v Thajsku, Kolumbii a Egyptě.

V Evropě na tom byly nejhůře Itálie a Polsko. Přestože jde obvykle o deset let stará zařízení, stále se prodávají i s chybou, takže je možné, že někde bude počet otevřených routerů stoupat.

Test byl zopakován na konci listopadu a ukázal, že ve většině zemí skutečně došlo k výraznému poklesu. Například v Thajsku poklesl počet zranitelných routerů zhruba na pětinu.

Zřejmě zasáhl místní operátor, který nasadil plošné řešení zabraňující útoku na koncové uživatele. To lze velmi dobře udělat v homogenní síti, nad kterou má operátor kontrolu.

Velký pokles (asi na třetinu) proběhl také v Kolumbii, která byla původně druhou nejpostiženější zemí.

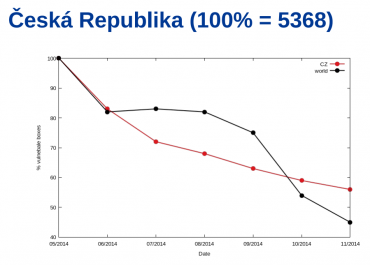

V České republice jsme na tom už na začátku byli velmi dobře. V květnu jsme měli asi pět tisíc napadnutelných routerů, což je poměrně dobré proti stovkám tisíc v jiných zemích.

Podle průběhu je vidět, že dochází k přirozenému vývoji a uživatelé routery postupně obměňují. V tuto chvíli jsme asi na třech tisících napadnutelných routerů i díky dobré mediální kampani.

Nemůžeme předpokládat, že poskytovatelé připojení přijdou s nějakým velkým řešením, spíše se dá věřit přirozenému vývoji. Většina problémových zařízení je u nás součástí ADSL routerů a s postupným přechodem na VDSL budou ze sítě mizet.

Podrobnosti o všech měřeních včetně rozdělení na jednotlivé státy je možné získat na webu report.rom-0.cz.

Ondřej Surý: Knot DNS Resolver

Na konci letošního roku by měla vyjít první alfaverze nového DNS resolveru. V současné době už existuje autoritativní server Knot DNS, který je nasazen například na TLD .CZ, .DK, .CL, používají ho v RIPE NCC a připravuje se implementace na kořenové nameservery K-Root a L-Root. K té by mělo dojít někdy na přelomu letošního a příštího roku.

Většina implementací DNS odděluje autoritativní a rekurzivní server. Jen BIND je historicky monolit, ale z bezpečnostního hlediska jsou lepší dva samostatné servery.

Proto chce CZ.NIC vytvořit i svůj vlastní resolver, který bude podporovat všechny současné standardy jako DNSSEC, NSEC3, IPv6 a také nové standardy, které vzniknou v rámci skupiny DPRIVE. Ta se zabývá otázkou soukromí v DNS.

V současné době resolver využívá DNS knihovnu z původního Knot DNS, implementuje vlastní alokátor paměti a pro cache používá knihovnu lmdb. Implementujeme také vyhledávání nameserverů s nejnižší latencí, abychom dostávali odpovědi co nejrychleji.

Další zajímavou vlastností je například podpora interních a externích modulů, které mohou například modifikovat DNS dotazy nebo provádět jejich logování.

Zdrojové kódy jsou už zveřejněné na gitlab.labs.nic.cz/knot/resolver/ a testovací instalace resolveru už běží na adrese sophie.nic.cz. Zatím je ovšem dostupná jen po IPv6, aby nebylo možné ho tak snadno zneužít. Běží ve smyčce, takže kdyby to spadlo, automaticky se restartuje.

Surý ale zatím nedoporučuje resolver nasadit v produkčním prostředí, zatím podle něj není zdaleka hotovo.

V blízké budoucnosti by měla přibýt podpora pro EDNS0, první vlastnosti týkající se zmíněného soukromí či rozhraní pro vzdálenou správu. Zatím je to velmi jednoduchý démon, který má jen několik parametrů na příkazové řádce a nedá se vzdáleně ovládat.

Z hlediska soukromí se zatím připravuje podpora QNAME minimisation, kterou podle Surého zatím nikdo jiný neimplementuje. Zjednodušeně jde o to, že se při dotazech na autoritativní servery neposílá vždy celé poptávané doménové jméno.

Martin Semrád: Rok 2014 nejen ve znamení projektu FENIX

NIX.CZ má v současné době pět POP uzlů v pěti datových centrech v Praze, 119 připojených sítí a z toho 41 ze zahraničí. Znamená to, že mají přístup do českých sítí na jeden hop a nemusí jít přes několik tranzitních operátorů.

Současný rekord datového toku přes uzel NIX.CZ je 352 Gbps (listopad 2014).

V loňském roce se připojilo 14 nových sítí z Česka, Slovenska, USA, Ruska a Bulharska. Zahraniční sítě jsou pro nás v současné době nejdůležitější, protože nám umožňují pro české uživatele zkracovat vzdálenosti.

V současné době jedná NIX.CZ s dalšími zahraničními sítěmi a Martin Semrád věří, že se už začátkem příštího roku začnou první z nich připojovat.

V loňském roce vznikl na půdě NIX.CZ projekt bezpečné VLAN, který byl později přejmenován na FENIX. Jde o klub vzájemně si důvěřujících členů, kteří jsou ochotni a schopni dodržovat bezpečnostní pravidla. Jde například o převedení pravidel až na koncového uživatele. Člen je povinen do naší sítě propouštět pouze provoz, který splňuje bezpečnostní standardy.

Stejně tak musí mít člen vlastní CSIRT tým, poskytovat technický kontakt 24 hodin denně a v neposlední řadě musí mít doporučení od dvou dalších členů skupiny FENIX.

Cílem této skupiny je zajistit bezpečnější prostředí a v kritické situaci zajistit alespoň komunikaci uvnitř této oddělené skupiny. Například v případě masivního útoku na Česko by se měli uživatelé největších operátorů dostat alespoň do českých bank, na české služby a zpravodajství,

vysvětlil nejkritičtější situaci Martin Semrád.

V lednu 2014 do projektu vstoupilo prvních šest operátorů, dnes už je členů celkem osm. V současné době jednáme s pěti dalšími operátory a já doufám, že se připojí v první polovině příštího roku.

Podle Martina Semráda je členství zavazující a znamená, že takový operátor nabízí svým uživatelům bezpečnější prostředí. Zajímejte se jako zákazníci o to, zda je váš operátor součástí projektu FENIX.

V letošním roce by měli dostat šanci zapojit se také další společnosti, což je zohledněno také novým ceníkem. V základní nabídce budou dva 1GE porty, které jsou jednou z podmínek členství v projektu FENIX. Zároveň stoupá zájem o 100GE přípojky, které budou také levnější. Věřím, že z dnešních tří přípojek se v následujícím roce dostaneme nejméně na šest.

Se zvyšováním rychlosti a počtu portů souvisí také obměna centrálních switchů. Současná zařízení Nexus 7000 už přestávají stačit a proto organizace přechází na Nexus 7700. Ve starší verzi máme pouze dva 100GE porty na jednu kartu, v nové se nám jich na kartu vejde dvanáct. Rozdíl je i ve spotřebě a my chceme být efektivnější, aby naše switche jen netopily,

uzavřel Martin Semrád.

V letošním roce by měl NIX.CZ převzít slovenský uzel SITELiX. Čekáme ovšem na schválení naší valné hromady, které by mělo být k dispozici 17. prosince.

Poté by měl NIX.CZ oficiálně oznámit expanzi na Slovensko. Další informace snad budou k dispozici v březnu na konferenci Peering Day, která se uskuteční v Bratislavě.