Prostředí operačních systémů, počítačových sítí i internetu přineslo mnoho odlišností proti jiným oborům lidské činnosti. Neviděl jsem žádný lék nebo automobil (i když má krásnou karosérii a kabinu), že by byly posuzovány jako umělecké dílo a chráněny podle autorského zákona. Neviděl jsem v jiných oblastech lidské činnosti, že by výrobci nebo poskytovatelé služeb přenášeli odpovědnost na své zákazníky a hovořili o neschopnosti svých zákazníků.

Názory a postupy běžné v prostředí ICT nevznikly dlouholetým vývojem a diskusí, jak tomu bylo v případě testování léků, kosmetiky nebo automobilů. Výše uvedené názory byly běžným informatikům, právníkům a uživatelům vnuceny ze strany velkých softwarových firem a jejich lobbistických poradců. V dobách kdy se PC používalo jako chytřejší psací stroj, kartotéka nebo peněžní deník, to nikoho z běžných uživatelů moc netrápilo, jenže doba se výrazně změnila.

V prostředí, kde si uživatel není schopen uhlídat svůj počítač (síť) a výrobce za nic neručí, není snadné řešit prevenci ani vyšetřování počítačových útoků. Tvorba bezpečnostních týmů ( a některé další úkoly spojené s bezpečností ICT) se v ČR v posledních několika letech točí v kruhu. Byly tu sice jisté pokusy, ale v byznysu i v prostředí bezpečnosti ICT se počítají především výsledky. Problémy, které v posledních deseti letech postupně vystupují na povrch jsou mnohem hlubší, přetrvávají mnoho let a netýkají se pouze ČR.

V následujících odstavcích vám předkládám několik námětů k zamyšlení:

-

národní bezpečnostní tým jako partner pro firmy i zahraniční kolegy

-

spolupráce se zahraničím

-

zdroj informací o chybách (útocích, nových hrozbách) a forma spolupráce

-

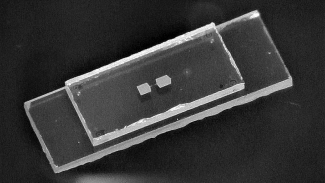

STK, kontrola síťových zařízení

-

běžní uživatelé: jak jsme si je vychovali, takoví jsou

Bezpečnostní týmy

Jedním z pomocníků v boji s počítačovými podvodníky jsou CERT/CSIRT týmy. Otázkou je, k čemu by takový tým byl, pokud by mu chybělo jasné poslání nebo by se jednalo o „klub úředníků“, případně místo pro výměnu informací o tom, že u nás v síti byl hacker.

Národní CSIRT i další CSIRT týmy můžou fungovat podle již zavedených pravidel, která jsou známá ze zahraničí. Nic se takovým řešením nezkazí, ale ani se tím nic nepohne kupředu.

Další možností je, že bezpečnostní tým ke svým současným úkolům přijme další a bude fungovat jako iniciativa soukromých firem (IT i non-IT), které mají zájem na bezpečném a spolehlivém provozu internetu a vlastních ICT systémů.

Národní bezpečnostní tým (například národní CERT/CSIRT, pokud takovou výzvu přijme) by mohl být partnerem pro Hospodářskou komoru, banky, telekomunikační operátory, distributory elektrické energie, plynu, vody a samozřejmě pro ISP. Zaměření je podle mého názoru jasné: Neformální spolupráce mezi IT specialisty je dobrý, někdy nutný způsob. Jenže pokud se na spolupráci dohodnou statutární zástupci jednotlivých firem, půjde později při skutečných útocích vše jednodušeji.

Pokud budou administrátoři nebo vedoucí IT při boji s kyber útoky dopředu vědět, že spolupráci s dalšími firmami i s konkurencí podpořili statutární zástupci, nemusí již při řešení skutečných útoků ztrácet čas s tím, zda se mohou se správci serverů a sítí u konkurence bavit.

Dnešní doba má svá specifika. Těžko můžeme po administrátorovi s velkou hypotékou požadovat, aby sám zahájil spolupráci a výměnu informací s konkurencí. Druhým extrémem může být manažer na střední úrovni, který není informatik, není ani jednatelem společnosti, problému nerozumí, ale přesně „ví“, jak se to má udělat. V obou uvedených případech zjednoduší a zrychlí komunikaci úvodní dohoda statutárních zástupců firem.

Někdo by mohl mít problém s tím, jak může něco takového fungovat bez zákona. Odpověď je jednoduchá: když se chce, všechno jde. Obchodní zákoník dává takovému řešení dostatek prostoru. Přístup „nejdřív zákon a teprve potom realizace projektu“ jsme v ČR již několikrát vyzkoušeli a valný úspěch to nemělo. Rozumný člověk nedělá dvakrát stejnou chybu.

Existuje ještě jeden vážný důvod, proč do bezpečnosti internetu zapojit (alespoň na počátku) statutární zástupce firem. Tím důvodem je výchova uživatelů. Stále slyším nářky na lajdácký přístup k zabezpečení počítačů. Jak chcete přimět uživatele se základním vzděláním k dodržování nějakých pravidel, když ta pravidla nejsou srozumitelná a přijatelná pro vrcholové manažery? Při takové spolupráci a jednání mohou někteří „odborníci“ pochopit, že i velmi vzdělaný běžný uživatel nemusí být schopen si uhlídat svůj počítač. Přeci jenom pokud to řekne majitel nebo generální ředitel firmy, v očích „odborníků“ to má jinou váhu, než když to deset let říkají běžní uživatelé.

Spolupráce se zahraničím

Změna pohledu na řešení bezpečnosti internetu není a nebude snadná. Jsou zde zájmy a marketingová síla výrobců software, kterou ještě doplňují odpůrci jakékoliv změny.

V minulých letech bylo jasně vidět, že naprostá většina změn se dělala tak, aby nebylo nutné jasně pojmenovat původce problémů. Často i bezpečnostní týmy byly v úzkém, téměř kamarádském kontaktu s velkými výrobci software. Diskuse o slabinách a zadních vrátkách v operačních systémech nebo prohlížečích se vlastně změnila v přátelské povídání o tom, že jsou uživatelé hlupáci.

V oborech jako jsou farmacie, potravinářství, automobilový průmysl by to neprošlo. V těchto oborech kontrola funguje a pravidla se hledala a upravovala mnoho desítek let. Jasně, bylo to spojené s aférami a poučením ze skandálů, ale na dnešní úrovni léků nebo spolehlivosti automobilů je to znát.

Podobný přístup musí začít platit i v ICT, i když jsou výrobky (zatím) posuzovány jako umělecká díla a odpovědnost je (zatím) bez problémů přenášena na platící zákazníky, atd.

Na rozdíl od farmacie a reakce lidského těla na léčiva je v prostředí ICT chování systému jasně dané a dopředu je možné odhadnout, kdy a jak se má co stát. Reakce konkrétního programu na neobvyklý vstup můžeme nalézt ve špatném ošetření načítaných dat, tedy v chybě konkrétního programátora. V programech neexistují žádné mutace, které by na počátku neovlivňoval (nepřipravoval) člověk. Naproti tomu v případě lidského těla může dojít k nepředvídatelným reakcím na úrovni buněk či genetickým mutacím, a přesto farmaceutické firmy odpovídají za své léky.

Už slyším odpůrce, kteří křičí, že je to nesmysl a takto se to nedá dělat. Možné to je, ale na péči mnoha výrobců aplikačního nebo zakázkového software je vidět pokrok již dnes. Jenže operační systém je základ. Pokud jsou chyby (zadní vrátka) v základu, podvodník získá (může získat) vládu nad celým systémem, i když jsou aplikace dobře vytvořené a otestované.

Takže jedna z dalších, nových úloh CERT/CSIRT týmů by mohla být v osvětě a tlaku na tvůrce systémů. Jistě, taková činnost nespadá do současné náplně CERT/CSIRT týmů. Na druhou stranu kdo jiný by se měl takového úkolu ujmout? Politici mají jiné úkoly a problémy, ICT firmy se věnují především businessu. Nezbývá mnoho dalších týmů s celosvětovou působností, které by se těchto nových výzev ujaly.

Zdroj informací o chybách – prostor pro neziskovku

Jedním z úkolů CERT/CSIRT týmů je i shromažďování informací o nových slabinách a nových formách útoků. Jenže být vyhledávaným zdrojem aktuálních informací o slabinách není jednoduché. Mimo jiné i proto, že správci, kteří své systémy skutečně hlídají, již mají osvědčené adresy/zdroje informací a kontakty na bezpečnostní specialisty u dodavatele nebo výrobce software. Ti zbývající spoléhají na aktualizační balíčky od svých dodavatelů, výrobce operačního systému nebo aplikací, případně aktualizaci vůbec neřeší.

Provozování databáze chyb je v dnešních podmínkách spíš námět pro školy, neziskovku, atd. Databáze slabin v mateřském jazyce správců systémů může být přínosem pro „vlky samotáře“, rozumějte ty správce, kteří sami mají na starosti informační systém malé firmy či školy a nemají mnoho času zkoumat, co znamená konkrétní výraz v angličtině a zda se to týká i jejich serveru nebo desktopů. Provozování databáze slabin je prostor pro vytvoření a provozování neziskového projektu, který by spojil bezpečnostní tým, IT firmy a školy. Na takovém projektu si mohou vyzkoušet spolupráci v „době míru“ a v případě dalšího vážného incidentu by byly k dispozici fungující kontakty.

Kontrola síťových zařízení

Jedním úkolem je komunikace s velkými výrobci software a podíl na nastavení kontrolních mechanismů a změna odpovědnosti za software. Druhý úkol by mohl být zaměřen na české firmy a ISP (na adresní prostor pod správou CZ.NIC). Tím úkolem by mělo být otevření diskuse na téma kontrola infrastruktury a odpovědnost provozovatelů za špatně nastavené nebo zastaralé programové vybavení serverů a síťových zařízení. Proto jsem na počátku zmínil spolupráci se statutárními zástupci firem, nikoliv pouze s administrátory.

Pokud v minulosti kdokoliv zmínil kontrolu internetu, byl obviněn z prosazování cenzury, omezování svobody a podobně. Jsem pevně přesvědčen, že obecná pravidla pro kontrolu lépe pochopí manažeři než zarputilí zastánci „svobodného“ internetu, mimo jiné i proto, že požární ochrana, bezpečnost práce, zákaznické audity jsou z jejich pohledu také běžné a respektované.

V případě kontroly síťové infrastruktury je to téměř stejné jako v případě BOZP/PO nebo zákaznického auditu. Záměrem je chránit infrastrukturu před lajdáky nebo dokonce před těmi, kteří by chtěli úmyslně škodit jednotlivým firmám nebo celé síti.

Dodnes není STK nějak zvlášť oblíbené místo. Přesto jsou řidiči povinni v pravidelných intervalech se svými vozy projít kontrolou. Můžete namítnout, že některé STK nedělají dobře svojí práci, ale přesto je to důvod alespoň jednou za dva roky důkladně zkontrolovat automobil.

Prosazení „STK“ síťových zařízení a serverů (zatím nehovořím o uživatelských počítačích) je jeden z prvních kroků, které mohou mít jasný pozitivní dopad na úroveň bezpečnosti. Pokud se na takovém postupu dohodnou zástupci ISP a velkých firem, není pro jeho realizaci nutný žádný zákon. Ostatní mohou testování svých serverů odmítnout, což ale může znamenat, že se dostanou na seznam firem (IP adres), kde se „tají nějaký průšvih“.

Podobně jako STK nezabrání dopravním nehodám, ani kontrola síťové infrastruktury nezabrání všem útokům. Záměr je v obou případech podobný: dostat ze silnice a v našem případě ze sítě ty největší vraky. Pro ty, kteří v tomto návrhu vidí pokus o cenzuru, doplním, že by se jednalo o podobnou situaci jakou je kontrola technického stavu automobilu, v takovém případě technika STK nebo dopravního policistu nezajímá obsah kufru. Takže žádná cenzura, ale návrh zavést v prostředí ICT kontrolní mechanismy, které jsou v jiných oborech naprosto normální.

Uživatelé: jak jsme si je vychovali, takoví jsou

Za posledních 10 – 15 let došlo k rozvoji internetu takovým způsobem, který si na konci minulého století dokázal málokdo představit. Je vidět, že marketing a „cool“ byznys převažuje nad zodpovědným přístupem, který se v jiných oblastech vyvíjel a zdokonaloval mnoho desítek let. Tak, že i obezřetnost, nároky na uživatele, který si instaluje nějaký program nebo například i prostá kontrola integrity stahovaného programu musely ustoupit „user-friendly“ přístupu. Zkuste se zamyslet – nevychovali jsme si ty klikající a všechno instalující uživatele sami?

Když se podívám na prostředí OS/400 a Unixu a porovnám jej s prostředím současných počítačů, tabletů a chytrých telefonů, je víc než jasné, že marketing, uspěchaný vývoj a okamžitý obchodní úspěch převážily nad bezpečností.

Jistě, původ takových problémů nepochází od českých adminů a českých softwarových firem, ale nedokonalost operačních systémů a základních aplikací se týká celého internetu. To ovšem neznamená, že je možné všechny problémy svádět na obyčejné uživatele a velké firmy nechat v klidu. Softwarové firmy vytvořily uživatelsky přívětivé (česky řečeno – děravé a nebezpečné) operační systémy a aplikace, aby je mohly prodat každému od Harvardu po poslední chatrč. Jenže počítače s takovými operačními systémy se používají jako základ i například pro SCADA aplikace, a tam již opravdu končí sranda.

Vedle kontroly serverů jsou i další témata, která mohou být zajímavá i v zahraničí. Sám jsem to poznal na analýze slabin, kterou někteří čtenáři po přečtení názvu Vulnerabilities Analysis odložili s tím, že takových dokumentů viděli již spoustu. Měli pravdu. PDF dokumentů, ve kterých se píše, že jsou na internetu hackeři, je opravdu hodně.

Ti čtenáři, kteří otevřeli analýzu slabin ještě jednou a podívali se na tabulky a závěry analýzy, najednou zjistili, že jsou v ní popsány chyby, které byly v programu ještě dříve, než byla konkrétní verze (například Windows 7 nebo 8) uvedena na trh. Zdá se vám to nelogické? Microsoft, ale i další firmy recyklují zdrojové kódy. Přesněji používají staré zdrojáky, které doplní o nové funkce. Tak se může stát, že stejná chyba se týká Windows XP i nových Windows 8. I v této oblasti vidím obrovský prostor k řešení, protože tento problém se dnes týká dvou či tří konkrétních firem (Micorosoft, Oracle/Java a Adobe), ale nikde není záruka, že se za několik měsíců nebude týkat dalších. Je pouze otázkou, zda budeme přejímat cizí názory nebo zda dokážeme kolegům v zahraničí navrhnout vlastní pohled, případně i řešení.

V oblasti bezpečnosti ICT je mnoho výzev, které čekají na řešení. Není možné vše vyřešit během několika měsíců, ale řešit to musíme. V prostředí ICT se uměle zavedla pravidla a prosadily názory týkající se bezpečnosti a odpovědnosti, které v jiných oborech neplatí. Zatím jsem nikdy neslyšel, že by někdo z lékařů nebo hygieniků řekl informatikovi se zažívacími problémy, že je to jeho problém a měl by víc posilovat střevní mikroflóru.

Budeme sedět a čekat?

Před více než 10 lety jsem v případě dialerů hovořil o tom, že běžný uživatel nemusí být schopen se ubránit proti profesionálně připravenému podvodu. Přišly viry jako Stuxnet, Flame a další a dnes o schopnostech sofistikovaného útoku nikdo nepochybuje. Napadají mě i další případy. To vše je historie. Teď záleží na tom, zda se z takových případů poučíme a začneme problémy společně řešit. Druhou možností je čekat, přejímat názory ze zahraničí a přijímat zákony, které nás proti skutečných kyber útokům neochrání.