Internet věcí je poměrně novou oblastí zájmu bezpečnostních expertů, o to více nebezpečnou. Odborníci před připojováním nejrůznějších krabiček varují už poměrně dlouho a obávají se především zneužití k DDoS útokům. Společnost Cloudflare zveřejnila podrobnosti dvou nedávných útoků, které přinesly rekordní datové toky přesahující jeden milion požadavků za sekundu.

Čtěte: DDoS útoky: jak se účinně bránit?

Zatímco tradiční DDoS útoky jsou vedeny pomocí SYN flood nebo ACK flood na třetí síťové vrstvě, zmíněné IoT útoky byly provedeny pomocí HTTP provozu na sedmé vrstvě. Tok přitom ve dvou případech přesahoval 1 milion požadavků za sekundu (1 Mrps). Stojí za nimi linuxový malware Mirai, který je určen právě pro embedded zařízení připojená k internetu: routery, IP kamery, video přehrávače a podobné přístroje.

Odkud a kam

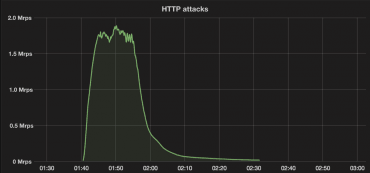

Jeden z útoků přicházel z 52 467 IP adres a ve špičce přicházelo 1,75 Mrps. Hlavní útok přitom trval 15 minut, další související útoky větší než 1 Mrps pak proběhly v řádech minut.

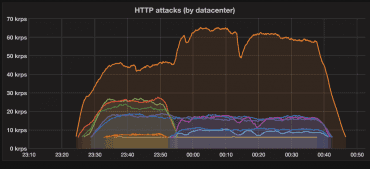

Šlo o velmi krátké HTTP požadavky, jejichž délka se pohybovala okolo 121 bytů. V hlavičce přitom nebylo nic užitečného. Síť Cloudflare útok rozprostřela do stovky datacenter, ale většina z nich se dostala do několika málo z nich. Ukazuje to následující graf:

Podle Cloudflare se zdá, že jde o další společný znak – koncentrovanost útoku. Většina toku skončila v Hong Kongu nebo v Praze. Technici se proto zabývali tím, zda zdroj nepochází z několika málo autonomních systému (AS). Ukázalo se však, že tomu tak není – 10 000 náhodně analyzovaných požadavků pocházelo z 300 různých AS.

Nejvíce z následujících:

48 AS24086 ; Vietnam 101 AS4134 ; China 128 AS7552 ; Vietnam 329 AS45899 ; Vietnam 2366 AS15895 ; Ukraine

Vedou poskytovatelé z Ukrajiny a Vietnamu.

Datové toky

Porovnání podle počtu požadavků je jedním z hledisek, ale tradičně se velikost DDoS měří v bajtech přenesených za sekundu. V tomto ohledu nebyly zmíněné IoT útoky nijak dramaticky velké – ve špičce okolo 2 Gbps. Poměrně běžně dnes vídáme útoky o velikosti stovek gigabitů, které ale využívají odrazů a útočí na nižší síťové vrstvě.

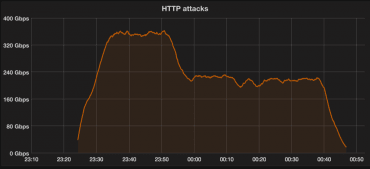

Zmíněné IoT útoky posílají HTTP požadavky, kterými zahlcují přímo koncové servery. Nejde tedy ani tak o ucpání linek, jako o spotřebování všech zdrojů serveru. K vidění jsou ale i HTTP útoky s výrazně většími požadavky, které generují standardně velký datový tok. Konkrétní příklad:

Počet požadavků není nijak vysoký a ve špičce dosahuje 220 Krps. Vytváří ale velký datový tok:

Pro útok na HTTP server je kontraproduktivní vytvářet velké datové toky, protože tím se tlak přesouvá ze serverů na linky. Požadavky z tohoto konkrétního útoku vypadaly takto:

GET /en HTTP/1.1 User-Agent: <some string> Cookie: <some cookie> Host: example.com Connection: close Content-Length: 800000 a[]=&b[]=&a[]=&b[]=&a[]=&b[]=&a[]=&b[]=&a[]=&b[]=&a[]=&b[]=...

Tok byl tedy vygenerován velkým obsahem v požadavku, útočník také měnil hlavičky, někdy přicházely požadavky jako GET, jindy jako POST. Útok trval hodinu a přicházel ze 128 833 adres. Valná většina ho skončila ve Frankfurtu.

Jelikož zdrojových adres bylo velké množství, technici předpokládali opět velký rozptyl po různých sítích. To se opět potvrdilo a 10 000 náhodně vybraných požadavků bylo vytvořeno v 737 sítích. Největší z nich:

286 AS45899 ; Vietnam 314 AS7552 ; Vietnam 316 AS3462 ; Taiwan 323 AS18403 ; Vietnam 1510 AS15895 ; Ukraine

Opět vedou poskytovatelé z Vietnamu a Ukrajiny.

Napadená zařízení

Je velmi těžké zjistit přesný zdroj těchto útoků, ale podle Cloudflare existuje velké množství důkazů pro to, že společným jmenovatelem je IoT.

Všechna zařízení měla do internetu port 23 (telnet) otevřený nebo zavřený – nikdy ne filtrovaný. To ukazuje na malware, který po napadení zařízení deaktivuje přístup přes telnet, který je u embedded zařízení stále velmi běžný.

Mnoho zařízení ve Vietnamu byly CCTV kamery s otevřeným portem 80. Na něm je možné vidět přihlášení do webového rozhraní pro nastavení kamery.

Na Ukrajině byla situace odlišná, u tamních útočících zařízení je port 80 zavřený, což komplikuje odhalení podrobností. U jednoho zařízení byl ale objeven otevřený port 443 s důvěryhodným certifikátem vystaveným u Western Digital. Certifikát byl vystaven na jméno device-xxxx.wd2go.com, což ukazuje na síťový disk (NAS).

Dalších útoků přibude

DDoS útoků určitě ještě výrazně přibude, zatím jsou do něj zapojeny hlavně kamery, jak ale bude přibývat chytrých žárovek, ledniček, domů a praček, přibude i nezabezpečených zařízení náchylných k podobnému hromadnému napadení. Další fází pak budou chytré telefony a tablety, které dnes disponují desítkami megabitů konektivity a v mnoha případech jsou také neaktualizované a nezabezpečené.