Adrian Bednarek z Independent Security Evaluators (ISE) představil svá zjištění (kompletní materiál na domovském webu) o tom, jak správci hesel pracují s citlivými daty na systémech rodiny Windows 10.

Dle něj je práce s hesly ke službám nedostatečně zabezpečena a tudíž je možné v nástrojích uložená data snadno odcizit. Jednotlivé aplikace se prý liší pouze v principu chybného zabezpečení dat v paměti. Zmíněný dokument rozproudil na internetu velkou debatu a vyvolal malou hysterii ohledně bezpečnosti hesel uložených ve správcích.

Dobrá zpráva na začátek: uklidněte se, nemažte správce hesel, žádná apokalypsa nenastala. Jen si někdo neuvědomil to podstatné – že správce hesel nemá zázračnou moc a neochrání vás proti všem hrozbám. Přesto je to velmi užitečný nástroj.

Hesla volně v paměti?

Uvedení správci hesel 1Password, Dashlane, KeePass a LastPass pracují v paměti buď s hlavními hesly, nebo s uloženými údaji tak, že data mohou být z paměti získána útočníkem, a to buď lokálně, nebo i vzdáleně. Ze systémové paměti je možné přečíst citlivá data nebo master heslo k databázi.

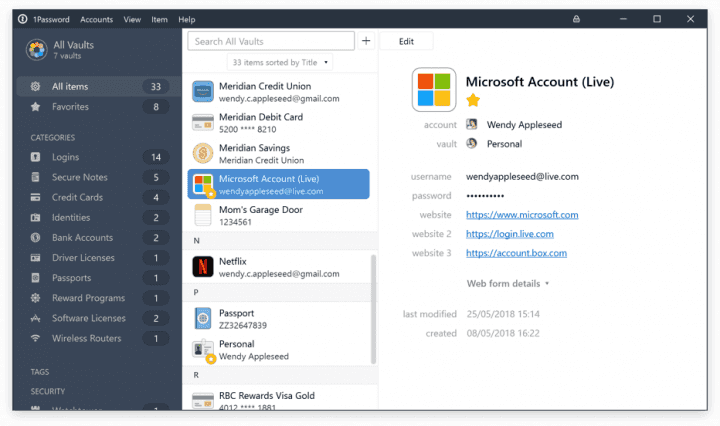

Podívejte se na nejpopulárnější správce hesel:

Bednarek dodává, že pouze v jednom stavu jsou služby opravdu bezpečné – když neběží. Uložená data jsou službami chráněna dostatečně dobře a i kdyby došlo k odcizení šifrované databáze, je v případě použití dostatečně silného hlavního hesla dešifrování uložených dat výpočetně (v současnosti) nerealizovatelné.

Z ISE ale zároveň zaznívá jasný hlas: správci hesel jsou dobrá věc.

Reakce tvůrců

Je pochopitelné, že reakce tvůrců na sebe nenechaly dlouho čekat. Tady je výběr těch nejzásadnějších:

Dashlane

Dashlane konstatuje, že její služby využívá 60 miliónů uživatelů a 93 tisíc podniků. Šéf Dashlane Emmanuel Schalit dodává, že uvedení zjištění se zaměřila na specifické podmínky, které označuje jako „standardní teoretický scénář ve světě bezpečnosti“ a zobecňuje, že „toto není limitováno jen na Windows 10, ale lze aplikovat na jakýkoli operační systém a digitální zařízení připojené k internetu“.

Dashlane ústy svého CEO uvádí, že „se vším respektem nesouhlasí se závěrem, že situaci je možné zcela napravit“. Jakmile je operační systém či zařízení kompromitováno, útočník získá přístup k čemukoli v zařízení a není efektivní cesty, jak tomu zabránit. Jsou řešení, jak informace schovat pod svícen

, ale jakýkoli dostatečně znalý útočník může takováto řešení jednoduše obejít.

LastPass

CTO Sandor Palfy za LastPass vysvětluje, že zranitelnost prezentovaná ISE byla přítomna ve staré aplikaci pro Windows, kterou však používá méně než 0,2 % uživatelů LastPass. Dodává, že správce LastPass již dostal aktualizaci, která snižuje, resp. minimalizuje riziko.

Snížení rizika je realizováno tak, že pokud se uživatel odhlásí od systému, aplikace LastPass se ukončí, vymaže po sobě paměť a nezanechá žádné stopy.

1Password

Za 1Password reagoval Jeffrey Goldberg, jehož pozice ve firmě je označována jako Chief Defender Against the Dark Arts. Uvádí, že problém se zabezpečením správy paměti je dobře znám a byl v minulosti mnohokrát diskutován, nicméně jakákoli přijatelná léčba by byla horší než nemoc samotná.

We're fuzzy in our threat model around local attacks. We don't promise to defend when device is compromised, but we'ill put in defenses when the cost to defender is less than attacker's. E.g., we defend against superficial key loggers. But we avoid arms races that we'd lose. https://t.co/UWasAavVhk

— Jeffrey Goldberg (@jpgoldberg) February 20, 2019

Dodává, že „řešení jednoho konkrétního problému přináší nová a větší bezpečností rizika, takže jsme zůstali u zabezpečení high-level správou paměti, i když to znamená, že nemůžeme neustále mazat paměť. Z dlouhodobého hlediska nemusí být takový kompromis nutný, ale s aktuálními technologiemi, které máme k dispozici, jsme museli toto rozhodnutí učinit a stojím si za ním. Reálnost popsané hrozby je nízká, neboť útočník, který by mohl informace z paměti číst, je již tak ve velmi silné pozici. Žádný správce hesel (ani jakýkoli jiný program) nemůže zaručit bezpečný běh na kompromitovaném počítači.“

KeePass

I poslední dotčená služba dodává, že zjištění ISE byla již dříve dobře známa a zdokumentována a jde o omezení dané způsobem ochrany paměti jednotlivých procesů. Ostatně toto je dle KeePass doslova to, co firma uvedla loni v září, když ISE přišla s informacemi přímo na fórum pro nahlašování chyb v KeePass.

Firma v tomto ohledu dále odkazuje na své bezpečnostní postupy, které hovoří takto: „pro některé operace musí KeePass používat citlivá data v nešifrované podobě dostupné v paměti procesu, například když se heslo zobrazuje ve standardním výpisu poskytovaném samotnými Windows, kterým jej KeePass musí předat jako nešifrovaný řetězec (pokud není skrývání hesla zapnuto).“

Přijde úprava?

Adrian Bednarek tvrdí, že stoprocentní sanitace dat v kontextu paměti a textových hesel je možná. Jako příklad uvádí RoboForm, který údaje chrání dobře, selhává pouze v jedné drobnosti týkající se nemazání hlavního hesla u některých volání funkcí. Poukazuje také na to, že ač uvedené firmy považují věci se správou paměti za přijatelné riziko, například LastPass vyvinul značné úsilí na úpravě poté, co byl v této věci kontaktován médii.

Jednoduše řečeno, dodává Bednarek, stávající „zamykací tlačítko“ dává uživateli falešný pocit bezpečí, zatímco skrze procesy na pozadí mohou být jeho data dolována útočníkem. Jako nejjednodušší opravu navrhuje, aby zamykací tlačítko prostě ukončilo příslušný proces a nechalo jádro Windows vymazat všechny stránky v paměti před jejich přidělením jiným aplikacím, které chtějí alokovat paměť.