DDoS útoků obecně přibývá, některé mají velikost až 100 Gbps a dokáží ohrozit leckterou infrastrukturu. Že by se jich mělo začít bát i Česko, ukázaly březnové DDoS útoky, které vyřadily postupně zpravodajské servery, Seznam.cz, české banky a nakonec i weby mobilních operátorů.

NIX je ve hře, ať chce, nebo ne

Útoky přicházely z ruské sítě a procházely přes český peeringový uzel NIX.CZ. Objevily se proto celkem logické návrhy, že by to měl být právě NIX, kdo jim bude čelit a zastaví je ještě před vstupem do ostatních sítí. V květnu jsme si na to téma povídali s technickým ředitelem NIX.CZ Adamem Goleckým.

Ten nám řekl, že problém zastavení nechtěného datového toku není tak jednoduchý, jak by se na první pohled mohlo zdát. Problém je, že to není tak jednoduché. V případě nedávných DDoS útoků třeba přicházel provoz od jedné firmy z Ruska. Ozývaly se hlasy, ať ji depeerujeme, tedy shodíme její port. Jenže co by se stalo? Provoz by se přelil na jiný port nebo by se začal do cílové sítě dostávat přes zahraniční konektivitu, tedy úplně mimo NIX, a zahltil by drahé zahraniční linky. Odpojení tudíž není řešení.

Navíc je tu etická otázka, zda vůbec má NIX něco sledovat, vyhodnocovat a filtrovat. Jeho úkolem je zajišťovat propojení velkých sítí bez ohledu na to, jaká data si vyměňují. Do letošního roku byl postoj NIXu takový, že odbavujeme vše, co k nám přijde. Musíme hlavně zajistit transport dat. To je náš hlavní úkol,

řekl nám Golecký. Přesto DDoS útoky ukázaly, že řešení na této úrovni by bylo velmi užitečné.

NIX ale stále nechce rozhodovat za ostatní a zasahovat svévolně do provozu, který přes něj teče. Důležité je, že se NIX.CZ nechce dostat do pozice, kdy bude rozhodovat, co je dobrý provoz, a co špatný,

řekl Golecký a už v květnu nastínil řešení, které by umožnilo jednotlivým sítím rozhodnout o tom, že některé toky nechtějí přijímat. Zatím to ale nemáme otestované, protože se to na velkých objemech těžko simuluje.

NIX: Musíme něco udělat, než zasáhne stát

Na poslední pracovní skupině NIX.CZ bylo představeno konkrétní technické řešení tohoto problému a bylo rozhodnuto o tom, že se takové řešení připraví. Zástupci NIXu se bojí toho, že by do situace mohl zasáhnout stát a nastavit nějakou formu vlastní regulace. To, co se teď děje na internetu, nahrává různým regulačním snahám. Měli bychom udělat něco sami, než nějaký státní orgán vymyslí nějaký nesmysl,

řekl Ondřej Filip, člen představenstva NIX.CZ.

Opět byly vymezeny mantinely toho, co NIX může dělat a co už je za hranicí jeho určení i etiky. Peeringové centrum by podle jeho zástupců nikdy nemělo sahat do třetí síťové vrstvy – tedy do provozu členů. Celý problém je tak potřeba přeložit do vrstvy druhé, nad kterou NIX operuje. Ovlivňovat obsah provozu členů je velmi nebezpečná myšlenka, a v současné době myslím i neproveditelná,

komentoval Ondřej Filip.

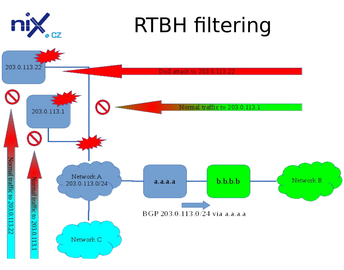

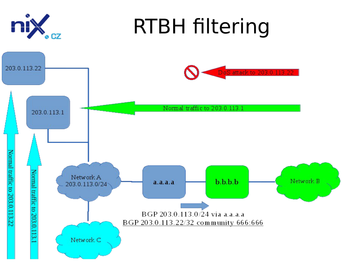

Konkrétně bylo navrženo řešení pomocí Remotely Triggered BlackHole (RTBH), kdy by členové mohli centrálnímu route serveru poslat informaci o tom, že nechtějí některý provoz dostávat. Ten by se pak uvnitř NIXu ztrácel, aniž by se o tom zdrojová síť dozvěděla. Zavedení tohoto opatření vyžaduje pouze jednorázovou rekonfiguraci BGP routerů připojených do peeringového segmentu a v podstatě nemá žádné negativní vedlejší efekty.

Můžete třeba požádat, aby toky z nějaké sítě na vaši konkrétní adresu byly filtrovány, třeba proto, že vám z oné sítě zrovna přichází útok. Vaše IP adresa pak sice bude ze zvolené sítě nedostupná, ale zbytek sítě se na ni dostane,

popsal výhody řešení Ondřej Filip. Konkrétně by se nastavil next hop, který by končil na MAC adrese stroje uvnitř NIXu. Ten by se postaral o zahazování komunikace.

Důležité je podle Filipa to, že o filtrování může rozhodnout sama oběť útoku. Až se situace uklidní, cílová síť opět požádá o zrušení filtru a vše se vrátí do normálu. Neřeší to podstatu problému, ale je to velmi efektivní technika, kterou si navíc může zvolit sama oběť.

Tato technika vyžaduje určitou spolupráci i od zapojených sítí. Určitě bude potřeba zajistit doručování informace o změně next hop do druhé sítě. Nejjednodušší by podle Filipa bylo, kdyby bylo používání route serveru pro všechny členy NIXu povinné. Čím víc firem se do toho zapojí, tím bude větší účinnost tohoto řešení,

vysvětlil Filip.

Dále bude potřeba zaškolit správce v jednotlivých sítích, aby byli schopni v případě akutního útoku rychle a efektivně filtraci provozu zapnout. Pro správce vznikne manuál pro nejpoužívanější routery jako CISCO, Juniper nebo BIRD. Bude tam popsán konkrétní postup: pokud chceš zablokovat útok, pošli následující sekvenci příkazů,

řekl Ondřej Filip, jeden z autorů routovacího démona BIRD.

VLAN pro prověřené členy

Dále bylo navrženo, aby v rámci peeringového centra vznikla zvláštní VLAN, do které budou zapojeni jen ti členové, kteří splní přísné bezpečnostní podmínky. Porušení těchto podmínek by pak mělo vést k debatě o vyloučení člena z VLAN.

Konkrétně půjde například o dodržování BCP38, aktivitu při řešení bezpečnostních incidentů, dobrou pověst, redundanci sítě, aktuální a funkční kontakty, podporu RTBH, funkční routing bez problémů a podobně. Poslední útok ukázal, že útok přišel přes NIX přes operátora, který s námi příliš nekomunikoval a nebylo snadné se od něj odpojit,

vysvětlil potřebu rozšířených pravidel Filip.

Tato „bezpečná VLAN“ by tedy sloužila jako propojovací místo pro vybrané sítě, které by se v případě velkého problému mohly dočasně odpojit od „velkého internetu“ a vytvořit jakýsi místní ostrov, ve kterém by komunikace dále probíhala. Je to snaha vytvořit skupinu operátorů, kteří si víc věří a ti by mohli v rámci NIX mohli využívat samostatnou VLAN. V případě velkého útoku by se pak mohli odpojit a komunikovat jen mezi sebou.

Toto opatření je podle Ondřeje Filipa míněno jako ochrana proti ohromným útokům na infrastrukturu. Buď budeme mít nějakou konektivitu, nebo vůbec žádnou,

vysvětlil jednoduše cíl celé snahy. Český uživatel se dostane alespoň na stránky českých úřadů a webů. Pokud takový útok poběží několik dní v kuse, budeme rádi alespoň za část funkční konektivity.

Jde o přípravu na skutečně masivní útoky, během kterých by bylo možné zajistit alespoň částečný přístup ke službám a informacím. Zatím jsme nic podobně velkého nezažili,

řekl Filip a zároveň varoval, že je to spíše otázkou času. Ti, kteří spolu dokáží komunikovat a dokáží si vše nastavit, spolu budou moci dále komunikovat.

Příprava této „sítě poslední záchrany“ ovšem nijak neovlivní běžný provoz. Ať už jste v této skupině nebo ne, vaše připojení to neovlivní. Mělo by ale být garantováno, jak se budou sítě v této skupině chovat, protože jde o poslední bezpečný ostrůvek v případě velkého útoku,

vysvětlil Ondřej Filip.

Opět je podstatné to, že o odpojování nerozhodne NIX, ale každý operátor za sebe. Každý operátor se bude moci rozhodnout, zda zůstane připojený k celému NIXu nebo jen k menší skupině bezpečných operátorů.

V případě nezvladatelného toku se tak může provozovatel kterékoliv sítě rozhodnout a zůstat připojený jen k vybraným sítím.

O potřebě podobného řešení svědčí i to, že NIX už dávno není jen českým peeringovým uzlem. Jsou do něj připojeny i zahraniční sítě a proto se ho některé velké zahraniční problémy přímo dotýkají. Mít možnost odpojení by tedy mělo být v případě opravdu velké katastrofy velmi užitečné. S ohledem na fakt, že do uzlu NIX.CZ je připojena celá řada zahraničních sítí a i v minulosti proběhly některé DoS útoky přes tyto sítě, jeví se jako vhodné tento mechanismus zavést i v rámci NIX.CZ.

Navíc pro členy bezpečné VLAN vznikne značka „Bezpečný poskytovatel – garantováno NIX.CZ“, která bude znamenat konkurenční výhodu pro zákazníky. Neznamenalo by to nějakou záruku kvality, ale ukazovalo by to, že pokud nastane velký problém, může takto označený operátor propojit své zákazníky s ostatními bezpečnými poskytovateli,

uzavřel Ondřej Filip.