Bezpečnostní experti z několika univerzit zveřejnili informace o celé nové třídě zranitelností využívající mezery ve spekulativním vykonávání instrukcí, které využívají procesory Intel. Při správném zneužití je možné u většiny procesorů vyrobených od roku 2011 číst data mezi sousedními procesy.

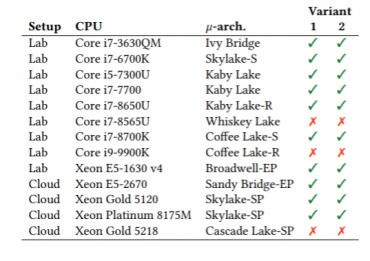

Problémy se týkají většiny těchto procesorů, ale ne úplně všech. Postiženy jsou procesory s architekturou Ivy Bridge, Skylake, Kaby Lake, Coffee Lake S, Broadwell a Sandy Bridge. V zásadě jde o osmou a devátou generaci architektury Intel Core a druhou generaci Intel Xeon. Chybou by naopak neměly trpět architektury Whiskey Lake, Coffee Lake R a Cascade Lake.

Nová skupina útoků

Nová skupina útoků se souhrnně nazývá MDS (Microarchitectural Data Sampling) a ve skutečnosti zneužívá čtyř různých chyb. Jejich společných znakem je, že dovolují vyčítat data z interních pamětí procesorů sloužících k ukládání instrukcí během spekulativního vykonávání. Jde například o Line Fill Buffers, Load Ports nebo Store Buffers. Tyto zásobníky jsou využívány ke čtení a zápisu dat z a do RAM.

Chyby je možné zneužít na fyzických počítačích, ale i ve virtualizovaném prostředí. Neprivilegovaný kód dokáže pomocí těchto postranních kanálů přečíst data jiných procesů, jádra operačního systému, interních stavů procesoru, ale i z Software Guard eXtensions (SGX). To by měly být oddělené a přísně střežené části paměti, do kterých je možné ukrýt citlivý obsah.

Bylo prokázáno, že útoky je možné v praxi uskutečnit a stačí k tomu i spuštění javascriptového kódu v prohlížeči. Útočník se takto může dostat ke kryptograficky citlivému materiálu, jakým jsou šifrovací klíče nebo hesla.

Firma Intel ve veřejném prohlášení dodává, že příští generace procesorů budou mít hardwarové ochrany bránící těmto útokům. Jde o další chyby z dlouhé řady, která se začala psát na počátku roku 2018. Mezi další chyby v procesorech Intel patří:

Čtyři různé chyby

Jedná se o celkem čtyři různé problémy využívající různé postranní kanály ke čtení dat z procesorů. Jak je už dnes dobrým zvykem, slabiny mají vlastní jméno a webovou stránku. Seznam čtyř chyb včetně označení vypadá takto:

- CVE-2018–12126—Microarchitectural Store Buffer Data Sampling (MSBDS), útok Fallout

- CVE-2018–12130—Microarchitectural Fill Buffer Data Sampling (MFBDS), Zombieload nebo RIDL (Rogue In-Flight Data Load)

- CVE-2018–12127—Microarchitectural Load Port Data Sampling (MLPDS), skupina útoků RIDL

- CVE-2019–11091—Microarchitectural Data Sampling Uncacheable Memory (MDSUM), také součástí skupiny RIDL

Existuje také společný web cpu.fail, který funguje jako rozcestník po webech jednotlivých chyb.

Ochrana

Pokud víme, zatím jsou zranitelné jen procesory Intel. AMD ani procesorů s architekturou ARM se problém netýká. Intel vydal novou verzi mikrokódu pro své procesory (jak aktualizovat v Linuxu) a tvrdí, že dopad na výkon je poměrně malý. Dokládá to řadou benchmarků zohledňujících různé typy zátěže.

Aktualizovaný mikrokód může být stažen přímo od Intelu nebo jej distributoři operačních systémů zahrnou do nových verzí. Nová verze mikrokódu podle Intelu přináší stejnou úroveň ochrany jako budoucí hardwarová ochrana. Účinnost si můžete ověřit pomocí nástrojů pro Windows [ZIP] a Linux [ZIP], které umožňují otestovat váš systém na zranitelnosti zneužívající spekulativní vykonávání, což zahrnuje i útoky RIDL a Fallout.

Data mohou kvůli sdílení některých vyrovnávacích pamětí pronikat také mezi různými virtuálními jádry, pokud je zapnutý Hyper-Threading (HT). Intel ale upozorňuje na to, že samotné vypnutí HT problém neřeší a doporučuje ho tedy nevypínat.

Následuje ukázka získání haše rootovského hesla pomocí metody RIDL:

Nepanikařte a záplatujte

Oprava existuje a postupně se dostává do různých produktů: Ubuntu vydalo aktualizované balíčky, Red Hat má také potřebné záplaty a upozorňuje na nutnost restartu po jejich aplikaci, SUSE má také detailní stránku s informacemi o opravách, Microsoft má také opravy pro Windows a Apple má opravený macOS.

Možnost vyřešit problém na své straně zkoumají také vývojáři prohlížeče Chromium, ale stejně tak nabízí záplaty například Citrix, Lenovo nebo VMWare. Další oznámení budou pravděpodobně přibývat, sledujte bezpečnostní varování u vámi používaných produktů a včas záplatujte.