Akcie Twitteru a bitcoiny důvěřivých mají něco společného – ubývají. Ve středu se na řadě twitterových účtů, včetně Jeffa Bezose, Billa Gatese, Joe Bidena, Baracka Obamy, Elona Muska, Mika Bloomberga, Applu a Uberu, ale také kryptoměnových platforem Coinbase a Gemini, objevila hláška slibující zdvojnásobení množství bitcoinů, zaslaných na konkrétní adresu. Někteří aktéři jsou sice aktivní filantropové, ale takováto štědrost má jen dvě vysvětlení – hromadné šílenství či kompromitaci.

Twitter se nechal slyšet, že se jedná o insidera, „koordinovaný sociálně inženýrský útok“ na zaměstnance, a na síti se objevily snímky obrazovek interního administračního nástroje Twitteru (které Twitter promptně banoval). Twitter později také přiznal, že útočníci měli přístup k 36 účtům s přímými zprávami, a u osmi účtů použili „takeout download“ (tj. stažení uživatelských dat pro případ odchodu).

Následně se ale také začaly objevovat phishingové emaily z domény gatesfoundatlon.com [sic] s podobným obsahem.

Uvidíme, jaké bude pokračování či dohry, jisté ale je, že Twitter to ve výsledku bude stát více, než 121 000 dolarů, což byl podle bitcoinové peněženky zisk útočníků.

Shadow Attack – změna obsahu PDF

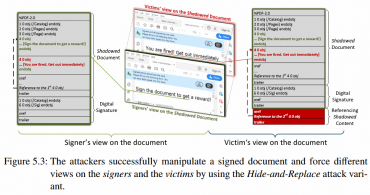

PDF je poměrně barokní formát, do kterého se postupem času nasbírala řada nesouvisejících funkcionalit. O změně jména v podpisu už Root psal. Nyní se objevila zpráva z Rúrské univerzity v Bochumu, která ukazuje další možnosti změny dokumentu po podepsání. Kratší popis také na ZDNetu.

Jedná se o práci s „balastem“, daty, která jsou do dokumentu vložena, nicméně nejsou zobrazena. To mohou být vrstvy či celé dokumenty, a podpis se zjevně nevztahuje na jejich označení viditelnosti. Dokument tedy může být připraven se skrytými vrstvami, které útočník zviditelní až po podpisu – a tím pádem význam dokument kompletně změní.

Autoři spolupracovali s CERT-Bund a informovali tvůrce prohlížečů.

Pentesting uživatelských rozhraní

Virtue Security vydala článek, kde popisuje několik zajímavých způsobů, jak Chrome, Thunderbird a Outlook přesvědčit k zobrazení neúplné adresy/doménového jména – tedy recept na phishing. Na Chrome funguje strategicky umístěná entita zlomu řádku uprostřed linku nebo vtipně využitá unikódová změna směru textu, na mailové klienty platí vhodně vložené množství bílých znaků.

Aplikace pro boj s koronavirem má řadu děr

Jižní Korea si s koronavirovou nákazou poradila výjimečně dobře, mimo jiné také díky povinné instalaci aplikace, která pomáhá hlídat karantény. Bezpečnost ale při vývoji nebyla na prvním místě, Frederic Rechtenstein zjistil, že aplikace přiděluje předvídatelná ID, používá směšné šifrování, navíc s klíčem přímo v kódu (velmi bezpečným: „1234567890123456“). Pro útočníky je tedy hračka sledovat kompletní komunikaci aplikace například na stejné wifi síti. Chyby už jsou údajně opraveny.

Ve zkratce

- wsreset.exe ve Windows 10 lze pomocí „folder junctions“ (prakticky hardlink pro adresáře) přesvědčit ke smazání téměř čehokoliv (běží s vyššími právy). To lze využít v malwaru například ke smazání vhodných složek antivirů.

- Meow útok je pokračováním telenovely s špatně zavřenými databázemi (Elasticsearch, MongoDB, Cassandra, CouchDB, Redis, Hadoop) – útočník už se ani neobtěžuje se šifrováním, ale prostě data přepíše.

- Další obětí ransomware se stal Garmin – po útoku na několik dní odstavil většinu svých webových služeb.

- V routerech ASUS byly objeveny dvě zranitelnosti – ignorování kontroly certifikátů a cross-site scripting.

- Iniciativa MANRS zaznamenala další únik chybných routovacích informací do veřejného prostoru.

- Ministerstvo energetiky USA odhaluje strategii pro kvantový internet s názvem Quantum Loop.

- Google sbírá data o využívání ostatních aplikací, než jen těch svých.

Pro poučení

Pro pobavení

Starší, ale stále aktuální – popovídejte si se svou nigerijskou princeznou.

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…