Dr. Web varuje před aplikacemi pro Android

Antivirová společnost Doctor Web identifikovala spyware ve více než 100 androidích aplikacích, které mají dohromady přes 421 milionů stažení v obchodě Google Play. Škodlivý modul „SpinOk“, jak ho výše zmíněná společnost pojmenovala, je na první pohled navržen tak, aby udržoval zájem uživatelů o aplikace pomocí miniher, systému úkolů a údajných cen a losování odměn.

Po svém spuštění se však připojí na command-and-control server, a začne odesílat různé typy citlivých informací, včetně dat ze senzorů zařízení, jako je např. gyroskop, magnetometr aj. Tato data modul následně používá k identifikaci prostředí a následnému přizpůsobení svých operačních procesů tak, aby nebyl odhalen. Kromě toho je schopný shromažďovat informace o souborech na zařízení, hledat konkrétní adresáře a prohledat jejich obsah, získat či nahradit zkopírovaný obsah v schránce, a to všechno zasílat na vzdálený server.

Zmíněný modul byl identifikován na přesně 101 aplikacích v obchodu Google Play, na základě čehož Google některé z nich odstranil. U některých aplikací byl SpinOk modul nalezen pouze u určitých verzí. Mezi nejpopulárnější aplikace, jež obsahovaly škodlivý kód, patří Noizz (přes 100 milionů instalací), Zapya (přes 100 milionů instalací, kde byl přítomen u verzí 6.3.3 – 6.4), VFly (přes 50 milionů instalací). Celý seznam aplikací byl zveřejněn společností Doctor Web zde.

Únik osobních dat, z něhož zatrnou zuby

Tento týden začala společnost MCNA Dental, jedna z největších organizací v USA poskytující finanční příspěvky na zubní péči, rozesílat upozornění ohledně možného zpronevěření osobních údajů svých klientů. K úniku dat mělo dojít na přelomu února/března tohoto roku a týká se skoro devět milionů zákazníků společnosti MCNA Dental. Zcizené údaje patřily nejenom současným, ale i bývalým klientům této společnosti.

Ačkoliv společnost MCNA Dental nezveřejnila, jaký typ ransomwaru byl proti ní použit, k útoku se přihlásila skupina LockBit. Ta minulý měsíc, po patrně neúspěšné žádosti o zaplacení výkupného ve výši 10 milonů dolarů, zpřístupnila cca 700 GB dat patřících postižené společnosti. Přestože MCNA Dental tvrdí, že neví o žádném případu zneužití takto uniklých dat, varuje své klienty proti jejich potenciálnímu zneužití v budoucnosti – např. při phishingu, krádeži totožnosti, apod.

Firewally Zyxel opět v ohrožení

Zdánlivě nekonečným příběhem jsou i nadále zranitelnosti zařízení, které mají naopak před nebezpečím chránit. Již dříve v květnu byla zveřejněna varování před CVE-2023–33009 a CVE-2023–33010, a výrobce pro ně obratem vydal záplaty. Aktuálně je ve firewallech Zyxel široce zneužívaná další kritická zranitelnost CVE-2023–28771 (skóre 9.8). Výzkumníci ze skupiny Rapid7 uvádějí, že podle vyhledávače systémů připojených k internetu Shodan.io je v internetu dostupných takto zranitelných zařízení zhruba 42.000.

Zyxel již vydal opravu i pro takto postižené verze SW a správci zasažených systémů jsou vyzváni k jejich rychlé aplikaci, neboť čerstvě zveřejněné slabiny přirozeně přitahují zvýšenou pozornost útočníků.

Migréna se nevyhnula ani Apple

Bolení hlavy u vývojářů Apple patrně vyvolává také zranitelnost CVE-2023–32369, kterou tento týden na svém blogu zveřejnil Microsoft Threat Intelligence team, a nazval ji „Migrain“. Byla nalezena v operačním systému MacOS, a umožňuje útočníkovi s root přístupem obejít System Integrity Protections (SIP) za použití vestavěné aplikace macOS Migration Assistant.

To mu následně umožní provádět závažné zásahy do systému, jako např. instalaci rootkitu, ale třeba i „nesmazatelného“ malware pomocí přiřazení souborového atributu, který takto označené soubory mechanismem SIP ochrání před smazáním jak uživatelem, tak běžnými prostředky ochrany koncových stanic.

Apple zareagoval vydáním opravy v kumulativním update pro aktuální verzi macOS Ventura, a také pro starší Monterey a BigSur.

Ve zkratce

- Válka na Ukrajině stírá hranici mezi finanční a politickou motivací útočníků

- Malware RomCom se skrývá za podvodnými weby imitujícími mj. ChatGPT a GIMP

- Objevují se již i pokusy o útoky hrubou silou na čtečky otisků prstů

- Čína se zaměřuje na kritickou infrastrukturu USA

- Osobní údaje majitelů některých vozů Toyota již nejsou důvěrné

- Kali linux zavádí Pre-build Hyper-V image pro snažší přístup přes RDP

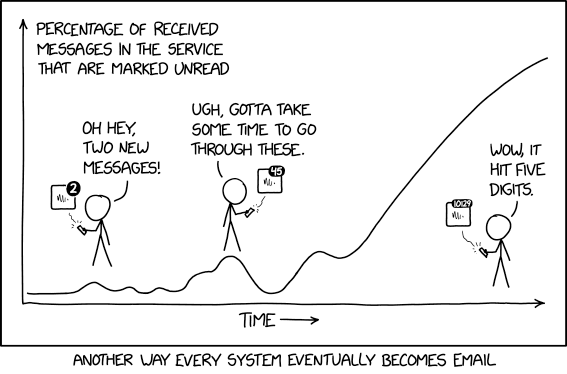

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…