Malware QBot masivně šířen v odpovědích na e-maily

Trojan QBot/QakBot patří již dlouhou dobu mezi plošně šířený malware, jehož primárním infekčním vektorem jsou generické e-mailové zprávy s různými škodlivými přílohami. Vedle OneNote dokumentů a CHM souborů jsou pro jeho šíření v současnosti využívány například i PDF soubory spolu s WSF skripty.

Přestože QakBot je dominantně šířen zejména široce rozesílanými vlnami „malspamu“ (tedy škodlivého spamu), od počátku dubna začal citelně narůstat i počet případů, při nichž byly škodlivé přílohy vedoucí k infekci tímto trojským koněm připojeny k e-mailům, které reagovaly na legitimní komunikaci, do níž byli příjemci zpráv historicky skutečně zapojeni.

Přestože nejde o nový typ útoku (útočníci využívají odpovědi na zcizenou či volně publikovanou historickou komunikaci pro šíření QakBotu již relativně dlouho), vzhledem k vysokému počtu škodlivých e-mailů, které tento postup v poslední době využívají a které jsou adresovány i českým organizacím, může být informace o nebezpečí spojeném s legitimně vyhlížejícími e-maily reagujícími na historickou komunikaci vhodným doplňkem programů zvyšování bezpečnostního povědomí koncových uživatelů.

Objeven vzorek ransomwaru LockBit cílený na macOS

Minulý víkend se na Twitteru objevila informace o nově identifikovaném vzorku ransomwaru LockBit určeném pro systémy Apple Mac. Jak se následně ukázalo, nešlo o první takový vzorek, který měla bezpečnostní komunita k dispozici – ten nejstarší pocházel dokonce z listopadu minulého roku.

Přestože si zpráva o nové verzi ransomwaru LockBit cílené na macOS získala širokou pozornost médií, z následné analýzy zmíněného vzorku vyplynulo, že přestože byl skutečně zkompilován pro jmenovanou platformu, není v současnosti schopný reálně působit jakékoli škody, obsahuje řadu chyb a jde zřejmě o vývojovou verzi ransomwaru a nikoli o hotový nástroj.

Ačkoli tedy existence výše zmiňovaných vzorků ukazuje, že aktéři za ransomwarem LockBit se o možnost útoků na zařízení od firmy Apple aktivně zajímají, uživatelé těchto zařízení se jmenovaného ransomwaru alespoň prozatím obávat nemusejí.

Google informoval o pokračujícím cílení ruských skupin na Ukrajinu

Výzkumná skupina Google Threat Analysis Group (TAG) publikovala ve středu zprávu, v níž shrnuje působení ruských aktérů a skupin skupin (zejména) v prvním kvartálu roku 2023 v kontextu války na Ukrajině.

Kromě vlivových operací a aktivit zaměřených na krádeže a publikaci citlivých dat či DDoS útoky, jejichž cíli byly subjekty v různých státech světa, jsou ve zprávě zmíněny i Ruskem sponzorované phishingové kampaně, k nimž TAG uvádí, že více než 60 % z nich bylo cíleno na ukrajinské uživatele.

V souvislosti s ruskými aktéry a skupinami stojí za zmínku rovněž informační dokument publikovaný v uplynulém týdnu CISA spolu s NCSC, NSA a FBI, který se věnuje popisu technik, které ruská skupina APT28, známá mj. rovněž jako Fancy Bear, užívala (a potenciálně užívá) při cílení na síťovou infrastrukturu svých obětí.

Routery z druhé ruky často obsahují citlivé informace

Výzkumný tým společnosti ESET publikoval v uplynulém týdnu závěry analýzy, pro níž výzkumníci pořídili celkem 18 „použitých“ routerů s cílem identifikovat, zda neobsahují citlivé informace, jejichž zveřejnění či zpřístupnění externím subjektům by mohlo být pro jejich předchozí vlastníky nežádoucí.

V nadpoloviční většině zařízení pak výzkumný tým potenciálně citlivé informace (autentizační klíče, zákaznická data apod.) skutečně objevil.

Zmínku zaslouží, že podobný výzkum zaměřený na obsah bazarových pevných disků byl již v roce 2016 realizován i v České republice a vedl k obdobně „úspěšnému“ závěru.

Chybějící patch údajně dílčím důvodem havárie vrtulníku

Efektní ukázkou možných dopadů chybějících softwarových záplat se stala březnová havárie australské vojenského vrtulníku na pobřeží Nového Jižního Walesu v průběhu protiteroristického cvičení.

Havárie se obešla bez vážnějších zranění a úřady v současnosti provádí její vyšetřování, informované zdroje však dle médií upozornily, že havárii mohla zabránit jednoduchá softwarová záplata, která byla vyvinuta již roce 2010.

Další zajímavosti

- Malware AuKill využívá zastaralou verzi ovladače nástroje Process Explorer pro vypínání EDR systémů

- Microsoft začal využívat novou taxonomii pro označování škodlivých aktérů

- Škodlivé kampaně šířící malware Domino ukazují na pravděpodobnou spolupráci skupiny FIN7 s bývalými členy skupiny Conti

- Útočníci stále častěji využívají technologii IPFS

- Skupina APT41 začala při útocích využívat open source command & controls framework GC2 od společnosti Google

- VMware publikoval záplatu pro kritickou zranitelnost v nástroji Aria Operations for Logs

- Google záplatoval aktivně zneužívanou 0-day zranitelnost v prohlížeči Chrome

- Průnik do systémů 3CX byl výsledkem postupné kompromitace dvou dodavatelských řetězců

- Shodan začal v čínské akademické síti detekovat miliony nových honeypotů

- Izraelská společnost QuaDream nabízející komerční spyware údajně ukončuje svou činnost

- Spyware Pegasus od NSO Group využíval v roce 2022 při cílení na iOS 15 a iOS 16 tři různé 0-day zranitelnost

- Zveřejněn sandbox escape PoC exploit pro knihovnu VM2

- V USA byl pokutován zpracovatel plateb z online podvodů

- Proruská skupina KillNet cílila s pomocí DDoS útoků na systémy organizace EUROCONTROL

- Bylo publikováno informační RFC 9387 – Use Cases for DDoS Open Threat Signaling (DOTS) Telemetry

- Telekomunikační organizace v Africe jsou dle nové analýzy cílem APT aktérů s vazbami na Čínu

- Identita vůdce Anonymous Russia byla zveřejněna jeho druhem ze skupiny KillNet

- Dle bezpečnostního týmu NCC Group byl letošní březen doposud nejbohatším měsícem na ransomwarové útoky

- Společnost Meta kritizována mezinárodními policejními orgány za rozhodnutí implementovat end-to-end šifrování ve Facebook Messengeru a na Instagramu

- V důsledku bojů v Súdánu zažívá místní internet citelné výpadky

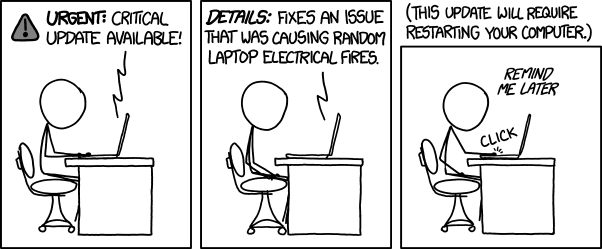

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…