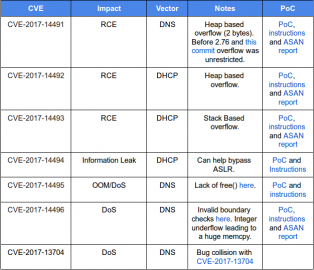

Bezpečnostní experti společnosti Google se pustili do analýzy oblíbeného balíčku Dnsmasq nabízejícího subsystémy DNS, DHCP a router advertisement. Dnsmasq je mimo jiné oblíbenou součástí softwaru pro SoHo routery a využívá jej například i projekt OpenWRT. V balíku bylo nalezeno celkem sedm zranitelností. Tři umožňují potenciálně vzdálené spuštění kódu, jedna může pomoci obejít ASLR ochranu a zbývající tři vedou k DoS.

Google společně s týmem Dnsmasq zapracoval i na opravách. Dnsmasq v2.78 již tedy obsahuje příslušné záplaty. Společnost Google také zároveň s tím vytvořila Proof of Concept kód v Pythonu, který je možné využít k otestování vlastního prostředí.

Naše postřehy

Na konci září hackeři napadli a tím dočasně odstavili herní službu R6DB, která poskytuje statistiky hráčům hry Rainbow Six Siege. Povedlo se jim to pomocí automatizovaného útoku, který se zaměřil na nezabezpečené instance databází PostgreSQL. Mluvčí R6DB potvrdil, že právě hektická a neplánovaná zářijová migrace na PostgreSQL se jim stala osudnou, protože ještě nezvládli vše kompletně zabezpečit. Útočníci podle něj na serveru zanechali vyděračskou zprávu, ale přesto není důvod věřit, že by zaplacení vedlo ke skutečnému navrácení dat.

Podobné útoky nejsou novinkou. Naposledy před měsícem podobným útokům čelily nezabezpečené instance databází MongoDB, předtím Hadoop, MySQL, Elasticsearch a další.

Výzkumníci ze společnosti CyberArk objevili zranitelnost ve službě Server Message Block (SMB). Útočníkům to dává možnost obejít Windows Defender a spustit tak infikovaný soubor na zařízeních Windows 10 a Windows 8.1. Je možné, že díky této zranitelnosti bude možné oklamat i jiné antivirové programy, nicméně prozatím CyberArk testoval zranitelnost pouze proti Windows Defenderu. Princip útoku je jednoduchý, při spuštění souboru dojde k oskenování jiného souboru a tím pádem je možné spustit malware na zařízeních pomocí služby SMB. I když se zranitelnost může jevit jako velká hrozba, pro její využití by útočník nejdřív musel získat kontrolu nad interním serverem – útok je nadstavba jiného útoku.

Google vyvíjí dlouhodobě nemalé úsilí směřující k tomu, aby v prostředí Internetu převládala šifrovaná komunikace. V nových verzích prohlížečů Google Chrome proto firma protlačuje mechanismus HSTS zatím pro dvě své domény nejvyššího řádu .dev a .foo.

HSTS je hlavička, kterou webový server žádá prohlížeč, aby se vůbec neunavoval nešifrovanou komunikací a vynucuje přístup rovnou přes HTTPS. Všechny hlavní prohlížeče mají navíc HSTS preload list, seznam stránek, na které prohlížeč odmítne přistoupit přes HTTP. I kdyby uživatel v adresním řádku přesně specifikoval, že chce http://gmail.com, prohlížeč načte https://gmail.com. Google do těchto seznamů nyní přidává první ze svých domén.

HSTS dokáže předcházet různým útočným technikám jako SSL-stripping nebo krádež přihlašovacích cookie.

K ročnímu výročí DDoS útoku na DNS poskytovatele Dyn, při kterém zažily odstávku celosvětové špičky jako Twitter, Netflix, Airbnb, Amazon, CNN a další, společnost Infoblox Inc. vydala studii, monitorující postoj firem k DNS útokům, do které bylo zapojeno na tisíc bezpečnostních a IT profesionálů.

Ze závěrů studie vyplývá, že zabezpečení DNS je obecně podceňováno, proto je tato forma útoku nebývale efektivní. Tři z deseti firem zažily útok, 93 % z nich čelilo výpadku a skoro u poloviny trval výpadek hodinu či více. Dále více než polovina navíc v důsledku výpadku evidovala ztrátu alespoň 50 000 dolarů.

Zajímavý je také reakční přístup společností k hrozbě DDoS. Před útokem se tři čtvrtiny firem soustředí především na antivirový monitoring a až po útoku se začnou zabývat zabezpečením DNS. Je hořká zkušenost, když firma nemá pro případ DDoS útoku nastaven monitoring nebo krizový scénář a o nedostupnosti služeb se dozvídá někdy až od zákazníků.

Příklad z nedávna? Minulou sobotu ve Velké Británii DDoS odstavil systém nákupu losů The National Lottery.

Robert Abel popisuje zajímavou techniku skrývání malwaru: ransomware Kangaroo se instaluje ručně přes vzdálenou plochu (neměla by být připojena do internetu) a maskuje se za explorer.exe tak, že převezme jeho metadata (časy vytvoření souboru, verzi jazyka).

Připomínáme tím, že ransomware nikdy nespí. V polovině září na třicet škol v Montaně kvůli vyděračům zrušilo na několik dní vyučování, aby správci měli čas dát síť do pořádku.

Minulý týden byla zasažena celá městská část Denveru Englewood – malware se šířil po počítačích, než administrátoři celou síť odpojili. Sice přišli o některá aktuální citlivá data, ale krádeži předešli. Občanské centrum nemohlo přijímat kreditní platby a rezervační systém knihovny se zastavil.

Ve zkratce

- Yahoo potvrdilo, že únik dat z roku 2013 se týkal všech uživatelů

- Disqusu unikla data o 17 milionech uživatelích

- Seznam nejčastěji zakazovaných mobilních aplikací v korporátním prostředí

- Nové skutečnosti v případu útoku na CCleaner

- Netradiční využití FTP jako C&C serveru

- Ethereum ICO hacknuto ani ne hodinu po zahájení prodeje

- Erotické hračky jako další kategorie zranitelných IoT zařízení

- MacOS High Sierra místo nápovědy pro heslo… ukazoval heslo

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET.