BIAS ohrožuje miliardy zařízení

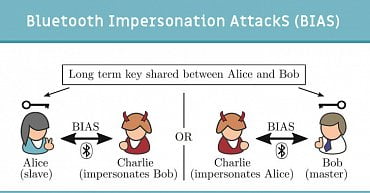

Akademici z École Polytechnique Fédérale de Lausanne v prosinci předložili organizaci Bluetooth SIG, která spravuje standardy bluetooth přenosu, ke zpracování malý podnět. Jedná se o zranitelnost typu Man in the middle s přiléhavým názvem BIAS, která může vést ke kompromitaci několika miliard zařízení.

Specifikace bluetooth umožňuje zjednodušení, kdy se při novém přenosu dat nemusejí zařízení znovu spárovat. Útočníkovi stačí znát prakticky jen adresu zařízení, s kterým byl váš přijímač v minulosti spojen (např. sluchátka), aby se za něj mohl bez nutnosti jakékoli vaší další interakce vydávat.

Polytechnika otestovala třicet různých zařízení, smartphony, tablety, laptopy, sluchátka, Raspberry PI; všechna se ukázala zranitelná. Útok lze ještě zkombinovat se starším KNOB, při kterém darebák přesvědčí dvě komunikující zařízení, aby snížila entropii klíče, a následně proběhlou komunikaci rozšifruje hrubou silou. Takže pokud jste ještě neupdatovali software, učiňte tak co nejdříve. Pokud výrobce vašeho telefonu už patch nevydává, nezbývá vám než smutnit.

Únik zdrojových kódů Mercedesu

Společnosti Daimler AG (stojící za značkou Mercedes-Benz) unikly zdrojové kódy pro Onboard Logical Unit (OLU) v jejich vozech. Za únikem stojí švýcarský programátor Till Kottmann se svou zálibou v hledání (skrze Google dorks) různých zajímavých a veřejně přístupných GitLab instancí. Server, který v tomto případě objevil, mu umožnil se zaregistrovat s použitím smyšleného korporátního e-mailu společnosti Daimler, čehož pak následně využil ke stažení celkem přes 580 repozitářů. Ty posléze veřejně sdílel skrze Telegram, Mega a svůj vlastní GitLab.

Součástí úniku je dle Kottmanna i pěkně zpracovaná dokumentace, díky které by mohl zdrojový kód posloužit například nadšencům, kteří by chtěli svůj vůz udělat „smart“ po svém. Později bylo zjištěno, že tento zdánlivě neškodný únik obsahoval také řadu hesel a API klíčů k dalším interním systémům společnosti. Kottmann má však prý v úmyslu nechat data zveřejněná, dokud ho společnost nepožádá o jejich odstranění.

Únik dat Mitsubishi

Úniku dat se nevyhnulo ani Mitsubishi. Podle dostupných informací zcizená data obsahovala i informace k prototypu nové rakety typu HGV. Mitsubishi potvrdilo únik dat patřících přibližně 8 000 jednotlivců a informovalo ministerstvo obrany o možném úniku citlivých informací. Vyšetřování v tuto chvíli ještě probíhá. Za útok byla obviněna čínská skupina známá jako Tick nebo také Bronze Buttler.

Čínští hackeři útočí na air-gapped sítě

Čínští hackeři se rovněž zaměřili na oddělené (air-gapped) sítě tchajwanské, ale i filipínské armády. Trend Micro označuje skupinu útočníků jako Tropic Trooper/Key Boy a malware jménem USBferry. Úkolem malwaru je infikování USB disků v naději, že budou použity v oddělené síti, kde nasbírají citlivá data a odfiltrují je po připojení k zařízení s přístupem na Internet. Více informací lze nalézt v 36stránkovém dokumentu.

Ransomware ProLock má vadný dešifrovací klíč

FBI varuje společnosti před ransomwarem ProLock, který údajně nemá funkční klíč po zaplacení výkupného. Politika nejen FBI, ale také bezpečnostních expertů, byla vždy, pokud to bylo jen trochu možné, neplatit útočníkům za klíč, a to hned ze dvou důvodů. Za prvé, peníze, které se pošlou, jdou na podporu hackerů, kteří je z největší pravděpodobností investují do zlepšení jejich vyděračských programů a budou ještě více napadat společnosti a případně i jednotlivce. Za druhé, tím, že zaplatíte, podporujete samotné pokračování aktuálního zločinu.

Existuje taky třetí důvod, a to ten, že po zaplacení neobdržíte žádný klíč k dešifrování vašich dat, případně obdržíte dešifrovací klíč, který obsahuje chybu a po dešifrování vám může třeba i většinu souborů stejně poškodit.

Podle vyjádření FBI hackeři ransomwaru ProLock získávají počáteční přístup do sítí obětí pomocí phishingových e-malů, nesprávně nakonfigurovaného protokolu vzdálené plochy a odcizení přihlašovacích údajů pro sítě s jedním faktorem. Poté co získají přístup k síti, mapují síť a identifikují zálohy, aby mohly být odstraněny a nebo zašifrovány. Dešifrování však může poškodit soubory větší než 64 MB.

Zranitelnost rozhraní Thunderbolt 3

Björn Ruytenberg objevil nedostatky v implementaci rozhraní Thunderbolt 3. Umožňují útočníkovi obejít autentizaci vyžadovanou po uzamčení počítače, kopírovat a spouštět na počítači aplikace a kopírovat data jak z disku počítače, tak z operační paměti. Lze tedy získat data i ze šifrovaných disků.

Útok vyžaduje krátkodobý fyzický přístup k počítači, kdy útočník modifikuje firmware rozhraní tak, že omezí jeho bezpečnostní funkce a poté pomocí samotného rozhraní instaluje aplikace, které umožní počítač ovládat. Otestovat, zda je zařízení náchylné k tomuto typu útoku, lze pomocí programu Spycheck, který je dostupný pro Linux a Windows.

Univerzitní superpočítače napadeny kvůli těžbě kryptoměn

Přinejmenším tucet takzvaných superpočítačů fungujících v různých koutech Evropy, muselo být vypnuto kvůli útoku hackerů. Ti se je údajně snažili zneužít k těžbě kryptoměn. Například 11. května „bezpečnostní hrozba“ vyřadila z provozu superpočítač Archer nacházející se na půdě University of Edinburgh ve Skotsku.

Zaměstnanci univerzity na jeho obnově pracují v kooperaci s Národním centrem kybernetické bezpečnosti, počítač vědcům v posledních dnech pomáhal s modelováním různých scénářů koronavirové pandemie.

Zaplacením výkupného za ransomware se zdraží zotavení na dvojnásobek

Průzkum The State of Ransomware 2020 odhalil, že zaplatit kyberzločincům za obnovu dat zašifrovaných během ransomwarového útoku není snadnou a ani nízkonákladovou cestou k nápravě. Ve skutečnosti se náklady organizace na obnovu dat při zaplacení výkupného téměř zdvojnásobí. V rámci průzkumu bylo dotazováno 5 000 IT manažerů organizací z 26 zemí světa na šesti kontinentech, včetně Evropy (České republiky), Severní i Jižní Ameriky, Asijsko-pacifického regionu, Střední Asie, Středního východu a Afriky.

Více než polovina (51 %) organizací má za posledních 12 měsíců zkušenost se zásadním ransomwarovým útokem (zatímco v roce 2017 to bylo 54 %). Při téměř třech čtvrtinách (73 %) úspěšných útoků na organizace byla zašifrována data. Průměrné náklady na řešení dopadů takového útoku, včetně odstávek, ztracených objednávek nebo provozních nákladů, byly bez výkupného více než 730 000 dolarů. Avšak u organizací, které se rozhodly zaplatit výkupné, se průměrné náklady téměř zdvojnásobily na 1,4 milionu dolarů. Více než čtvrtina (27 %) organizací zasažených ransomwarem zaplatit výkupné odmítla.

V Česku se rozšířily útoky na uživatelská hesla

Během velikonočních svátků byli Češi cílem významné spamové kampaně. Během ní útočníci šířili malware s cílem získat uživatelská hesla. Vyplývá to z pravidelného přehledu nejčastějších hrozeb v Česku, který připravuje Eset.

Nejčastější hrozbou v dubnu byl podle něj malware Spy.Agent.AES a to navzdory tomu, že jeho přítomnost od začátku roku postupně oslabovala. Souhrou okolností v podobě oslabení výskytu dalších rodin malwaru a vlivu karantény na změnu v pracovních procesech, stál tento škodlivý kód za čtvrtinou útoků v České republice.

Kontroverzní zákon: na odstranění závadného obsahu jen hodina

Sociální platformy, ale i další webové stránky budou mít dle nového zákona, který schválil francouzský parlament pouhou jednu hodinu na to, aby odstranily závadný obsah související s terorismem nebo sexuálním zneužíváním dětí. Pokud časový limit nedodrží, hrozí jim pokuta až ve výši čtyř procent jejich celosvětového obratu, což může pro největší z firem znamenat částky v miliardách eur.

Kritici upozorňují, že nový zákon může narušit svobodu slova. Zákon se vztahuje na všechny webové stránky bez ohledu na jejich velikost, panují tak i obavy, že pouze giganti typu Facebooku či Googlu mohou mít potřebné kapacity, aby závadný obsah odstraňovali dostatečně rychle.

Dle organizace La Quadrature du Net angažující se v záležitostech práva ve virtuálním světě, je požadavek vlády „nepraktický“. Kromě velkých společností si nikdo nemůže dovolit obsah hlídat a odstraňovat čtyřiadvacet hodin denně sedm dní v týdnu,

uvedl zástupce společnosti. Ti menší tak budou muset zavést cenzuru.

Ve zkratce

- Malware používá HTTP stavové kódy ke komunikaci

- Únik dat společnosti Easy Jet

- Cisco a zranitelnost v Javě

- Nový PipeMon backdoor

- Nová zranitelnost DNS může vést k rozsáhlým DDoS útokům

Pro pobavení

Your threat model is not my threat model. pic.twitter.com/h2bYGIgdrB

— thaddeus e. grugq (@thegrugq) May 15, 2017

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…