Byl notPetya válečný akt?

Možná si ještě vzpomenete na ransomware notPetya, který v roce 2017 vyvolal docela „rozruch“ a podle některých odhadů celkové škody dosáhly až několika miliard dolarů. Vzhledem k tomu, že některé firmy měly již v té době pojištění proti kybernetickým útokům, došlo k zajímavé při mezi firmami a pojišťovnami. Pojišťovny se totiž odkazovaly na podmínky pojištění, konkrétně na bod, ve kterém stálo, že nemusí proplácet škody způsobené válečnými akty.

Jednotlivé případy pak skončily u soudu a jeden z nich nyní konečně dosáhl konce. Soud v New Jersey nyní rozhodl ve prospěch společnosti Merck. V tomto případě soud dospěl k závěru, že pro aplikaci výjimky pro válečný akt by muselo dojít k „tradičnímu válčení“. Tím se mimochodem ladně vyhnul otázce, jestli za zmíněným ransomware skutečně stála cizí mocnost.

Malware CoinStomp

V sousedním světadílu řádí malware CoinStomp. Napadá asijské poskytovatele cloud služeb a zneužívá výpočetního výkonu k těžbě kryptoměn. Je zajímavý různými maskovacími technikami – například v kódu je odkaz, který se zdá pocházet od zločinné skupiny Xanthe. Nicméně není jasné, zda se nejedná pouze o matení stopy hlavního pachatele.

Během své činnosti cryptojacker falšuje data přístupu k programům jako chmod a chattr, aby ututlal svou činnost před antivirovými aplikacemi. Jakmile chmod použije, upraví mu přístupový čas na nějaký minulý, tím se snaží se budit dojem, že v nedávné době příkaz nebyl použit. Potom se připojí na kontrolní server, stáhne si další programy, s nimiž ovládne systém a nakonec legální (ač zneužívaný) software XMRig na těžbu Monera.

Odborníci v Cado Security se shodují, že techniky, které malware využívá, ukazují nejen na obeznámenost pachatelů ve světě Linuxu a cloudu, ale také na know-how s řešením bezpečnostních incidentů.

Shuckworm útočí na ukrajinské cíle

Threat Hunter tým společnosti Symantec objevil hackerskou skupinu nazvanou Shuckworm. Tato skupina, napojená na Rusko a operující od roku 2013, používá upravené wordovské dokumenty k infikování počítačů na Ukrajině. Skupina používá phishingové e-maily k distribuci volně dostupných nástrojů, jako jsou Remote Manipulator System (RMS) a UltraVNC nebo vlastní malware nazvaný Pterodo/Pteranodon. Podle informací The Security Service of Ukraine (SSU) se navíc útoky skupiny stávají sofistikovanějšími.

Západoevropské ropné terminály pod útokem

Velké ropné terminály v některých největších západoevropských přístavech se staly obětí kyberútoku. Jednou z hlavních obětí je pravděpodobně ropný obchodní uzel Amsterdam-Rotterdam-Antverpy. Nicméně útok oznámily i dvě ropné společnosti v Německu. Útok vedl k problémům s vykládáním tankerů s ropou. Německé i belgické úřady incident vyšetřují.

Děravé UEFI

Výzkumníci ze společnosti Binarly odhalili celkem 23 zranitelností v UEFI firmwaru několika velkých výrobců jako jsou Fujitsu, Siemens, Dell, HP, HPE, Lenovo, Microsoft, Intel a Bull Atos. Zranitelnosti souvisejí se špatnou správou paměti a mohou vést k eskalaci práv a spuštění kódu (a to až na úrovni „ring –2“ v prostředí System Management Modu (SMM)), což může být zneužito například k obejití SecureBoot či instalaci těžko odstranitelného škodlivého kódu. Původ zranitelností vede k firmwarovému frameworku od firmy Insyde Software, který firmy při vývoji firmwaru hojně využívají. Někteří výrobci již zveřejnili opravy v rámci nové verze firmwaru, na kterou je nutné aktualizovat.

Kritická zranitelnost Samba

NÚKIB upozorňuje na kritickou zranitelnost služby Samba, open-source implementace SMB protokolu v systémech Linux. Zranitelnost CVE-2021–44142 umožňuje vzdálené spuštění kódu bez autentizace na cílovém systému s root oprávněním a byla na škále závažnosti CVSSv3 ohodnocena 9.9/10.

Zranitelné jsou všechny verze Samba před 4.13.17, které používají modul „vfs_fruit“ sloužící ke kompatibilitě se systémy macOS, a který je v základní konfiguraci spuštěný. Službu využívají nejen linuxové distribuce a systémy macOS, ale též např. síťové disky, tiskárny a IoT zařízení.

NÚKIB plošné zneužívaní zranitelnosti Log4Shell v ČR neeviduje

Od vydání reaktivního opatření souvisejícího se zranitelností Log4Shell uběhl více než měsíc. Tato zranitelnost s označením CVE-2021–44228 se nachází v logovací komponentě Apache Log4j a má nejvyšší možné skóre kritičnosti – CVSS 10.0.

Log4j pro logování využívají stovky systémů a aplikací, celkový počet zranitelných systémů byl v době odhalení zranitelnosti odhadován na vyšší stovky milionů systémů po celém světě, což Log4Shell činí natolik kritickou. Zranitelnost umožňuje napadnout i systémy, které nejsou přímo dostupné z Internetu, spustit v nich kód zcela bez autentizace a získat plnou kontrolu nad serverem.

Útočníci tak mohou získat přístupové údaje, číst a exfiltrovat data či instalovat další škodlivé kódy, včetně ransomwaru. To vše při relativně malém úsilí, protože zneužití této zranitelnosti není technicky náročné.

Zveřejněn kód pro exploitaci CVE-2022–21882

Lednová záplata MS Windows 10 nebyla zcela použitelná, protože narušovala funkce Windows serverů a nebyla tedy některými správci systémů aplikována. Po aplikaci záplaty docházelo k nekonečným restartům doménových řadičů, narušení funkcí Hyper-V a nedostupnosti ReFS souborových systémů.

Bohužel obsahovala i opravu chyby CVE-2022–21882, která umožňuje eskalaci privilegií. Systémy správců, kteří záplatu odložili jsou nyní v ještě větším ohrožení, protože byl zveřejněn kód, který zneužití umožňuje.

Ve zkratce

- Cisco záplatuje kritické zranitelnosti RV routerů

- Nová varianta UpdateAgent malware napadá Mac

- CISA varuje před kritickými zranitelnostmi v produktech Airspan Networks Mimosa

- Útočníci exploitují 0-Day zranitelnost v e-mailové platformě Zimbra

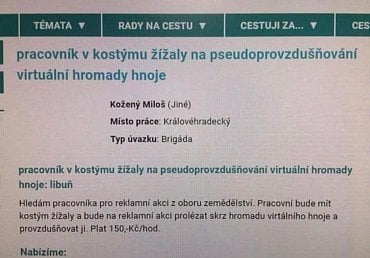

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…