Otrávená keš v CDN

Dva výzkumníci z Technical University of Cologne (TH Koln) vymysleli nový útok na webové služby, který může být použit útočníky k otrávení cachování sítí pro doručování obsahu (content delivery networks (CDN)) a vracení chybových stránek, místo správného obsahu. Nový útok byl pojmenován CPDoS (Cache-Poisoned Denial-of-Service) a má tři varianty.

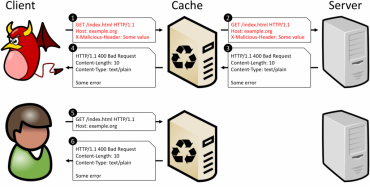

Samotný průběh útoku popsali výzkumníci následovně:

- Útočník posílá jednoduchý HTTP dotaz obsahující speciální hlavičku zaměřenou na konkrétní slabinu webového serveru. Požadavek je zpracován mezilehlou cache, samotná hlavička bez problémů projde.

- Pokud cache nemá aktuální kopii stránky, nebo vypršel čas, po kterém si má vyžádat novou verzi, pak je požadavek zaslán na zdrojový server. Zatímco ovšem přes CDN službu projde HTTP hlavička nepovšimnuta, na cílovém serveru vyvolá chybovou stránku.

- Následně si vrácená chybová stránka uloží v cache místo původního obsahu.

- Útočník ihned ví, že byl útok úspěšný, neboť se mu vrátí chybová stránka.

- Oprávnění uživatelé služby budou následně také dostávat tuto chybovou stránku.

Jednotlivé varianty se pak liší HTTP hlavičkami, které se dají takto zneužít. Jedná se o HTTP Header Oversize (HHO), HTTP Meta Character (HMC) a HTTP Method Override (HMO).

Matka dvou dětí objevila univerzální otisk prstu

Nejenom hackeři a počítačoví odborníci objevují nedostatky v zabezpečení. Lisa Neilson si všimla, že odemkne svůj Samsung nejen svým pravým prstem, ale i levým, oběma manželovými a nakonec vlastně jakýmkoli otiskem prstu. Příčinou je gelová ochrana skla telefonu, kterou koupila za 2,70 libry na eBay.

Samsung doporučuje, aby všichni vlastníci Galaxy S10/S10+/S10+5G a Note10/Note10+, kteří používají silikonovou ochranu skla, nebo silikonový obal, tyto ochrany přestali používat (alespoň do vydání bezpečnostní záplaty), smazali existující autentizační data a znovu načetli své otisky, tentokrát bez silikonové ochrany. Silikonová vrstva totiž funguje jako dosud pracně vytvářený univerzální otisk prstu. Zdá se, že se s problémy rozpoznávání otisků prstů, a obrazů vůbec, budeme setkávat častěji.

Zranitelné antiviry

Experti z firmy SafeBreach objevili zranitelnost v antivirech Avast a AVG. Ta spočívá ve špatném nahrávání DLL knihoven, které se po spuštění snaží načíst sdílenou knihovnu z cesty, ve které není umístěna. To může být útočníkem zneužito k načtení vlastní knihovny, obejití antivirové obrany a eskalaci práv. Konkrétně se jedná o pokus načtení knihovny wbemcomn.dll z adresáře C:\Windows\System32\wbem\, ve kterém se však nenachází, ve skutečnosti je umístěna v C:\Windows\System32.

Výzkumníci tak potvrdili tuto zranitelnost umístěním upravené knihovny do C:\Windows\System32\wbem\, kterou tak antivir použil. Jádro problému sice spočívá v DLL knihovnách Microsoftu (zmíněná knihovna wbemcomn.dll je načtena z knihovny wbemprox.dll, která se v nachází v C:\Windows\System32\wbem, a proto je pracovní adresář této knihovny použitý také jako místo k hledání wbemcomn.dll), nicméně může značně ohrozit antivirovou ochranu. Avast také potvrdil, že současná implementace nevynucuje načítání pouze digitálně podepsaných knihoven, což je způsob, jakým by riziko takového útoku bylo minimalizováno.

Antivir na drony

Kaspersky spustil nový typ zabezpečení, které organizacím a majitelům nemovitostí pomáhá s ochranou před neoprávněným vniknutím civilních dronů na jejich pozemek. Díky kombinaci senzorů, které využívají laserové snímání a technologií strojového učení, dokáže Kaspersky Antidrone automaticky zpozorovat, identifikovat a zabránit bezpilotnímu stroji v proniknutí do nepovolené oblasti. Velkou výhodou je navíc fakt, že dron nepřijde k újmě.

Předmět „okamžité ověření hesla“ zaujme 43 procent uživatelů

Nový výzkum phishingových útoků ukázal, že nejúspěšnějšími pokusy jsou ty, které se týkají bezpečnostních upozornění. Společnost KnowBe4 rozeslala tisíce simulovaných e-mailů s různými řádky předmětu a následně zjišťovala na jaké odkazy lidé nejčastěji klikali. Podle výsledků 43 % rozkliknutých odkazů bylo s předmětem „okamžité ověření hesla“, dále také 9 % uživatelů věřilo zprávě s předmětem „deaktivace vašeho e-mailu v procesu“.

E-maily slibující obrovské bohatství nebo romantiku se také vyšplhaly mezi 10 nejčastějších rozkliknutých odkazů. Docela dobře obstály také předměty s názvy „nové organizační změny“ nebo „aktualizované zaměstnanecké výhody“.

Strojové učení zlepšuje zabezpečení

Na své nejjednodušší úrovni je strojové učení definováno jako „schopnost (pro počítače) učit se bez výslovného naprogramování“. Pomocí matematických metod používaných pro obrovská množství dat vytvářejí algoritmy strojového učení modely chování a používají tyto modely jako základ pro tvorbu budoucích předpovědí na základě nových vstupních dat. Je to například Netflix nabízející vám nové televizní seriály na základě vaší historie sledování filmů, nebo automobily, které se samy řídí a učí se fungovat v rámci provozu na cestách včetně zohlednění pohybu chodců.

Jaké jsou tedy možnosti použití strojového učení v oblasti zabezpečení informací? Strojové učení v zásadě může pomoci podnikům lépe analyzovat hrozby a reagovat na útoky a bezpečnostní incidenty. Mohlo by také pomoci automatizovat další méně náročné úkoly, které dříve vykonával někdy méně kvalifikovaný personál týmů zabezpečení.

Phishing z účtů soudních zaměstnanců

Na 12 let byl do vězení minulé pondělí odsouzen muž, který zneužil počítačovou síť losangelského soudu k posílání phishingu. V červnu 2017 se mu s několika kumpány podařilo prolomit e-mailovou schránku jednoho soudního zaměstnance. Od něj několika tisícům kolegů poslali e-maily, tvářící se jako odkaz na soubor na Dropboxu. Nachytalo se několik stovek dalších zaměstnanců, kterým nepřišla podezřelá URL stránka, jež po nich chce přihlašovací pracovní údaje.

Z takto získaných oficiálních schránek útočníci poslali na dva milióny phishingových e-mailů, které se tvářili, že jsou z American Express, Wells Fargo nebo dalších společností. Stačilo vyplnit údaje o kreditní kartě nebo přístupové údaje do banky. Ty se pak zanedlouho ocitly v rukou zlodějské bandy. Při prohlížení bytu zloděje policie zjistila USB klíčenku v záchodě, rozbitý iPhone v umyvadle a notebook s polámanou obrazovkou a čerstvou krví. Krev patřila přímo pachateli, když se snažil notebook na poslední chvíli rozbít hrníčkem.

Ve zkratce

- Jak vyřazujete síťová zařízení?

- Vietnamský student zodpovědný za 42 podvodných aplikací v Google Play

- Byl objeven nenápadný Backdoor malware na MS SQL

- Probíhá phishingová kampaň proti OSN a některým NGO

- Google vydal opravy tří závažných chyb v Chrome

- FTC nařídilo společnosti Retina-X zničit všechna data z jejích šmírovacích programů

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…