Červená neplatí, hrajeme dál

Preventivní obranou proti návštěvám phishingových stránek či stránek obsahujících malware je bezesporu jejich uvádění na černou listinu prohlížečů automatickými skenery nebo hlášeními kyberbezpečnostních týmů a jednotlivců. To dobře vědí i ti „z druhé strany“, tedy škodiči. Mezi nimi přibývá řada hackersky méně gramotných, kteří si rádi koupí šikovné nástroje na dark webu. Těch je pro překonání zobrazení červené stránky prohlížeče nabízeno hned několik druhů, jak uvádí např. článek společnosti SlashNext.

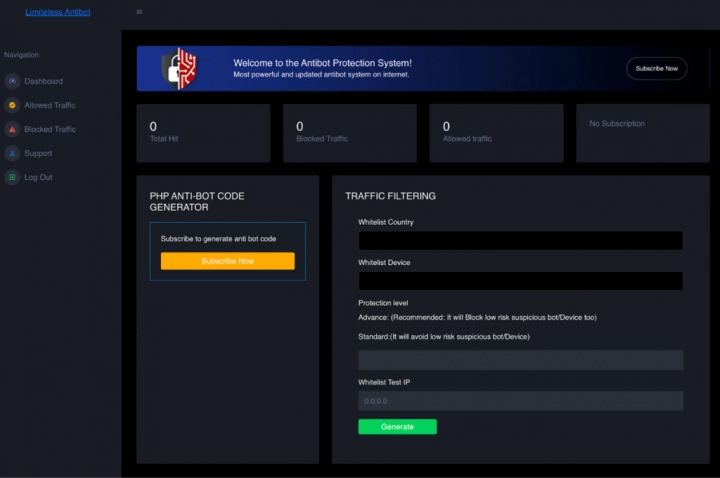

Nejrozšířenějšími produkty, které eliminují detekci závadného obsahu kyberroboty, jsou Otus Anti-Bot, Remove Red a Limitless Anti-Bot.

Otus je nejoblíbenějším řešením. Je spolehlivý, odhalí podle hlaviček a dotazů většinu robotů, kontroluje kanály hrozeb a na phishingové stránky ho útočník nasadí do dvou minut. Jeho konfiguraci lze dynamicky měnit, automaticky aktualizovat ochranu a aplikovat ji na další stránky v reálném čase. Umí přizpůsobit odpovědi podle geolokace či seznamu IP a cílit tak phishing na konkrétní cílovou klientelu.

Remove Red je naopak proaktivní nástroj, který tvrdí, že dokáže phishingovou doménu odstranit z černé listiny. Následně ji sleduje a zákazníkovi přes Telegram či Discord zašle monitorovací informace, pokud jsou stránky i tak znovu zablokovány.

Poslední z jmenovaných nástrojů, Limitless Anti-Bot, používá umělou inteligenci v kombinaci s informacemi od ISP a z hlaviček HTTP požadavků k rozeznání robotů od běžných uživatelů. V rozšířené verzi pak filtruje i podezřelý provoz, tedy patrně návštěvy bezpečnostních týmů nebo chytřejších robotů využívajících podobné strategie.

Blokace přístupu uvedených robotů je kombinací technik odhalení na základě adresy a řetězce v hlavičce User-Agent, maskování pomocí obfuskovaného skriptu a skóre klienta (robotu je v případě špatné reputace zobrazena neškodná stránka), cílení na danou geolokaci (ostatní kromě cílených obětí phishingovou stránku nedostanou) a ochrany pomocí capchy či jiné detekce živého uživatele.

Uvedené techniky bohužel opravdu fungují, protože většina robotů se dobrovolně prozradí už výše uvedeným řetězcem v hlavičce User-Agent. Proti chytřejším vyhledávačům ale samozřejmě nemají šanci, píše zmíněný článek.

Zlodějský bůh z Mezopotámie

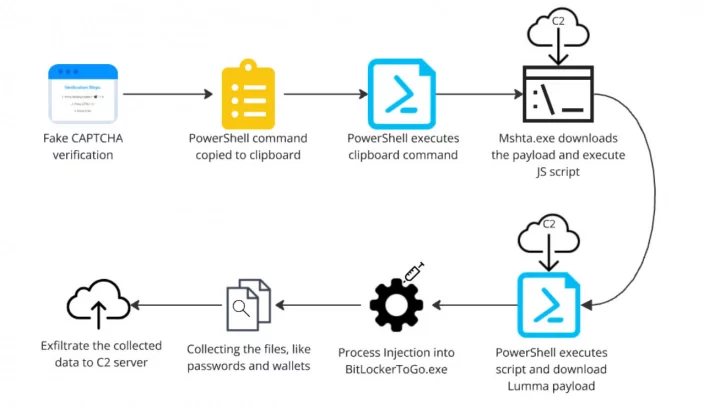

Zlodějský malware Lumma Stealer (Lumma je bůh z Mezopotámie, často zobrazovaný jako farmář) je dostatečně známý už delší dobu. Je stále aktivní a neustále se rozvíjí. Jak nedávno zjistil výzkumný tým Qualys Threat Research Unit (TRU), Lumma nyní používá falešnou captchu, která zavede potřebný škodlivý kód. Pomocí JavaScriptu vloží base64 kódovaný příkaz pro PowerShell do schránky a donutí důvěřivého uživatele, aby jej přes Win+R spustil pro dokončení ověření. Tím prostřednictvím důvěryhodné komponenty Windows mshta.exe, běžně používané ke spouštění HTML aplikací a skriptů, stáhne další, datovou část, kterou uloží do cache. Jedná se o PE verzi utility Dialer.exe s překryvnou částí, kterou je další obfuskovaný JavaScript.

Nahraná aplikace využije vícejazyčného prostředí Windows, které umožní, že kus kódu HTML aplikace lze legitimně spustit ze zadané pozice v jiném souboru. Odkazovaný kód je v tomto případě onen JavaScript v překryvné části. Ten znovu obsahuje příkazy pro PowerShell, které dešifrují kód šifrovaný natvrdo uvedeným klíčem. Následující kód po dešifrování stáhne dva ZIP archivy, jeden s kódem malwaru Lumma Stealer a druhý s potřebnými DLL knihovnami. Následně je pomocí processhollowingu (nahrazení části kódu legitimního procesu) napaden proces BitLockerToGo.exe. Pak po sobě malware uklidí stažené soubory a zajistí, aby antivirové programy nic nenašly. Závěrem začne hledat citlivá data k ukradení (přístupy, peněženky, apod.) a pošle je řídícímu serveru.

Ačkoliv se Lumma Stealer snaží uniknout pozornosti, díky této analýze je možné jej odhalit. Pokud se tedy HTML aplikace chová výše uvedeným způsobem, lze její činnost včas zastavit. Nejpopulárnější antiviry již zvládají heuristickou analýzu závadného využívání mshta.exe a spuštění malwaru na jejím základě spolehlivě zablokují.

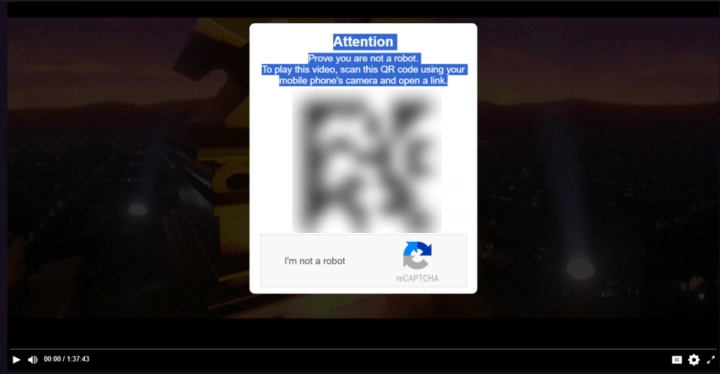

Přes falešnou captchu si na svoji stanici či mobil můžete kromě Lummy nahrát i trojského koně, např. Amadey. Stále častěji se v podvodném ověřovači také objevuje QR kód, který si má oběť sejmout a navštívit odkaz v něm uvedený. Nebo je místo captchy potřeba kliknout na „opravu“ poslední „nepovedené“ aktualizace prohlížeče. Další scénář je pak podobný jako u falešné captchy – doporučená oprava spočívá v zadání zakódovaného příkazu pro PowerShell.

Těmto nástrahám nemusí odolávat jen uživatelé stránek, kde se podobné praktiky dají čekat, tedy na zdrojích nelegálního softwaru, nebo na stránkách pro dospělé. Jak říká článek společnosti Kaspersky, na libovolném webu se s nimi lze setkat prostřednictvím reklamy, jejíž obsah provozovatel serveru většinou nijak neovlivňuje.

Pozor na ruské šipky

Další zlodějský malware, Strela Stealer (nazvaný podle ruského odpalovače raket země-vzduch), je známý už z konce roku 2022, kdy jeho cílem bylo Španělsko. Nyní má další cíle, kromě jihozápadní Evropy nově i Německo, a tak hrozí, že se brzy objeví i u nás. Umí se velmi dobře lokalizovat a cílí na konkrétní demografické skupiny. Oběť je e-mailem obsahujícím fakturu připomínající nedávný nákup motivována k otevření ZIP přílohy.

Přes silně obfuskovaný JavaScript v této příloze se nainstaluje polyglot technikou (stejný proces využívající vícejazyčného prostředí jako u Lummy) vlastní malware, který posbírá přihlašovací údaje k poště a informace o systému pro další využití k jiným útokům. Použité PowerShell příkazy kódované pomocí base64 společně s obfuskací skriptů velmi znesnadňují detekci a je zapotřebí opět heuristické analýzy chování antivirem. Navíc je PowerShellem stažena a spuštěna DLL knihovna bez místního uložení přímo z WebDAV serveru.

O dalších detailech fungování tohoto zloděje se může laskavý čtenář dočíst v článku společnosti Cyble.

Snadná výroba cihel z jablek

Malware LightSpy, cílící na MacOS minimálně od letošního ledna, také není zcela nový. Má však vylepšenou verzi, která dokáže pěkně zavařit také majitelům jablečných telefonů. Nejen, že krade z iPhonů data aplikací jako jsou Telegram, QQ, WeChat či dokumenty a média. Umí i nahrávat a spouštět příkazy shellu, čímž získá plnou kontrolu nad zařízením.

Následně v telefonu začne po krádeži likvidovat data a pak jej dokonce i zcihlí, což malwaru umožní některé verze pluginů IOSu. Přehlednou tabulku těchto verzí přináší článek Pierluigi Paganiniho, ve kterém se dozvíte více.

Vzdálené štěkání

Společnost Guardio Labs odhalila závažnou zranitelnost v prohlížeči Opera, která umožňuje škodlivým rozšířením získat plný přístup k privátním rozhraním API. Ta pak mohou snímat obrazovku, upravovat nastavení prohlížeče a krást účty.

Aby Guardio Labs zranitelnost mohla demonstrovat, přešla na chvíli na druhý, tedy černý břeh, a v obchodě Chrome pomocí bezplatného účtu publikovala testovací škodlivé rozšíření vytvořené umělou inteligencí, které využívá uvedené zranitelnosti a může se šířit napříč obchody více prohlížečů. Rozšíření pojmenovali Štěňátko, které tak může „štěkat“ i někde jinde a je tím pádem pod hranicí vystopovatelnosti – pokud nelze rozšíření publikovat v jednom obchodě, jiný jej přijme. Pro Chrome nebyl testovací škodlivý kód alarmující a recenzenti jej přijali.

Nainstalované Štěňátko pak využívá řady dalších „fíglů“, jako je např. změna konfigurace DNS a podhození webové aplikace ze serveru, kterému běžně Opera věří a povolí mu přístup k privátnímu API. Celý postup ukazuje animovaný obrázek.

Další zajímavé odkazy

- Zranitelnost Cisco ASA: CVE-2024–20329 – injection přes SSH příkaz

- Cloud malware: Taxonomie a analýza malwaru v cloudu

- Nové metody v sociálním inženýrství: Skupina Black Basta vystupuje jako uživatelská podpora

- Zranitelnost čteček SD: Zranitelnost čteček Realtec v noteboocích Dell, Lenovo a dalších umožňuje přistupovat k systémové paměti přes DMA

- Aktualizace jablečných zařízení: Ve čtvrtek vyšlo několik záplat, aktualizujte!

- Přehled zranitelností AI a ML: Protect AI vydal říjnový seznam zranitelností systémů umělé inteligence a strojového učení

- Kritická zranitelnost v IBM FSP: Zranitelnost IBM Flexible Service Processoru umožňuje neautorizovanému síťovému uživateli přístup ke službě

- Opravený FortiNet: Zranitelnost Fortinetů z minulých Postřehů byla opravena

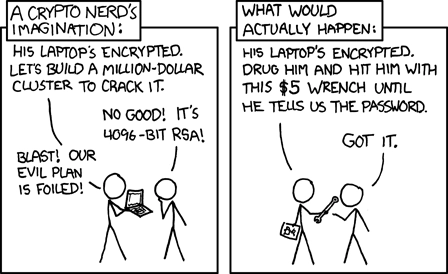

- Postkvantová apokalypsa?: Osvětlení toho, co může a nemůže nastat v oblasti kryptografie příchodem kvantových počítačů

- Překlepy proti vývojářům: Kampaň proti uživatelům knihovny Puppeteer

- Obejití limitů ChatGPT 4o: Oklamání jazykového modelu OpenAI ke generování spustitelného exploit kódu

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…