CISA varuje pred aktívnym zneužívaním zraniteľnosti Jenkins RCE

Americká Agentúra pre kybernetickú bezpečnosť a infraštruktúru (CISA) pridala na zoznam bezpečnostných chýb kritickú zraniteľnosť CVE-2024–23897 v nástroji Jenkins, ktorej CVSS skóre je 9.8 (Critical).

Nástroj Jenkins slúži na automatizáciu procesu vývoja softwaru. Zjednodušuje vývojárom integráciu nových zmien – vývoj, testovanie a nasadenie pomocou CI/CD. Okrem iného nástroj obsahuje veľké množstvo pluginov, ktoré zaručujú jeho flexibilitu v rôznych prostrediach.

Ako bolo už spomenuté v januárovom vydaní Postrehov z bezpečnosti, tak zraniteľnosť CVE-2024–23897 je zneužiteľná prostredníctvom rozhrania príkazového riadku (CLI) nástroja Jenkins pri spracovaní jednotlivých argumentov. Chyba sa vyskytuje pri spracovaní znaku @ pomocou Java knižnice args4j, kedy je cesta súboru nahradená jeho obsahom, čo môže spôsobiť jeho neoprávnené čítanie a prístup k citlivým informáciám.

Napriek tomu, že boli bezpečnostné záplaty vydané na konci januára 2024, tak CISA upozorňuje na aktívne zneužívanie tejto zraniteľnosti. Nezisková organizácia Shadowserver zaznamenáva približne 30 000 inštancií zraniteľných verzií produktu Jenkins. Väčšina z nich sa nachádza v USA a Číne.

NÚKIB vydal prehlásenie k e-shopovým aplikáciám

Český Národný úrad pre kybernetickú a informačnú bezpečnosť (NÚKIB) spolu s Úradom pre ochranu osobných údajov (ÚOOÚ) vydali prehlásenie, ktoré upozorňuje na e-shopové aplikácie s neštandardnými oprávneniami v zariadení používateľa. To môže viesť k nadmernému zberu dát, kde nie sú výnimkou ani osobné údaje.

Aplikácie majú zvyčajne rôzne úrovne oprávnení, ktoré by mali súvisieť s účelom danej aplikácie – oprávneným záujmom prevádzkovateľa. Medzi neštandardné patria oprávnenia ako prístup k polohe zariadenia, kontaktom alebo súborom – videá, fotografie a ďalšie.

Prevádzkovatelia týchto aplikácii pochádzajú z rôznych legislatívnych prostredí a v niektorých prípadoch vzniká podozrenie na povinnosť spolupráce prevádzkovateľa so spravodajskými službami danej krajiny.

NÚKIB vyhodnotil, že cieľom aplikácií nemusí byť len finančný zisk, ale aj zber dát, za ktorý môžu byť neskôr odmenené. Tieto aplikácie často používajú praktiky, ktoré robia aplikáciu atraktívnejšou, napríklad nízke ceny, predaj falzifikátov alebo gamifikácia.

NÚKIB odporúča dbať na obozretnosť pri sťahovaní aplikácii a udeľovaní oprávnení – niektoré oprávnenia nie sú potrebné pre správny chod aplikácie, ale môžu byť nevedomky povolené pri prvom spustení aplikácie.

Ak si používateľ nie je istý, tak je vhodné si prečítať informácie o spracovaní osobných údajov, ktoré by mali byť jednoducho dostupné. Takýto dokument by mal obsahovať účely spracovania osobných údajov, rozsah spracovania a dobu, po ktorú sú dáta uložené. Nemal by tiež chýbať kontakt, na ktorý sa používateľ (subjekt údajov) môže obrátiť a ďalšie dodatočné informácie.

V prípade chýbajúcich alebo nejasných informácií o spracovaní osobných údajov NÚKIB odporúča neinštalovať takéto aplikácie, prípadne im neudeliť dané oprávnenia. Toto odporučenie sa rovnako týka aplikácií, pri ktorých vzniká podozrenie, že používajú praktiky opísané vyššie.

Nové detaily ohľadom zero-click zraniteľnosti v Microsoft Outlook

Koncom apríla 2024 výskumníci zo spoločnosti Morphisec objavili kritickú zero-click remote code execution (RCE) zraniteľnosť v produkte Microsoft Outlook, zraniteľnosť dostala označenie CVE-2024–38021 s CVSS skóre 8.8 (High). Zraniteľnosť je okrem RCE možné zneužiť aj na získanie neautorizovaného prístupu.

Na rozdiel od predošlej zraniteľnosti (CVE-2024–30103) nevyžaduje autentizáciu a v niektorých prípadoch môže byť zneužiteľná bez interakcie používateľa v okamihu, ako je správa prijatá. Microsoft poznamenal, že ide o zero-click zraniteľnosť len v prípade dôverných odosielateľov, respektíve one-click v prípade nedôverných odosielateľov.

Zraniteľnosť CVE-2024–38021 spočíva v zneužití spôsobu, akým Outlook spracováva zložené identifikátory v URL obrázkov, konkrétne cieli na metódu mso30win32client!HrPmonFromUrl, ktorá je za spracovanie URL v identifikátoroch obrázkov zodpovedná. To umožňuje spustenie nie bezpečnej funkcie MkParseDisplayName a obídeniu bezpečnostných opatrení implementovaných vo funkcii pre vytváranie hypertextového prepojenia.

Zneužitie tejto zraniteľnosti je zložité, čo čiastočne znižuje riziko, ale napriek tomu je odporúčaná aktualizácia aplikácií Microsoft, vypnutie automatických náhľadov e-mailových správ a edukácia používateľov o rizikách.

Exfiltrácia dát a phishing pomocou Slack AI

Výskumníci z oblasti kyberbezpečnosti objavili zraniteľnosť v Slack AI, vďaka ktorej je možné manipulovať s jazykovým modelom, čo môže vyústiť k vytvoreniu phishingových odkazov alebo exfiltrácii dát bez priameho prístupu do súkromných kanálov. Zraniteľnosť je možné zneužiť pomocou prompt injection, kedy jazykový model nie je schopný odlíšiť medzi systémovou výzvou (od vývojára) a ďalším kontextom pripojeným k dotazu.

Používateľské dotazy na Slack AI sú vyhodnocované z privátnych kanálov, ktorých je používateľ členom ako aj zo všetkých verejných (aj tých, ktorých sa používateľ neúčastní). Útočník je takýmto spôsobom schopný vytvárať škodlivé inštrukcie vo verejných kanáloch, vďaka ktorým môže získať prístup k informáciám z kanálov pre neho neprístupných (súkromných).

Škodlivá inštrukcia najčastejšie obsahuje podvrhnutú URL, ktorej vlastníkom je útočník. Následne útočníkovi stačí už len čakať, kým používateľ zadá dotaz pre Slack AI, ktorý sa zhoduje s kontextom v škodlivej inštrukcii. Slack AI po vyhodnotení dotazu vráti používateľovi odpoveď so škodlivou URL, tá už smeruje na podvrhnutú stránku alebo má v sebe doplnené dáta zo súkromných kanálov používateľa ako HTTP parametre.

Dňa 14.8.2024 Slack vydal aktualizáciu, ktorá umožňuje Slack AI spracovávať aj súbory, čo prináša ďalšie možnosti pre potencionálnych útočníkov. Vďaka tejto aktualizácii nemusia byť útočníci ani súčasťou danej komunity na Slacku, ale zneužijú šírenie súborov legitímnymi používateľmi.

Phishinové útoky na používateľov aplikácií mobilného bankovníctva

Spoločnosť ESET upozorňuje na phishingové útoky vedené voči používateľom aplikácií mobilného bankovníctva. Prvé zaznamenané prípady útokov boli v Poľsku a momentálne sa zameriavajú na Česko, Maďarsko a Gruzínsko. Útočníci tentokrát využívajú progresívne webové aplikácie (PWA), aby obišli bezpečnostné opatrenia a odcudzili údaje k bankovým účtom.

PWA sú založené na webových technológiách a stiahnuteľné priamo cez prehliadač, cieľom je, aby poskytovali rovnaké možnosti ako natívna aplikácia, ktorá je dostupná na inej platforme. Tieto aplikácie sú často vytvorené tak, aby fungovali na viacerých platformách, čo útočníci v tomto prípade zneužívajú – podvrhnuté PWA sa zameriavajú na používateľov systémov Android a iOS.

Phishingový útok začína doručením škodlivého odkazu pomocou SMS, sociálnymi médiami (Facebook) alebo cez hlasové hovory. Spolu s odkazom je najčastejšie priložené upozornenie na bezpečnostnú aktualizáciu alebo limitovanú ponuku, ktorá má potencionálnu obeť prilákať. Po kliknutí na odkaz je obeť presmerovaná na falošnú stránku Google Play alebo Apple Store, kde je vyzvaná k inštalácii podvrhnutej aplikácie.

Nebezpečné na týchto aplikáciách je obídenie bezpečnostných opatrení ako sú upozornenia na inštaláciu aplikácie z neznámeho zdroja. Aplikácie zároveň veľmi dobre napodobňujú oficiálne aplikácie mobilného bankovníctva a cez prehliadač majú často prístup k polohe, kamere alebo mikrofónu zariadenia.

Zatiaľ boli zachytené dva typy takýchto aplikácií, čo môže znamenať, že ide o dvoch rôznych aktérov. Jeden typ aplikácie exfiltruje dáta na útočníkom ovládaný C2 server, naopak druhý typ exfiltruje dáta pomocou aplikácie Telegram. Medzi cieľmi útoku sú napríklad zákazníci Českej sporiteľne, ČSOB, maďarskej OTP banky alebo gruzínskej TBC banky. Odporúčané je sťahovať aplikácie len z dôveryhodných a oficiálnych zdrojov, a používať dvojfaktorové overovanie.

V skratke

- Augustová bezpečnostná aktualizácia Windows rozbíja dual-boot systémy, ak je zapnutá možnosť Secure Boot

- Malware PG_MEM sa zameriava na databázy PostgreSQL s cielom ťažiť kryptomeny

- Google vydal bezpečnostné záplaty opravujúce aktívne zneužívanú zraniteľnosť v prehliadači Chrome

- Muž bol odsúdený za ukradnutie identity a predstieranie vlastnej smrti vo vládnych systémoch

- Dovecot opravuje 2 zraniteľnosti, ktoré umožňujú vykonávať DoS útok

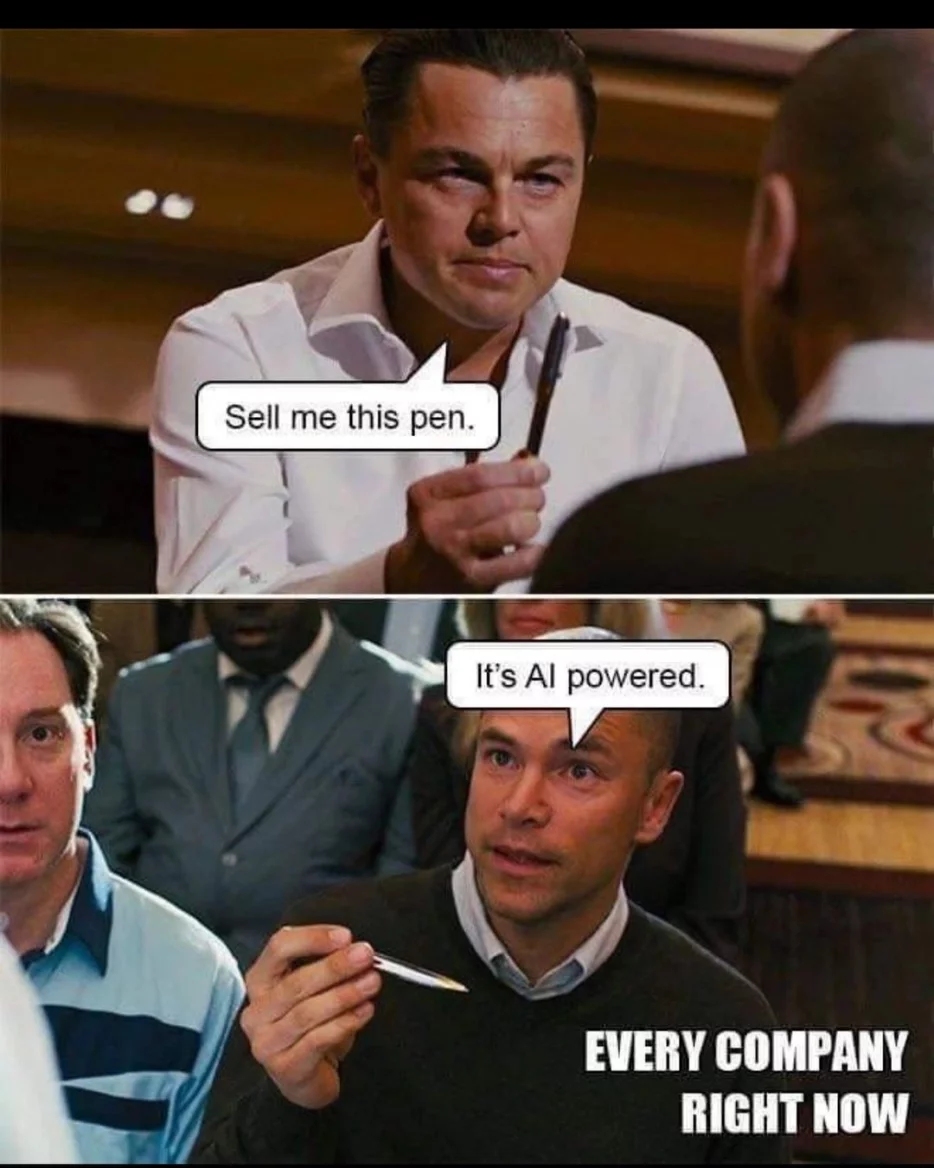

Pre pobavenie

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…