Hniloba uvnitř kontejnerů

Využívání cloudových služeb neustále roste, a je-li v dnešní době v počítačovém světě něco populární, pochopitelně se na to okamžitě zaměří temné síly Internetu. Společnost Sysdig se ve své první výroční zprávě zaměřila na hrozby, které přináší využívání kontejnerů a cloudových zdrojů.

Ze zprávy vyplývá, že i jediný škodič může velmi snadno vydělávat tisíce dolarů využíváním starých děr a nevhodných konfigurací, které se šíří infrastrukturou oběti. Kontejner má být něco daného, jeho kód má být neměnný, a má mít všude stejné vlastnosti. Jeho nasazení má usnadnit instalaci síťové služby. To ovšem platí pouze tehdy, pokud je to prováděno se vší obezřetností. Jakoukoliv chybu, která umožní připojení škodlivého kódu k obrazu kontejneru, útočník násobně zúročí.

Ve velké části případů, jak ukazuje analýza Sysdigu, jde o těžbu kryptoměny. Na rozdíl od vyděračského malwaru se jedná o hůře vystopovatelnou a postižitelnou činnost a těžař bohatne téměř bez práce. Stačí najít hostitele a peníze se sypou samy. Na první pohled tato nelegální těžba nevypadá nijak závažně, ale výzkum zjistil, že oběť zaplatí třiapadesátinásobek toho, co škodič vydělá.

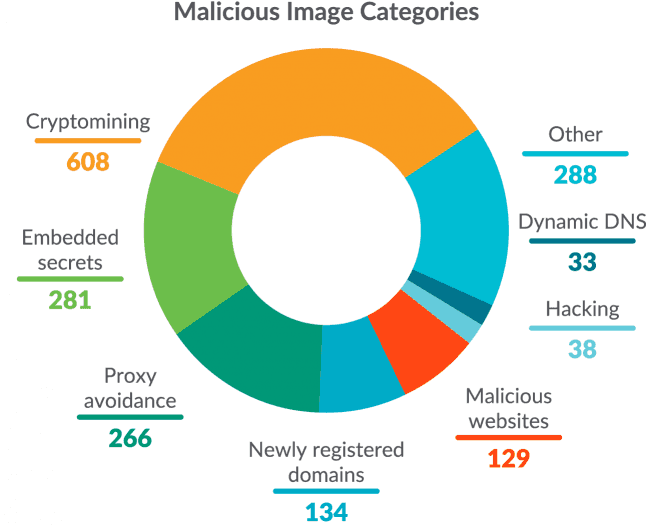

Zpráva říká, že 61% všech kontejnerových obrazů je stahováno z veřejných úložišť. To není velkým překvapením a útočníci to dobře vědí. Tým Sysdig Threat Research Team (Sysdig TRT) se zaměřil konkrétně na úložiště Docker Hub a podrobil jej statické i dynamické analýze. Kromě většinového nálezu kódu těžícího kryptoměnu zde výzkumníci objevili mnoho dalšího malwaru, jako jsou závadné webové stránky nebo škodičské nástroje. Nalezena byla i skrytá tajemství. To vše lze nalézt zamaskované legitimními obrazy oblíbených aplikací typu Pytorch nebo Drupal.

Zatímco do rozpoutání konfliktu mezi Ruskem a Ukrajinou (který, jak známo, není jen konvenční, ale i kybernetický) se v závadných obrazech objevovala téměř výlučně těžba kryptoměn, po invazi se obě strany začaly zapojovat do DDoS útoků a útoků likvidujících data. Jak ukázala síť honeypotů Sysdigu, ve veřejných úložištích se s velkým nárůstem začal objevovat malware, který tyto útoky umožňuje. Oběma stranám k tomu pomohly Docker kontejnery, kterými mohou být snadno distribuovány seznamy DDoS cílů.

Od loňského roku Sysdig nabízí průběžně aktualizovanou databázi závadných obrazů kontejnerů a jejich SHA-256 hašů. Placenou službu lze zdarma vyzkoušet.

Nechtěná korespondence

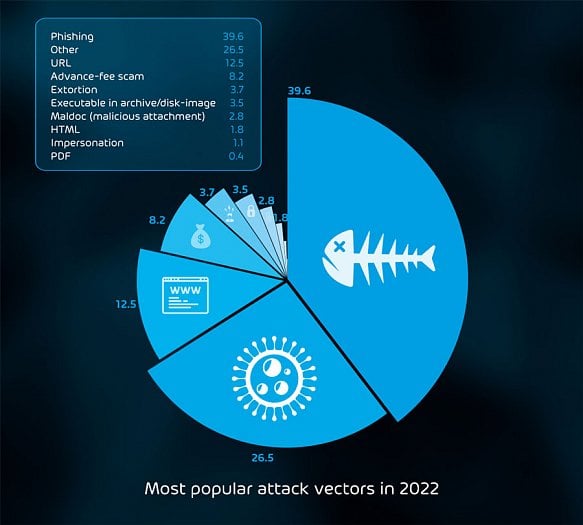

Společnost Hornetsecurity ve výroční zprávě představila výsledky svého výzkumu, ve kterém podrobila analýze více než 25 miliard pracovních e-mailů. Podle této zprávy je 40,5 % dopisů nevyžádaných. Hlavním cílem šetření byly samozřejmě útoky, které závadná korespondence obsahovala.

Na prvním místě zůstal s podílem 39,6 % phishing. Lehce oslabilo posílání archivů v přílohách (z 33,6 % na 28 %), naopak posílilo posílání HTML souborů (z 15,3 % na 21 %) a výrazný nárůst zaznamenaly dokumenty DOC(X) (letos 12,7 % oproti loňským 4,8 %).

V Hornetsecurity dále zjistili, že od zakázání maker v Office 365 se v mailech začal hojněji objevovat vpašovaný HTML kód s odkazy na malware či archiv, který ho obsahuje. Hlavní hrozbou jsou v tomto případě sami uživatelé, neboť přehlížejí nebezpečí snadného sdílení dokumentů. 25 % dotázaných zaměstnanců účastnících se výzkumu bylo přesvědčeno (a nebo si alespoň nebylo jistých), že Microsoft 365 je obrněn proti ransomwaru. Pravidelná prevence ve formě např. školení tedy zjevně pokulhává. Stejně tak je zapomínáno na ochranu a zálohování dokumentů sdílených v rámci MS Teams, jak v Hornetsecurity zjistili již dříve.

Mailové hrozby bohužel stále více přesahují komunikační platformu. Jednou z nejvážnějších hrozeb je podvrhování značek a identit. Podvrhy LinkedInu v mailech i na sociálních sítích už mají podíl 22,4 %, což je o 3,5 % více než loni. Pro kyberzločince jsou tyto podvody velmi užitečné, získávají jimi informace o pracovních pozicích ve firmách. Prostřednictvím sociálního inženýrství se snadno dostávají ke kýženým zdrojům ve vnitřní síti. Můžete si prostudovat celou zprávu.

Jak si Microsoft při opravě oken zabil hlídacího psa

Problémy s microsoftími opravami jsou nekonečné. Nejinak tomu bylo i v posledním Patch Tuesday 8. 11., kdy balíček oprav způsobil v podstatě u všech živých verzí Windows problémy s přihlášením. Souvislost s Kerberosem Microsoft hned potvrdil, problém však nejprve vyřešil pouze vrácením aktualizace.

Po instalaci oprav:

- uživatelé se nemohli přihlásit do domény

- nefungovala autentizace servisními účty

- k vzdálené ploše se nedalo připojit prostřednictvím doménových účtů

- nebylo možné provést ověřovaný tisk

Naštěstí ve středu 17. 11. Microsoft vydal mimořádnou opravu. Ta je dostupná pouze prostřednictvím Microsoft Update Catalogu, nikoliv prostřednictvím Windows Update, a je třeba ji ručně aplikovat na všechny doménové řadiče. Na jiných serverech či pracovních stanicích není potřeba jakoukoliv opravu instalovat, ani zde měnit konfiguraci.

Bezpečnost pro GitHub

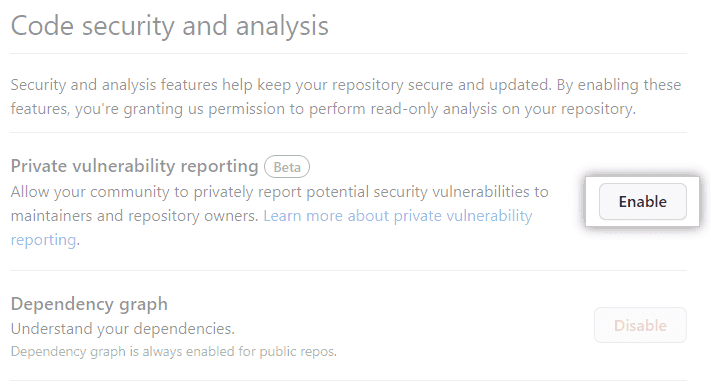

GitHub zavedl novou možnost soukromého hlášení zranitelností správcům veřejných repozitářů. Bezpečnostní experti tak mohou včas informovat vývojáře, kteří mohou svůj kód včas zabezpečit, nebo s nahlašovatelem navázat spolupráci, budou-li mít obě strany zájem.

Funkci je nutné u repozitáře povolit. Najdete ji v menu Settings, kde kliknete na Code security and analysis v sekci Security. U volby Private vulnerability reporting tlačítkem Enable funkci povolíte (lze ji samozřejmě po té opět zakázat). Bezpečnostní výzkumníci pak na stránce Advisories uvidí nově tlačítko Report a vulnerability, kterým zranitelnost nahlásí. Vývojář následně může nahlášení přijmout, odmítnout, nebo si vyžádat více informací.

Okradený Thales

Technologické firmě Thales, zabývající se objemnými daty, bezpečností, kryptografií a umělou inteligencí, byla ukradena data prostřednictvím vyděračského softwaru. Jelikož nezaplatila výpalné do termínu 7. listopadu 2022, gang LockBit dostál svým slibům a data začal publikovat. Thales označil zcizená data za materiál nízké citlivosti. Podobný incident se letos firmě přihodil už podruhé.

Další zajímavé odkazy

- Zranitelná Backstage: Velmi oblíbená platforma Backstage od Spotify, kterou kromě Spotify používá řada dalších aplikací (American Airlines, Netflix, Epic Games, aj.), obsahovala kritickou zranitelnost.

- Nový Google Privacy Sandbox: Začátkem příštího roku Google uvolní pro Android 13 beta verzi Privacy Sandboxu zaměřenou na vytváření technologií chránících soukromí.

- Zranitelné produkty společnosti F5: V zařízeních F5 BIG-IP a BIG-IQ výrobce F5, na kterých běží upravená verze CentOSu, bylo objeveno několik zranitelností.

- Nejčastější RDP hesla: V Help Net Security vypracovali statistiku hesel používaných v tvrdých útocích na RDP (získanou z 34 miliónů kompromitovaných hesel).

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…