Cobalt Strike v hledáčku Europolu a národních agentur

Úspěch v boji proti kybernetickým nelegálním aktivitám hlásí Europol, společně s několika dalšími národními federálními útvary zaměřenými na tuto oblast kriminality v čele s britskou NCA (mezinárodní koordinovaná snaha byla podpořena policejními týmy z Austrálie, Kanady, Německa, Nizozemí a Polska), i několika soukromými komerčními subjekty (BAE Systems Digital Intelligence, Trellix, Spamhaus, Abuse.ch, The Shadowserver Foundation).

Spojenými silami se jejich týmům podařilo identifikovat, zanalyzovat a neutralizovat poměrně robustní infrastrukturu sloužící k provozu nelegálních instancí nechvalně známého nástroje, který byl původně určen pro ofenzivní bezpečnostní audity, penetrační testování i simulaci aktivit následujících po zneužití systému (včetně vzdáleně řízené automatizace a orchestrace napadených systémů, či finální exfiltrace dat) – Cobalt Strike od výrobce Fortra.

Samotná společnost Fortra se na akci taktéž podílela, a i nadále velmi intenzivně spolupracuje při identifikaci a sdílení informací o případech nezákonného a neoprávněného užití zcizených, nebo neautorizovaných kopií svého vlajkového produktu.

Ze zajímavostí celé operace lze vyzdvihnout bohaté užití platformy MISP, kde bylo mezi jednotlivými týmy dle vyjádření vyšetřovatelů sdíleno téměř 1,2 milionu unikátních identifikátorů ve více než 730 kanálech, nebo finální statistiky identifikovaných aktivních instancí – ty dosáhly počtu 690 IPv4 adres, při distribuci ve 27 zemích a 129 sítích poskytovatelů internetové konektivity.

Nejznámějšími entitami, které bohatě využívaly tohoto „švýcarského nože ofenzivní informační bezpečnosti“ jsou operátoři aktivit jako RYUK, Trickbot a Conti, jejichž finálním cílem je typicky instalace vyděračského škodlivého programu (Ransomware) s primárně finanční motivací a předpokládaným geografickým původem v Ruské federaci. Finanční škody, které za nimi k dnešnímu dni zůstaly dosahují vyšších stovek milionů dolarů.

Úspěch operace Morpheus je dalším krokem v řadě aktivit národních agentur, které se stále více zaměřují na vyšetřování a neutralizaci hrozeb typu Ransomware tím způsobem, že se snaží docílit co největšího narušení infrastruktury v nejslabším místě celého ekosystému (tedy ideálně v místě, kde přerušení funkcionality bude mít kaskádový efekt a způsobí co největší druhotné škody). Jedním takovým příkladem za všechny může být Europolem a FBI řízené odstavení takzvaného „bulletproof hostingu“ kuriozního jména – LolekHosting (LolekHosted[.]net). Ten byl geograficky lokalizován v Polsku, přičemž finální akce obnášela i zatčení několika občanů polské národnosti. Tento hosting byl provázán primárně s aktivitami vyděračského programu NetWalker (Mailto, Koko Ransomware) a prokázanou finanční škodou dosahující téměř 150 milionů USD. Můžeme potvrdit, že v době vzniku článku se opravdu úvodní stránka LolekHosting nacházela ve stavu „záboru“ bezpečnostními složkami (viz výsledek z URLscan)

Kritická zranitelnost v OpenSSH jménem RegreSSHion

Více než 14 milionů potenciálně zranitelných linuxových serverů vystavených do internetu se týká nově objevená zranitelnost, jenž dostala přezdívku RegreSSHion (CVE-2024–6387) a se kterou přišel tento týden výzkumný bezpečnostní tým TRU (Threat Research Unit) kalifornské společnosti Qualys.

Přestože se zprvu vedly diskuse o tom, zda je tato zranitelnost zneužitelná v takové míře, aby se jí vůbec mohlo dostat pozornosti bezpečnostních týmů, mohlo se v jednu chvíli zdát, že je vše vyřešeno, neboť krátce po jejím uveřejnění se na internetu objevil údajný Proof-of-concept exploit od autora 7etsuo – to však bylo následně dementováno a zdrojový kód byl stažen z GitHubu. Zůstává tedy otázka, co měl onen zdrojový kód na GitHubu vlastně dělat – aktuální informace zní, že nic.

(pozn.autora: Divné, že?)

Další pomyslnou perličkou je skutečnost, že se jedná o již dříve opravenou zranitelnost v OpenSSH (CVE-2006–5051 a CVE-2008–4109), která je však ve specifické kombinaci s knihovnou glibc po celou dobu nadále aktivní.

Jen pro pořádek připomínáme, že zranitelnost se týká linuxových systémů využívajících OpenSSH společně s knihovnou glibc ve specifických verzích – postiženy jsou verze OpenSSH starší než 4.4p1 (vyjma těch instalací, kde byl v minulosti již aplikován opravný balík pro CVE-2006–5051 a CVE-2008–4109), dále jsou pak zranitelné verze od 8.5p1 až 9.7p1.

Finálním dopadem úspěšně zneužité zranitelnosti je potenciálně až vzdálené neautorizované spuštění libovolného kódu (Remote Code Execution) a úplné ovládnutí postiženého zařízení se všemi možnými následnými konsekvencemi. Pro napadenou organizaci by to znamenalo nejen ztrátu kontroly nad nejvyššími právy na postižených zařízeních (root), ale i další šíření škodlivých aktivit ve vnitřní síti.

CVSS skóre bylo původně stanoveno na 9.8 Base, respektive 8.8 Temporal – tedy po rekalkulaci zohledněné vzhledem k vyspělosti škodlivého kódu pro zneužití. Díky zmatkům ohledně existence/neexistence funkčního „PoC“ se může Temporal skóre (a tedy i aktuální závažnost) snížit do té doby, než se objeví prokazatelně funkční kód.

S přihlédnutím k velmi širokému rozšíření implementace programu OpenSSH, který slouží k bezpečnému připojení klientů šifrovaným SSH tunelem na vzdálený systém, doporučujeme všem potenciálně postiženým provozovatelům aplikovat opravný balík, byť se může zdát, že zranitelnost je aktuálně nižší závažnosti. To se může změnit zde dne na den a bohužel i bez povědomí široké komunity.

Nutno podotknout, že společnosti a organizace které nevystavují svoje SSH služby do veřejného internetu „napřímo“, ale dávají je k dispozici až po ověření identity klienta nějakou formu AAA mechanismu (například VPN koncentrátoru) jsou v tuto chvíli v mnohem lepší situaci a těží z tohoto nastavení, neboť se k jejich SSH rozhraní útočníci zvenku vůbec nedostanou. Pro takové organizace je pak mnohem důležitější se zaměřit na vnitřní síť a SSH služby ve vnitřním perimetru sítě.

Technické detaily o tomto nálezu se dočtete přímo od Qualys TRU.

Brazilské úřady vs. Meta

Nedávná aktualizace v zásadách ochrany osobních údajů společnosti Meta vyvolala rozruch v Brazílii. Upravené podmínky užívání sociálních sítí zmíněné společnosti totiž umožnily dané společnosti využívat zveřejněné údaje uživatelů k trénování jejích AI modelů.

Brazilský úřad pro ochranu dat (Autoridade Nacional de Proteção de Dados, dále jako ANPD) v reakci na aktualizaci podmínek vydal preventivní opatření proti využívání osobních údajů brazilských občanů. Toto opatření mělo zabránit společnosti Meta v užívání zmíněných dat ke trénování svých AI modelů. Pokutu, kterou může ANPD uvalit při nedodržení, dosahuje výše 50 0000 BRL, což je v přepočtu přibližně 211 000 Kč.

Společnost Meta vyjádřila zklámání z daného opatření a označuje jej jako:„krok zpátky z pohledu inovací, vývoje v oblasti AI a jeho přínosu brazilským občanům“.

Problematiku využívání osobních údajů Brazilců na sociálních sítích adresovala i organizace Human Rights Watch ve své nedávno vydané zprávě. Ta uvedla, že hlavní dataset pro trénování AI modelů, LAION-5B, obsahuje identifikovatelné fotografie brazilských dětí. Potenciální rizika a hrozby spojená se zneužitím AI modelů k vytváření deepfake videí se tedy stávají čím dál aktuálnější.

Routery MikroTik – mocný nástroj DDoS útočníků?

Od počátku tohoto roku pozoruje globální cloudový hráč OVHcloud množící se počet DDoS útoků o rekordní síle. Jde o pokračující trend z loňského roku – zatímco útoky překračující 1 Tbps se dříve vyskytovaly zřídka, za posledních 18 měsíců jsou stále častější, a to nyní až na téměř denní bázi. Nejsilnější z nich z května 2024 dosahoval až 2,5 Tbps. Co je však nové, je počet těch, jejichž intenzita v paketech za sekundu (paket rate, pps) přesahuje 100 Mpps, tedy sto milionů paketů za sekundu.

Cílem DDoS útoků s vysokou intenzitou paketů je zasáhnout síťovou infrastrukturu cíle, čímž se liší od útoků využívajících velký objem zasílaných dat se snahou vyčerpat dostupné přenosové pásmo. Každý paket během svého zpracování, mj. v load-ballancerech nebo anti-DDoS systémech, konzumuje systémové zdroje – paměť, buffery apod. Množství zpracovaných paketů za jednotku času je často důležitým mezním parametrem těchto ochran. Zároveň je možné takový útok generovat za použití relativně malého přenosového pásma. Výzkumníci OVHcloud jako příklad uvádějí, že 10 Gbps DDoS útok s použitím velkých paketů (1480 bytů) vygeneruje cca 0,85 Mpps, ale 10 Gbps DDoS útok s nejmenšími pakety (84 bytů) tvoří až 14,88 Mpps.

Tyto typů útoků se do širšího povědomí dostaly roku 2020, kdy společnost Akamai zveřejnila informace o do té doby nevídaném DDoS útoku o síle 809 Mpps. Z praxe je však známo, že je relativně náročné je generovat, neboť to vyžaduje (podobně jako jejich mitigace) značný výpočetní výkon. Proto tyto extrémní případy nejsou úplně časté. Nyní však OVHcloud zaznamenal další rekordní „výkon“ – v dubnu 2024 mitigoval útok o síle zhruba 840 Mpps. Útok tvořily z 99 % pakety typu TCP-ACK ze zhruba 5000 zdrojových IP adres. Přestože zdroje byly globálně rozprostřené, dvě třetiny celkového počtu paketů přicházely ze 4 míst (POP) ve spojených státech. To mj. ilustruje i odvrácenou stranu peeringových uzlů, schopných odbavit v jednom místě obrovské kapacity provozu.

Tento útok přiměl OVHcloud podívat se blíže na jeho zdroje, které jsou takových výkonů schopny. Výzkumníci jmenované společnosti analyzovali 70 jednotlivých zdrojových IP adres s největším příspěvkem paketů (až 14.8 Mpps na jednu IP), a zjistili, že významnou část z nich tvoří zařízení MikroTik. Zejména se jednalo o kompromitované modely CCR1036–8G-2S+ a CCR1072–1G-8S+ z produktové řady určené pro menší až střední sítě. Mnoho z nich má veřeně přístupné administrační rozhraní, a běží na nich zastaralé verze softwaru se známými zranitelnostmi. OVHcloud také spekuluje, že k útokům může být používána funkce systému RouterOS nazvaná „Bandwidth test“. Výrobce MikrotTik uvádí, že od RouterOS 6.44 je pro tento test nově možné využit výkon všech jader CPU, což oproti starším verzím umožní generovat vyšší zátěž. Mezi SW verzemi RouterOS detekovanými OVHcloud na zdrojích útoku pak převažovaly právě ony 6.44 a novější.

Zajímavý je také odhad, že pokud by ze všech veřejně přístupných zařízení MikroTik, kterých je dle OVHcloud kolem sto tisíc, bylo kompromitováno jedno procento, teoreticky by společně mohly vygenerovat až 2.28 Gpps – tedy přes dvě miliardy pps (paket per second). To vše jen dále ukazuje na nutnost, aby správci síťových zařízení věnovali velkou pozornost stavu jejich zabezpečení, včetně včasných upgrade jejich operačních systémů, sledování bezpečnostních stránek výrobce a následného záplatování zranitelností.

Ve zkratce

- Severní Korea přepnula distribuci svého satelitního vysílání z čínských satelitů na ruské

- Apache HTTP Server vydává aktualizace

- Softwareové produkty Notezilla, RecentX a Copywhiz od společnosti Conceptworld postiženy útokem na dodavatelský řetězec s cílem krádeže citlivých a osobních dat uživatelů

- Společnost Juniper vydává opravu kritické zranitelnosti v autentizačním mechanismu některých svých zařízení

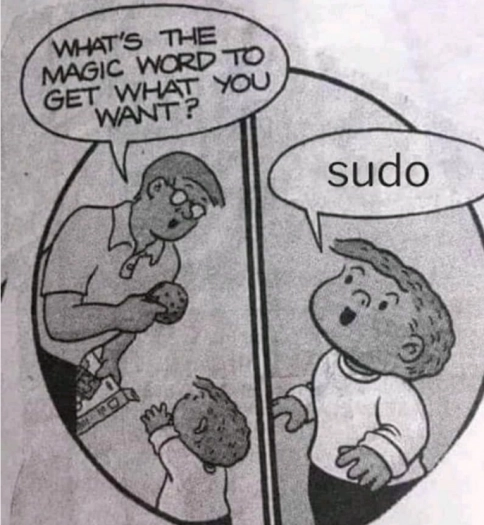

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…