Pro dobrotu na žebrotu

Ukrajinská policie zatkla jedenapadesátiletého vloggera a počítačového nadšence Sergeje Neverova za šíření ransomware. Neverov zveřejnil videonávod ukazující, kterak nakazit počítač ransomwarem Petya.A a zároveň poskytl odkaz na stažení jeho funkčního vzorku. Neverov však pravděpodobně natočil video v dobrém úmyslu ukázat uživatelům činnost ransomwaru „zblízka“ a nehodlal spáchat cokoliv špatného.

Naopak se zabýval možnostmi ochrany před placením výkupného za dešifrování dat ve snaze pomoci obětem. Svou identitu zveřejnil včetně adresy bydliště. Bohužel jeho prezentaci zneužilo více než 400 ukrajinských společností k infikování vlastních počítačů za účelem vyhnutí se daňové povinnosti. Neverov je tím pádem kromě zmíněného šíření malwaru obviněn také z podílení se na těchto podvodech. Za neoprávněný zásah do počítačových systémů mu hrozí až tři roky odnětí svobody.

Další unesené doplňky Chrome

V předminulých postřezích jsme informovali o napadení rozšíření Copyfish a Web Developer prostřednictvím phishingového útoku cíleného na vývojáře těchto rozšíření. Poté, co Chris Pederick, tvůrce zmíněného rozšíření Web Developer, oznámil společnosti Proofpoint, že jeho rozšíření bylo ohroženo, dodavatel zabezpečení nalezl další doplňky, které byly rovněž pozměněny. Podle nejnovější zprávy publikované v pondělí 14. 8. společností Proofpoint byla kompromitována tato rozšíření Chrome:

- Chrometana (1.1.3)

- Infinity New Tab (3.12.3)

- CopyFish (2.8.5)

- Web Paint (1.2.1)

- Social Fixer (20.1.1)

Stejným způsobem byla koncem června pravděpodobně napadena i rozšíření TouchVPN a Betternet VPN. Uvedená rozšíření byla buď upravena, nebo k nim byl přidán dodatečný škodlivý kód v Javascriptu. V případě Copyfishe útočníci dokonce přemístili celé rozšíření pod svůj účet, čímž zabránili odstranění infikovaného rozšíření z obchodu Chrome. V současné době stále není jasné, kdo za nakažením uvedených rozšíření stojí.

Pohár trpělivosti přetekl

Několik let na Internetu rozséval nesnášenlivost neonacistický plátek Daily Stormer. Po té, co se jeho zakladatel a šéfredaktor Andrew Anglin velmi vulgárně vyjadřoval o Heather Heyer, ženě protestující proti nacionalisticky laděné akci Unite the Right rally, na které byla usmrcena nájezdem auta do davu odpůrců rasismu, dostal Anglin od registrátora GoDaddy dvacet čtyři hodin na přesunutí registrace domény jinam z důvodu porušování podmínek provozu služby. Anglin uposlechl a přesunul doménu pod Google. Tam ovšem Daily Stormer vydržel jen pár hodin, Google doménu deregistroval bez varování ze stejného důvodu.

Zadní vrátka v servermanagementu

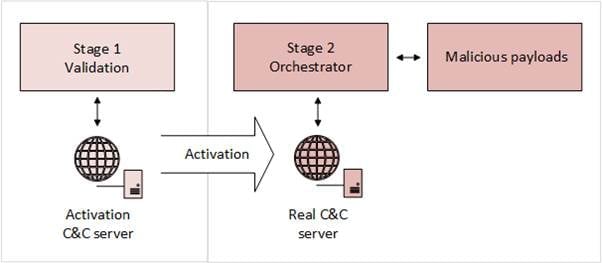

Společnost Kaspersky Labs objevila zadní vrátka v oblíbeném softwaru pro správu serverů firmy NetSarang Computer a pojmenovala je Backdoor.Win32.ShadowPad.a. Analýza posledních verzí tohoto software ukázala, že k nim byl úmyslně přidán vícevrstvý šifrovaný kód, který lze aktivovat na dálku obeznámenou osobou. Neaktivovaný kód pouze zajišťuje odesílání základních systémových informací jednou za osm hodin. Přepnutí do C&C režimu je realizováno prostřednictvím DNS TXT záznamu ve speciálně utvořené domény. Ten obsahuje dešifrovací klíč pro další vrstvu kódu. Zajímavé je, že DNS odpověď vždy obsahuje zašifrované slovo DOOR. DGA algoritmus se každý měsíc mění. Celý systém je modulární a umožňuje stažení dalších šifrovaných doplňků. Data potřebná pro funkci zadních vrátek jsou ukládána na šifrovaný virtuální filesystém schovaném na serveru oběti.

Autoři schovaného kódu nejsou známi, ale podle určitých indicií se výzkumníci z Kaspersky Labs domnívají, že se jedná o čínskou práci. Zatím byla zaznamenána aktivace vrátek do své vyšší vrstvy pouze v jedné honkongské organizaci. Ohroženy jsou však stovky zejména bankovních institucí, pojišťoven, energetických a telekomunikačních společností, ale i dalších firem dalších průmyslových odvětví po celém světě. Kaspersky Labs doporučuje zákazníkům NetSarang kontrolu a případné odstranění parazita svými nástroji. Poslední verze software promptně vydaná firmou NetSarang je již čistá.

GMail proti phishingu

Google přidal do své aplikace GMail pro iOS kontrolu phishingového obsahu v e-mailech. Pokud zdetekuje odkaz na závadnou stránku, upozorní na tento fakt varovným hlášením. Pokud jej uživatel ignoruje a hodlá pokračovat v přístupu na formulář vytěžující citlivá data, jsou mu nejprve zobrazeny detaily o tom, proč je stránka považována za nebezpečnou. Obdobnou funkci implementoval Google ve své androidí verzi GMailu již v květnu letošního roku. Do všech iOSů by se nová funkce měla dostat během následujících čtrnácti dnů.

Hotelové čenichání

Nechvalně proslulá proruská špionážní skupina Fancy Bear byla přistižena bezpečnostními experty společnosti FireEye při novém použití uniklého hackovacího nástroje NSA, který byl už dříve nasazen v ransomwarech WannaCry a Petya.A. Tentokrát se cílem staly WiFi sítě evropských hotelů na nichž byli špehováni hoteloví hosté. Zaměstnancům hotelu byl rozesílán dokument Hotel_Reservation_Form.doc, který obsahuje malware GameFish. Po úspěšném nasazení v hotelové síti je využit exploit EternalBlue SMB. Následně malware nasadí opensourcový penetrační nástroj Responder za účelem odcizení přístupových údajů významným hotelovým hostům. Fancy Bear nejsou sami, kdo se v minulosti zabýval podobnou činností. Jihokorejská skupina DarkHotel vedla v minulosti podobné útoky na asijské hotely za účelem odcizení dat vysokému managementu významných světových společností na služebních cestách. Nejlepší prevencí je nepoužívat hotelové sítě a k Internetu přistupovat výhradně pomocí vlastního mobilního připojení.

Kybertraumatologické okénko

Nová verze trojského koně Faketoken se nyní zaměřila na nebankovní aplikace, které vyžadují platbu kartou. Jedná se zejména o různé rezervační systémy, např. firmy Uber. Malware překryje původní formulář pro zadání platebních údajů, které následně odcizí. Malware si nachytaný uživatel stáhne ze závadného odkazu v hromadné podvodné SMS.

V PDF prohlížeči Foxit byly objeveny dvě zeroday zranitelnosti. Jedna z nich umožňuje spustit libovolný kód na počítači oběti, druhá zapsat libovolný soubor v rámci systému.

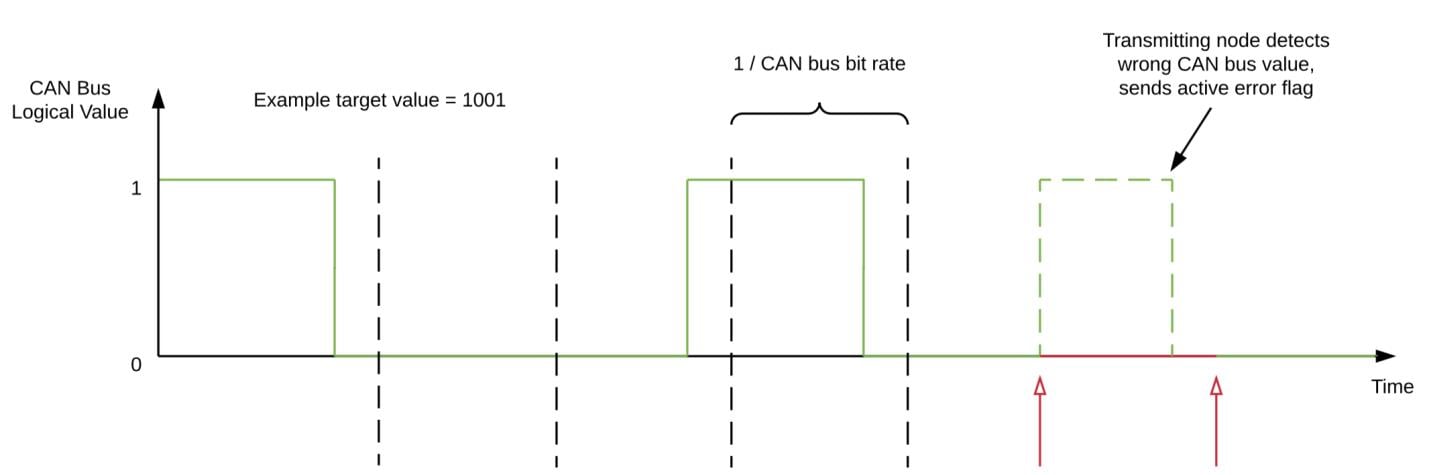

Bezpečnostní experti ze společnosti TrendMicro ve spolupráci s Politecnico di Milano a Linklayer Labs odhalili kritickou bezpečnostní chybu v protokolu CAN, kterým komunikují jednotlivé automobilové komponenty v rámci automobilového palubního systému. Pokud by byla tato chyba zneužita, útočník by mohl vypnout důležité bezpečnostní prvky vozidla jako jsou airbagy, ABS, posilovač řízení, parkovací senzory a další. Útok spočívá v tom, že do sběrnice CAN jsou generovány falešné chybové zprávy od daného subsystému v takovém množství, až systém komponentu zcela odpojí od sběrnice, čímž je vyřazena z provozu. Problém se týká prakticky všech vozidel s internetovým připojením, či vozidel, která se dostala do nesprávných rukou (např. u vozidel z půjčovny či servisovaných v pochybné opravně). Tuto zranitelnost u stávajících vozidel nelze odstranit – je dána návrhem protokolu CAN a problém může být odstraněn pouze jeho redesignem u budoucích generací vozidel.

Sedmnáctiletý uruguayský student Ezequiel Pereira objevil bezpečnostní problém v interních systémech společnosti Google a jeho oznámením si vydělal deset tisíc dolarů.

Pro pobavení: jak si HBO dalo vlastňáka

O tom, že kabelová televizní společnost HBO má pořádné problémy s únikem svých filmů, scénářů a citlivých osobních údajů si už povídají nejen vrabci na střeše. My jsme o tom informovali v předminulých postřezích. Hackeři po HBO požadují šest miliónů dolarů v bitcoinech. Dokud nebude výkupné zaplaceno, budou každý týden postupně uvolňovat odcizená data. Výkonný ředitel HBO na to reagoval e-mailem, ve kterém se omlouvá, že nedokázal sehnat tolik bitcoinů, a poprosil hackery o týdenní odklad zaplacení výkupného s tím, že jim jako projev dobré vůle zašle 250 tisíc dolarů jakmile bude vědět kam. Do týdne pak pošle požadovanou částku v Bitcoinech. Zdroje napojené na HBO tvrdí, že HBO nemělo nikdy v úmyslu něco platit. I z dřívějšího prohlášení mluvčího HBO vyplývá, že e-mailováním s hackery získává společnost materiál pro forenzní a následně soudní účely.

Můžeme se pouze dohadovat zda a případně jak do (tentokrát nefilmového) scénáře vyřešení problému s hackery zapadá neočekávané zpřístupnění šesté epizody sedmé řady Hry o trůny přes španělský HBO portál. Tato epizoda byla na HBO España a HBO Nordic omylem přístupná pět dnů před plánovaným uvedením v neděli 20. 8. večer.

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET.