Chyba Alexa v Amazonu

Analytici společnosti checkpoint se zaměřili na bezpečnost stále více oblíbených domácích asistentů, konkrétně na Alexu od společnosti Amazon. Tato zařízení dnes mimo jiné fungují jako vstupní bod k IoT a chytré domácnosti. V případě Alexy je toto propojení řešeno přes takzvané „skills”, kterých je k dispozici velké množství a s jejich pomocí ji pak můžete požádat o cokoliv, od přehrávání vaší oblíbené hudby na Spotify, ovládání osvětlení, puštění TV až po vydávání pokynů chytrému vysavači, nebo čističce vzduchu.

V rámci testování byly objeveny chyby, které umožňovaly potenciálnímu útočníkovi instalovat vlastní „skills” na zařízení oběti, přistupovat k historii hlasových příkazů a získávat osobní informace skrz interakci s uživatelem pomocí nainstalovaného skillu.

Analytikům se podařilo s pomocí Frida SSL universal unpinning skriptu obejít SSL pinning mobilní aplikace a analyzovat její provoz. Při tom zjistili, že aplikace má špatně nakonfigurovánu CORS politiku (Cross-Origin Resource Sharing) tak, že bylo možné posílat Ajaxem požadavky na libovolné subdomény Amazonu. Dále odhalili, že v rámci dotazu na seznam nainstalovaných „skills” je s daty poslán také CSRF token.

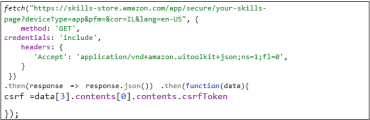

CSRF token má zabránit tomu, aby bylo možné provádět změny v aplikaci, do které je uživatel přihlášený pouhým kliknutím na odkaz zaslaný útočníkem. Získání CSRF tokenu tedy umožnilo analytikům odeslat požadavek na instalaci nové „skill” za uživatele. Pomocí XSS na doméně track.amazon.com pak dokázali nainstalovat vlastní skill. K tomu již bylo potřeba pouze donutit uživatele, aby klikl na zaslaný odkaz a přes XSS spustit následující kód.

Pokud jde o samotnou aktivaci funkce, pak útočníkovi stačí během útoku nejdříve odinstalovat jeden běžný skill a pak instalovat skill vlastní se stejnou aktivační frází, jako měl ten smazaný. Jakmile pak oběť řekne tuto frázi, spustí se akce připravená útočníkem.

Zranitelné čipy Qualcomm

Check Point Research odhalil více než čtyři stovky zranitelných částí kódu DSP čipu Qualcomm, což se týká více než 40 % telefonů po celém světě. DSP čip Qualcommu je téměř ve všech telefonech Android, včetně špičkových modelů společností Google, Samsung, LG, Xiaomi, OnePlus a dalších. Výzkumný tým kyberbezpečnostní společnosti Check Point popsal významná bezpečnostní rizika spojená s více než 400 zranitelnostmi v Qualcomm DSP čipu ve výzkumné zprávě označené jako „Achilles“:

1. Špionáž. Útočníci mohou proměnit libovolný Android telefon v dokonalý špionážní nástroj. Uživatelé mohou přijít například o fotografie, videa, údaje o poloze nebo lze telefon zneužít k odposlouchávání pomocí mikrofonu nebo k nahrávání hovorů.

2. „Zamrznutí“ telefonu. Útočníci mohou s využitím zranitelností udělat mobilní telefon nefunkční. Všechny informace uložené v telefonu tak budou trvale nedostupné – včetně fotografií, videí, kontaktních údajů atd.

V květnu někdo ovládal 23 % exit nodů Toru

Podle bezpečnostního výzkumníka vystupujícího pod jménem Nusenu v květnu někdo ovládal přes 380 Tor exit nodů, což je více než 23 % ze všech existujících. Zajímavá je rychlost, se kterou se provozovatel těchto nodů dokázal vrátit, poté, co mu „správce” Toru tyto exit nody ze sítě odebral. Během měsíce června se ze 4 % dostal na 22 %.

Provozovatel těchto exit nodů se pokoušel manipulovat s provozem tím, že z odpovědí serverů odebíral informace o přesměrování z HTTP na HTTPS. Pravděpodobným cílem byly kryptoměny, kdy se provozovatel nodů snažil na různých mixovacích službách nahrazovat s HTTP provozu informace o adresách použitých peněženek. K osmému srpnu ovládala tato síť exit nodů 10 % exit kapacity Toru.

Sans únik osobních údajů

Phishingovému útoku podlehla i společnost SANS pořádající kurzy zaměřené na kybernetickou bezpečnost. Následkem tohoto útoku došlo k úniku 28 000 osobních údajů. Na celou událost se přišlo pravidelnou kontrolou konfigurace e-mailové služby, při které bylo objeveno nestandardní forwardovací pravidlo. Sice se nabízí poznámky typu „kovářova kobyla”, nicméně se jedná o relativně příkladné informování veřejnosti o tomto incidentu.

Nárůst DDoS útoků

Pandemie a s ní spojená nařízení o společenském odstupu významně změnily životy. Řada lidí se obává zejména cestování, a nebo ani cestovat nemohou. Mnoho z nich tak tráví volné dny doma, protože naplánovanou dovolenou byli nuceni zrušit. Všechny tyto změny letních plánů s sebou přinesly nečekané následky, mezi kterými je i nárůst v počtu DDoS útoků.

Počet útoků, které Kaspersky DDoS Protection detekovalo a zablokovalo, byl ve druhém čtvrtletí roku 2020 o 217 % vyšší než ve stejném období roku minulého. Číslo navíc lehce vzrostlo i oproti prvnímu čtvrtletí letošního roku.

Chybovost v rozpoznávání obličeje

Současné algoritmy rozpoznávání obličeje mají potíže s rozeznáváním lidí, kteří nosí obličejové masky. Národní institut pro standardy a technologie (NIST) proto zavádí základy pro sofistikovanější systémy.

Podle předběžné studie NIST, která testovala 89 komerčních algoritmů rozpoznávání obličeje vyvinutých před pandemií, se míra chyb pohybovala mezi 5% a 50% při porovnávání fotografií osoby s a bez digitálně aplikované obličejové masky. Toto „individuální porovnávání“ se běžně používá k ověření identity, jako je odemčení smartphonu nebo překročení státní hranice.

Výzkumný tým NIST digitálně aplikoval tvary masky na přibližně 6,2 milionů obrázků jednoho milionu lidí shromážděných z amerických datových souborů o cestování a imigraci. Protože lidé nosí různé masky, tým vytvořil devět typů digitálních masek, které se lišily tvarem, barvou a pokrytím nosu, aby vyzkoušeli nové algoritmy. NIST uvedl, že plánuje vydat řadu informací a hodnotit různé aspekty obličejových masek na výkon systémů rozpoznávání obličeje. Nejprve se ale zaměří na přesnost novějších algoritmů.

Zkušenosti z penetračního testování

Positive technologies zveřejnili dokument, ve kterém shrnují svoje zkušenosti z 28 penetračních testů korporátních informačních systémů v roce 2019. Nejsou vyhodnocovány útoky založené na sociálním inženýrství a testy WiFi sítí.

V 93 % se podařilo proniknout vnějším perimetrem a získat přístup do vnitřní sítě. V jedné šestině společností byly přitom nalezeny stopy předešlých útoků, které mohou znamenat, že sítě společností již byly v minulosti ovladnuté zločinci. Průměrná doba průniku do vnitřní sítě byla čtyři dny. V jednom případě 30 minut. Do 71 % společností by byl schopen proniknout i relativně nezkušený hacker. 77 % průniků bylo úspěšných díky špatně zabezpečeným WEB aplikacím.

Ve zkratce:

- Chyba v mobilních zařízení Samsung umožnila útočníkům vzdálené ovládání

- Chyba v Google Chrome umožnila obejít „Content Security Policy”

- Kritická chyba v Citrix Endpoint Managementu

- Odposlouchávání mobilního hovorů

- TikTok tajně shromažďuje uživatelská data

- Microsoft opravil dvě 0-day zranitelnosti

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…