Nová verze standardu CVSS

Organizace FIRST ve středu publikovala verzi 4.0 svého standardu Common Vulnerability Scoring System (CVSS). Jmenovaný standard je bezpečnostní komunitou všeobecně užíván pro numerické určování závažnosti zranitelností, přičemž umožňuje hodnotit zranitelnosti na škále od 0 (zranitelnost s – doslova – nulovým dopadem/významem) do 10 (extrémně významná zranitelnost).

Verze 4.0 přináší řadu změn, včetně detailnějšího výpočtu základních (Base) metrik, zjednodušení výpočtu metrik spojených s využíváním zranitelností (Threat) nebo přidání kategorie doplňkových (Supplemental) metrik. Nově byla do standardu rovněž zavedena jednotná nomenklatura pro označování kombinací různých metrik (CVSS-B pro základní (Base) skóre, CVSS-BE pro základní (Base) skóre a skóre prostředí (Environmental) apod.).

Nová verze rámce MITRE ATT&CK

V úterý byla publikována již čtrnáctá verze rámce MITRE ATT&CK – katalogu, který popisuje známé techniky a taktiky, které kybernetičtí útočníci využívají pro dosažení svých cílů. Jmenovaný rámec je v současnosti zřejmě nejpoužívanějším „slovníkem“ pro popis aktivit škodlivých aktérů a – vzhledem k licenčním podmínkám umožňujícím použití zdarma i pro komerční aplikace – lze předpokládat, že jeho použití se bude v budoucnu ještě rozšiřovat.

V rámci nově zveřejněné verze, ATT&CK v14, byl mimo jiné významně rozšířen počet technik, u nichž jsou uváděny detailní možnosti detekce zájmového chování, rovněž bylo doplněno několik nových Technik s vazbou k sociálnímu inženýrství a do matice ICS bylo doplněno mapování na specifická aktiva, k nimž se jednotlivé Techniky vztahují.

Microsoft Exchange obsahuje několik nezáplatovaných zranitelností

Zero Day Initiative (ZDI) zveřejnila informaci o existenci 4 0-day zranitelností postihujících e-mailový server Microsoft Exchange, s pomocí nichž může vzdálený útočník při znalosti validních přihlašovacích údajů dosáhnout spuštění libovolného kódu na zranitelném systému.

Zranitelnosti ZDI již v průběhu září nahlásila společnosti Microsoft, avšak doposud dle ní nebyly záplatovány. Dle vyjádření společnosti Microsoft poskytuje dostatečnou ochranu pro jednu z těchto zranitelností záplata publikovaná letos v srpnu, u zbylých tří pak jmenovaná společnost absenci záplat odůvodňuje – dle ZDI i řady členů bezpečnostní komunity nesprávně – jejich nízkou závažností vzhledem k potřebě znalosti validních přihlašovacích údajů na straně útočníka.

Zneužívané zranitelnosti v produktech Apache a F5

V uplynulém týdnu byla publikována řada upozornění informujících o aktivním zneužívání zranitelností v mnoha různých systémech. Zmínku zaslouží zejména zranitelnost CVE-2023–46604 v Apache ActiveMQ, zneužívaná skupinou za ransomwarem HelloKitty, a zranitelnost CVE-2023–46747, která postihuje F5 BIG-IP a pro níž byl v uplynulém týdnu publikován proof-of-concept kód.

Informaci o veřejné dostupnosti nového exploitu publikovala též firma Atlassian v souvislosti se zranitelností CVE-2023–22518, která postihuje systémy Confluence Data Center a Server.

Další zajímavosti

- Odborná komunita varovala o potenciálních problémech souvisejících s kvalifikovanými certifikáty pro webové servery, které by byly vydávány státy a kterým by prohlížeče dle zákonů musely důvěřovat

- Uplynulo 35 let od vypuštění „Internetového červu“ Robertem Morrisem

- Masivní ransomwarový útok zasáhnul přes 70 německých samosprávních celků

- Po 26 letech byla ukončena podpora Windows CE

- Discord začne v zájmu omezení šíření malwaru s pomocí své CDN využívat dočasné odkazy

- Ve třetím čtvrtletí citelně přibylo phishingu zaměřeného na získání přihlašovacích údajů

- NÚKIB publikoval přehled kritických incidentů za říjen 2023

- Byla zveřejněna analýza aktuálnosti varování publikovaných ze strany NÚKIB

- Česká republika se připojila k prohlášení proti platbám výkupného při ransomwarových útocích

- Bezpečnostní služba FSB údajně zatknula dva Rusy v souvislosti s pro-ukrajinskými kybernetickými útoky

- Pro-ukrajinská skupina tvrdí, že získala přístup k ruskému platebnímu karetnímu systému

- V souvislosti s únikem dat ze systémů společnosti LastPass bylo zcizeno dalších 4,4 milionu dolarů

- Kanada zakázala používání aplikace WeChat a antiviru Kaspersky na vládních mobilních zařízeních

- Za nejasných okolností byl zlikvidován botnet Mozi

- CISA informovala o citelně zvýšeném využívání 0-day exploitů v uplynulých měsících

- Byla identifikována nová sociotechnická kampaň íránské skupiny APT34 cílená na Izrael

- Severokorejská skupina cílí na vývojáře blockchainových technologií

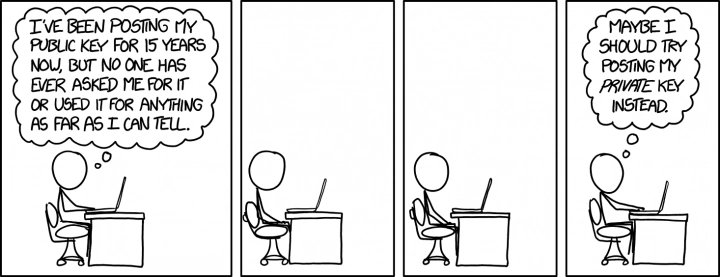

Pro pobavení

I guess I should be signing stuff, but I've never been sure what to sign. Maybe if I post my private key, I can crowdsource my decisions about what to sign.

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…