Nový iPhone X se na trhu ještě neohřál a už si ho vzali do parády výzkumníci z vietnamské společnosti Bkav, která se zaměřila na zabezpečení Face ID, které má na starost bezpečné přihlašování uživatele. Apple ve svých prohlášeních často zmiňoval právě vysokou spolehlivost Face ID, kterou ve vývoji testovali s použitím různých masek, make-upu či ve spolupráci se špičkovými maskéry z Hollywoodu. Všemi těmito experimenty „trénovali“ neuronovou síť, která se pak má takovým pokusům bránit.

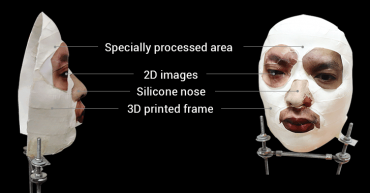

Výzkumníci z Bkav nicméně dokázali vytvořit masku napodobující obličej vlastníka s pomocí masky z 3D tiskárny, make-upu, 2D obrázků, blíže nespecifikovaných úprav ze silikonu v oblasti tváří a okolo obličeje a nosu. Výzkumníci také zveřejnili proof-of-concept video z celé akce a to pouhých pět dní poté, co obdrželi nový iPhone.

Maska výzkumníky vyšla na 150 dolarů (v ceně samozřejmě není zahrnuta 3D tiskárna), nicméně již neuvádějí, kolikrát celý experiment opakovali, než se jim podařilo Face ID úspěšně „přechytračit“.

Přestože je to pro Apple jistě částečně potupa, je stále nutné uznat, že výroba takové masky není něco, co člověk zvládne v pěti minutách na koleni a není to tedy technika pro masové zneužití. Na druhou stranu se již objevují videa na serveru YouTube, kde se ukazuje, že telefony odemykají také potomci jejich majitelů, a ti už rozhodně technologiemi jako 3D tisk nedisponují.

Poté, co byla uvedena technologie Face ID, se naštěstí také ukázalo, že čínští obchodníci rozhodně nezaspali. Uvedli produkt pro uživatele iPhone, kteří se obávají třeba toho, že by jejich telefon někdo mohl odemknout jejich spícím obličejem. Uvedli na trh ochranné masky, které tento problém řeší.

Naše postřehy

Online nástroj Huddle, který je ve svém popisu označen jako globální lídr v oblasti zabezpečené spolupráce s obsahem

, obsahoval chybu při generování autorizačního kódu a mohl umožnit uživatelům přihlášení se na účet jiného uživatele. Chybu objevil pracovník BBC, když se pokoušel přihlásit na svůj účet, ale místo toho byl přihlášen k účtu společnosti KPMG, čímž získal přístup k jejich soukromým souborům. Společnost BBC kontaktovala provozovatele služby Huddle a bezpečnostní problém jim oznámila. Podle provozovatele služby by nyní měl být problém odstraněn. Při přihlášení do služby byl generovaný bezpečnostní token, ale chyba se nalézala ve způsobu generování, která se projevila, když se dva uživatelé přihlásili v rozmezí 20 milisekund a tím došlo k vygenerování stejného bezpečnostního tokenu.

Server ZDnet shrnuje, že phishing se stále úžasně vyplatí. A nepřestane se vyplácet, dokud budou lidé tvořit nejslabší článek zabezpečení firmy. Strach a naléhavost jsou spouštěče, které je přimějí kliknout na odkaz v e-mailu od někoho cizího; byť by byl mnohokrát poučený o možných rizicích. Novozélandská univerzita v roce 2013 provedla průzkum, který ukázal, že za oběť phishingu padne zaměstnanec nejspíše během nepracovních hodin – unaven pozdě v noci, na mobilu, který mu neukázal celý e-mail, případně brzo ráno v ranním stresu. Třetí spouštěč je zvědavost – byť ⅘ uživatelů tušily riziko, přesto klikly. Některé organizace k tomu ještě samy negativně přispívají; například sama zmíněná univerzita měla nekonzistentně nastavené e-mailové servery, takže studenty zvykala na to, že jim upozornění na rozvrhy chodila z jiné než oficiální školní domény. Zvlášť podlou variantou phishingu je cílený spearphishing na míru, který může být nazýván i jako kolonelův efekt: agent NSA měl svého času rozeslat 500 kadetům e-mail, kde se podepsal jako „Col. Robert Melville of West Point“ a žádal, aby studenti ověřili své známky pod jistým odkazem a měl vynikající úspěšnost. Podobnost je vidět i u wiperu Ordinypt, který od minulého týdne řádí v Německu a cílí zřejmě na HR oddělení. E-mail se tváří jako nevinný žadatel o práci, v příloze posílá EXE soubory, které mají ikonku nastavenou na PDF a ty pak smažou firemní data.

Není to tak dávno co image čínské společnosti OnePlus utrpěla šrám, když se přišlo, že sbírá osobní informace o svých uživatelích. Nyní vyplavala na světlo světa další zajímavost. Přišlo se na to, že na všech telefonech společnosti OnePlus se vyskytuje „servisní“ aplikace, která umožňuje získání root oprávnění. Aplikace se jmenuje „EngineerMode“ a primárně slouží k diagnostice hardwaru. Uživatel Twitteru se jménem „Elliot Anderson“ aplikaci dekompiloval a zjistil, že obsahuje ‚DiagEnabled‘ aktivitu, která když se spustí s konkrétním heslem (‘Angela’) a umožní uživateli plný přístup k zařízení bez nutnosti odemknutí bootloaderu. Ochránit se zatím dá například vytočením *#8011#.

Ve zkratce

- Hackeři napadli webové stránky loterie Účtenkovka

- Využití logů k monitorování PowerShell útoků

- Amazon Echo a Google Home trpí BlueBorne zranitelností

- V Microsoft Office byla objevena 17 let stará díra

- Nový bankovní trojan IcedID

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET.