Falešná továrna jako honeypot

Výzkumníci z firmy TrendMicro publikovali velmi zajímavou zprávu z ročního provozu jejich doposud nejsofistikovanějšího honeypotu. Nevytvořili nic menšího než kompletní falešnou chytrou továrnu včetně programovatelných logických kontrolérů, human-machine rozhraní, virtuálních serverů, privátní sítě, webové prezentace, falešných komunikačních kanálů a referencí klientů. Honeypot byl spuštěn v květnu loňského roku s úmyslně otevřenou nezabezpečenou službou VNC, stejným heslem pro řadu pracovních stanic a na zvolených internetových komunikačních kanálech bylo leaknuto několik informací o průlomu.

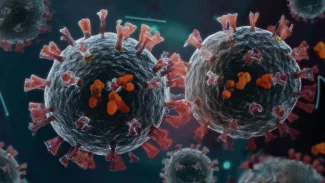

Rozjezd byl poměrně pozvolný, první útočník se dostavil az koncem července a ten si pouze nainstaloval kryptominer a několikrát se vrátil ho znovu spustit. Další útoky už ale na sebe nenechaly dlouho čekat a jejich zajímavost se zvyšovala. Do konce roku se výzkumníci setkali i s několika ransomwary, dokonce s útočníky i aktivně komunikovali a zkoušeli se dohadovat o ceně.

Celá zpráva poskytuje velmi zajímavé čtení a pro výrobní podniky poskytuje celou řadu cenných informací o tom, na jaké útoky by si měly dávat pozor a kde mohou být slabá místa.

Skupina vyhrožuje publikovat data automobilové společnosti

Útočníci za ransomware Sodinokibi vyhrožují publikovat data ukradená další oběti poté, co tato nesplnila podmínky zaplacení výkupného. V tomto případě se jedná o skupinu GEDIA Automotive Group, německého dodavatele komponent s 4 300 zaměstnanci a ročním obratem 600 milioů eur. Údajně bylo odcizeno více než 50 GB dat obsahujících technické výkresy a data zaměstnanců a zákazníků.

Exfiltrace dat ze serverů oběti před jejich následným zakryptováním se začíná stávat novou oblíbenou praktikou vyděračů. Útočníci pak mají na oběť další páku k dosažení svého cíle. Jedna věc je o data přijít, druhá věc je, když se dostanou do rukou komukoliv.

Microsoft varuje před 0-day zranitelností v IE

Microsoft vydal upozornění před v tuto chvíli neopravenou a aktivně zneužívanou zranitelností v jeho Internet Exploreru. Zranitelnost se nachází v JS knihovně a umožňuje útočníkovi spuštění libovolného kódu a převzetí plné kontroly nad počítačem a to pouhým otevřením webové stránky se škodlivých JavaScriptem.

V tuto chvíli jsou k dispozici pouze workaroundy. Uživatel musí pomocí daných příkazů zabránit načtení zranitelné knihovny a v budoucnosti po aplikaci opravy vše zase vrátit do původního stavu. Některé stránky však pochopitelně bez této knihovny nemusí správně fungovat.

Ryuk ransomware umí nové kousky

Pokud pravidelně sledujete Postřehy z bezpečnosti, jistě jste už museli číst o ransomware Ryuk. Mezi ransomware se jedná o jeden z nejzákeřnějších, který je schopen se ve vaší síti schovávat celé měsíce a pak jednoho dne udeří.

A právě tento ransomware se naučil nový kousek. Nyní umí oskenovat dostupné privátní sítě a všem zařízením poslat signál Wake-on-Lan. Podaří-li se mu zařízení probudit, pokusí se vzdáleně připojit i jeho disky a v případě úspěchu zakryptuje i ty. Velmi, velmi zákeřné.

Bash History: zahlazujeme stopy

Pokud by vás zajímalo, jakými způsoby po sobě útočníci zametají stopy, aby se jimi prováděné příkazy neobjevily v historii, projděte si toto zajímavé shrnutí. Možná budete překvapeni, kolik jich je a kolik možností nastavení Bashe je pro účely práce s historií k dispozici.

Ve zkratce

- Únik dat z databáze uživatelů marihuany

- Únik dat o ukrajinských občanech včetně skenů pasů a diplomů

- WP Database Reset plugin pro WordPress umožňuje převzetí kontroly na webevou aplikací

- Hardcoded SSH klíč v zařízeních Fortinet SIEM

Pro zasmání

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…