Již dnes existuje pár společností vyrábějící kvantové počítače. Tou nejznámější je nejspíš D-Wave o jejímž počítači D-Wave 2X, který by měl být stomilionkrát rychlejší než dnešní nejrychlejší procesor, jsme si již něco málo psali. Psali jsme si o této společnosti ve spojení s tím, že kvantové počítače budou časem schopné prolomit dnešní šifrovací algoritmy pro bezpečný přenos dat (HTTPS, VPN, …) či šifrování souborů, protože dnešní algoritmy jsou založené pouze na matematické složitosti zjištění privátního klíče. To s kvantovými počítači odpadá, a tak je nutné se připravit na dobu, kdy mezinárodní špionážní organizace jako NSA či GCHQ budou mít v rukou technologii a kvantový algoritmus pro dešifrování všech vašich dat, a to i několik let zpětně.

Existuje jen pár algoritmů, které nejsou napadnutelné útokem kvantovým počítačem. O jednom takovém jsem psal již v roce 2014. Jmenuje se NTRU, řeší matematický problém mřížky a je uvolněn pod GPL licencí. Bohužel se však nijak masivně nepoužívá, i když je paradoxně výpočetně méně náročný na prostředky (5× až 200×) než RSA, El Gamal či ECC (eliptické křivky). Primárně je to dle mého názoru tím, že algoritmus není masově integrován do webových serverů, prohlížečů ani klientů.

To se však snaží změnit Google. Nejen, že se snaží vyvinout vlastní kvantový počítač kvůli nedostatkům počítačů D-Wave, ale nyní Google přišel se zprávou, že budou implementovat algoritmus odolný vůči útoku kvantovým počítačem do prohlížeče Chrome a jejich serverů. Algoritmus/schéma se jmenuje “New Hope”, používá matematický problém Ring-LWE (Ring Learning With Errors) a ve fázi testování se bude používat nad standardními algoritmy, aby se předešlo problémům s potenciálními chybami implementace, které by mohly vést k naopak nižší bezpečnosti komunikace. Na druhou stranu Google uvádí, že se nejedná o definitivní algoritmus a že je zaujal i NTRU Prime, který by mohli po dvouletém testování také vyzkoušet.

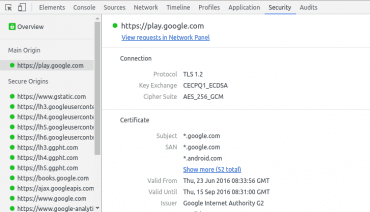

Pokud se chcete zapojit do testování, tak si stáhněte Chrome Canary, verzi prohlížeče Chrome určenou právě pro testování nových technologií. To že používáte výše zmíněný post-quantum algoritmus, můžete ověřit v Security panelu, když navštívíte např. play.google.com/store, kde by mělo být uvedeno v poli Key Exchange “CECPQ1_ECDSA”.

Naše postřehy

Facebook Messenger přidal funkci “Secret Conversation” pro end-to-end komunikaci. Můžete posílat pouze text a obrázky a nastavit si dobu, po které bude komunikace smazána. Nepoužívá se technologie OTR, ale Signal Protocol od známé organizace Open Whisper Systems, stojící za aplikací Signal (iOS, Android), která je schopna end-to-end šifrování nejen komunikace, ale i volání (ZRTP).

Dnešní moderní auta schopná sama zaparkovat, udržovat vzdálenost od auta, zastavit v případě nebezpečí, nebo dokonce řídit autonomně, jsou řízena počítačem, který funguje jako mezičlánek mezi vámi a automobilem. Stejně tak jako má každá aplikace své chyby a útočníci je využívají, stejně tak je stále populárnější “nabourávání” automobilů. Zatím stále ve smyslu ovládnutí jednotky automobilu. K masivnímu bourání automobilů snad nedojde. Dalším takovým případem po vozech Toyota a Jeep je BMW. Benjamin Kunz Mejri ze společnosti Vulnerability-Labs objevil dvě chyby webové aplikace společnosti BMW se kterou komunikují automobily umožnující session hijacking, přesměrování na škodlivý web a manipulaci s nastavením.

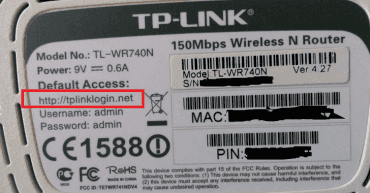

TP-Linku se povedl další kousek. Na novějších zařízeních jste instruováni, ať pro administraci zařízení navštívíte doménu namísto IP adresy. Pro větší uživatelskou přívětivost. Používali pro to domény tplinklogin.net a tplinkwifi.net. Samozřejmě tyto domény pouze odkazovaly na IP 192.168.1.1. Ukázalo se však, že TP-Link zapomněl prodloužit domény a ty jsou teď obě k prodeji na Internetu za 2,5 milionu dolarů každá. Kdyby jejich routery samy odpovídaly na DNS požadavky pro tyto domény, tak to nemusel být takový problém.

Před pár týdny Symantec koupil Blue Coat. Naštěstí však do vedení byli dosazeni lidé z Blue Coatu, takže je možné, že se tato společnost si zlepší své jméno, a docela pěkně si rozšíří portfolium produktů a služeb. Před pár dny však bylo ohlášeno, že Avast koupil AVG. Tam už šlo zřejmě jen o rozšíření uživatelské základny.

Zajímavý vektor útoku byl popsaný v dokumentu “Friend or Foe?: Your Wearable Devices Reveal Your Personal PIN”. Jak název napovídá, řeší se trajektorie pohybu ruky při zadávání PINu, když používáte chytré hodinky či sportovní náramky s akcelerometry, gyroskopy či magnetometry. Použitý algoritmus má prý až 80% úspěšnost na první pokus a 90% při opakovaném zadání. Lze ho použít s vysokou přesností i při psaní na klávesnici, což je možná ještě závažnější riziko.

Výzkumníci společnosti Check Point odhalili Android malware HummingBad, který infikoval již 10 milionů zařízení, 50 tisíc nových se infikuje každým dnem, zobrazuje 20 milionů škodlivých reklam denně a měsíčně jeho operátoři vydělávají okolo 300 tisíc dolarů. Za vývojem malwaru a doprovodných aplikací stojí dle zprávy čínská reklamní společnost Yingmob. Vektorů útoku je hned několik. Od zneužití chyb starších verzích Androidu, přes drive-by-download až po phishing.

Pokud máte Android zařízení s čipy od Qualcommu, tak urychleně aktualizujte opravené zranitelnosti CVE-2015–6639 a CVE-2016–2431. Díky těmto chybám je možné exportovat ze zařízení klíče, kterým se šifruje celý systém, a to i když je telefon zamčený. Nezapomeňte však, že pokud nemáte uzamčený bootloader (což nemá drtivá většina zařízení), tak útočník může nahrát starší verzi Androidu, který zmíněné chyby obsahuje, a poté exportovat klíč a všechna vaše data. Celé je to způsobené tím, že Andoidí FDE (Full Disk Encryption) je závislé na implementaci ochran třetích stran a to je hlavní kámen úrazu. Apple iOS zařízení k tomu používají bezpečnostní čip zvaný SEP (Secure Enclave Processor), kde tento problém nehrozí.

CEO a CIO velkých společností jsou stále častěji obětí podvodu či útoku. Většinou se jedná o falešný mail od CEO/CIO, ve kterém požaduje po finančním, či jiném oddělení, okamžitou odpověď, důležité dokumenty, tajné zprávy, převod peněz apod. Zaměstnanci se samozřejmě bojí CEO volat kvůli potvrzení a provedou co je po nich žádáno. Nejedná se přitom o malé ztráty. U Ubiquiti šlo o 46 milionů dolarů, FACC – 47 milionů (CEO vyhozen), The Scoular – 17 milionů, KPMG – 480 tisíc apod. K tomu všemu byly vedeny útoky i na CEO Googlu, Facebooku a Twitteru. Samozřejmě většina společností podobný podvod, či útok, ani nezveřejní. Přitom pro začátek stačí mít v pořádku SPF a DKIM záznamy pro jednoduchou identifikaci podvodných mailů a školení zaměstnanců na rozpoznání podvodných emailů (příklad).

Ve zkratce

-

Změňte si heslo na svých routerech od UPC. Existuje generátor hesel.

-

Facebook uvolnil otevřenou platformu pro bezdrátové připojení OpenCellular

Pro pobavení

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSI

RT.CZ provozovaného sdružením CZ.NIC a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.