Chyba vzdáleného spuštění kódu v knihovně JsonWebToken

Chyba sledovaná jako CVE-2022–23529, která má CVSS skóre 7,6 byla objevena skupinou výzkumníků zvanou Unit 42. Chybu můžeme zneužít tak, že donutíme server ověřit speciálně upravený požadavek JSON web token.

JsonWebToken je open-source balíček, který umožňuje uživatelům ověřovat či podepisovat JSON web tokeny. Zranitelností jsou postižené verze 8.5.1 nebo starší, verze 9.0.0 již zranitelnost neobsahuje.

Kinsing malware cílí na prostředí Kubernetes

Výzkumníci z Microsoftu zjistili, že útočníci stojící za malwarem Kinsing (sloužícím k těžbě kryptoměn) používají dvě metody k získání přístupu k prostředí Kubernetes. Jedna metoda zneužívá slabě nastavené PostgreSQL kontejnery (příliš široký rozsah důvěryhodných IP adres) a druhá zneužívá zranitelné obrazy (zranitelné verze aplikací PHPUnit, Liferay, WebLogic a WordPress).

Zoom záplatuje několik vážných zranitelností

Níže uvádíme seznam zranitelností v aplikaci Zoom Rooms, jak uvádí bezpečnostní oznámení:

- CVE-2022–36930 (CVSS skóre 8,2) – lokální eskalace práv v instalátorech pro Windows, opravená verze je 5.13.0

- CVE-2022–36929 (CVSS skóre 7,8) – lokální eskalace práv v klientech pro Windows, opravená verze je 5.12.7

- CVE-2022–36926 a CVE-2022–36927 (CVSS skóre 8,8) – lokální eskalace práv v klientech pro macOS, opravená verze je 5.11.3

Trojanizovaná aplikace Telegram

Skupina útočníků známá jako StrongPity cíluje svou kampaň proti uživatelům Androidu pomocí trojanizované aplikace Telegram, kterou nabízí prostřednictvím podvodného webu napodobujícího stránky služby videohovorů zvané Shagle.

Skupina StrongPity, známá také jako APT-C-41 a Promethium, se zabývá kyberšpionáží a dle posledních zjištění ESETu její backdoor payload umožňuje nahrávat telefonní hovory, stopovat pozici zařízení, sbírat SMS zprávy, kontakty a soubory.

Lednové záplaty Microsoftu

V záplatovacím úterý Microsoft opravil celkem 98 zranitelností v následujících oblastech/aplikacích:

- Microsoft Windows a Windows Components

- Office a Office Components

- .NET Core a Visual Studio Code

- 3D Builder

- Azure Service Fabric Container

- Windows BitLocker

- Windows Defender

- Windows Print Spooler Components

- Microsoft Exchange Server

Jedenáct zranitelností je kritických a 87 je důležitých.

Gootkit je stále aktivní

Výzkumníci z Trend Micro zjistili, že Gootkit Loader aktivně napadá Australské zdravotnictví. Gootkit využívá SEO (Search Engine Optimization) tak, aby se při zadání klíčových slov jako hospital, health, medical apod. spojených s Australským městem dostal na přední místa vyhledávání. Dále malware zneužívá legitimní nástroje jako VLC Media Player. Přístup malware do systému tedy začíná tím, že si uživatel sám stáhne podezřelý soubor do počítače.

Chyba v prohlížeči Chromium

Objevily se detaily o nyní již záplatované zranitelnosti v prohlížeči Google Chrome a jiných prohlížečích založených na Chromiu. Pokud by byla zranitelnost zneužita, mohlo by dojít k úniku souborů obsahujících citlivá data. Zranitelnost spočívá v nesprávné kontrole symbolických odkazů. Jedná se o chybu se střední závažností, která je známa pod označením CVE-2022–3656.

Nedávno záplatovaná zranitelnost v aplikaci Control Web Panel

Poté, co byl zveřejněn proof-of-concept zranitelnosti typu vzdálené spuštění kódu v aplikaci Control Web Panel (CVE-2022–44877 se skóre 9,8) začalo docházet k jejímu masivnímu zneužívání u nezáplatovaných strojů. Zranitelnost byla opravena ve verzi aplikace 0.9.8.1147.

Ve zkratce

- Narušení poštovních služeb ve Velké Británii

- Italští uživatelé varováni před útokem malware

- Únik dat uživatelů webu trustanduse.com

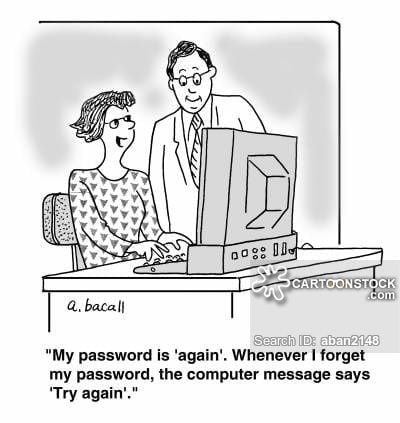

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…