Již v lednu 2016 Brian Krebs na svém blogu informoval o možném kompromitování platebních systémů sítě restaurací Wendy’s. Wendy’s v České republice nemá zastoupení, ale pro představu je to jako síť restaurací McDonald’s. Jedná se celosvětově o třetí největší síť prodejen zaměřenou převážně na hamburgery.

Někteří zákazníci této sítě restaurací zpozorovali neoprávněné pohyby na svých účtech a ohlásili to bankám. Banky prošly všechny bankovní transakce a zjistily, že společným jmenovatelem všech poškozených zákazníků byly platby v této síti restaurací. Dlouho nebyly známy další informace, až do finanční zprávy za první kvartál 2016.

V jedné z kapitol (Update on investigation into unusual payment card activity) se dozvíte, že platební systémy této sítě restaurací byly opravdu napadeny malwarem, a to cca od října 2015. Napadeno bylo 5 % prodejen (přibližně 300) a dalších 50 má „unrelated cybersecurity issues”. Naštěstí nebyl napaden hlavní systém pro platební transakce, který používá většina restaurací, proto je počet napadených prodejen relativně nízký. Ačkoliv o tom společnost věděla již koncem minulého roku a k vyšetřování přizvala třetí stranu specializující se na kybernetickou bezpečnost, je jí vytýkáno, že zveřejnila informace až teď.

Stejný útok se může stát komukoliv i v České republice. Podle výzkumníků společnosti FireEye se poslední dobou k šíření malwaru na PoS systémy hojně využívá kritické chyby Microsoftu (CVE-2016–0167) postihující prakticky všechny dnes používané verze Windows.

V USA se stále ve velké míře používá platba magnetickým proužkem na kartě a EMV (Europay, MasterCard® and Visa®). Karty s čipem, které se v Evropě používají přes 20 let, přichází ve větší míře až teď. Od října 2015 mají dokonce prodejci povinnost mít ve svých prodejnách čtečku karet s čipem, jinak jim hrozí zodpovědnost za neoprávněné platby. I přesto 60 % Američanů má stále kartu jen s magnetickým proužkem.

Platba magnetickým proužkem je tou nejméně bezpečnou metodou, jakou můžete použít. Když projedete kartou terminálem, prodejce má všechny potřebné údaje k provedení jakékoliv platby vůči vašemu účtu či k duplikování karty. Nemusíte nic potvrzovat či zadávat PIN. Většinou stačí podepsat účtenku, ale nikdo neověřuje podpis, navíc k tomu nikdo není ani proškolený, takže bezpečnost veškerá žádná.

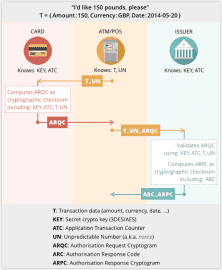

Karta s čipem funguje tak, že platební terminál zažádá kartu o uhrazení platby, uživatel svým PINem potvrdí platbu a ta je zašifrovaná klíčem, který je známý kartě a bance, ve které byla karta vydána. Při podepisování transakce (ARQC) se samozřejmě používají pseudonáhodná čísla (UN) a čítač (ATC), aby byla transakce unikátní. Pak záleží na implementaci algoritmu pseudonáhodných čísel, aby byla celá operace opravdu bezpečná.

I přesto mi před měsícem přišla nová karta a stále je na ní magnetický proužek. Stačí chvilka nepozornosti a kdokoliv např. z personálu restaurace může projet vaši kartu vlastní čtečkou a mít tak všechny údaje. Dnešní karty jsou asi tak bezpečné jako mít notebook se zašifrovaným diskem a heslo napsané na zadní straně displaye.

Pro shrnutí, dnešní karty nabízí útočníkům hned čtyři cesty, jak se dostat k vaším penězům.

- Údaje na kartě (číslo karty, platnost, CVV) – stačí opsat

- Magnetický proužek – stačí projet čtečkou (vejde se do ruky)

- Čip na kartě (Chip and PIN) – pokud je dobrá implementace, jedná se o bezpečný způsob

- Bezkontaktní platby (RFID) – ty o vás často prozradí, i co nechcete a mají vastní problémy, ale pomůže, když budete používat pouzdro (alobal stačí).

K dokonalosti už jen stačí vyrýt si ze zadní strany karty PIN, ať to mají útočníci naprosto bez námahy.

Naše postřehy

Tisková mluvčí SWIFTu oznámila, že je znám další případ napadení banky skupinou útočníků. Případ je velice podobný útoku na Bangladéšskou banku (pokus o převedení téměř miliardy dolarů), protože útočníci používali stejný, či podobný malware pro skrývání stop, umělé navyšování příchozích plateb atp. Bohužel však ostatní detaily, jako název banky a částka, o kterou se jednalo, známé nejsou. Co bylo však zveřejněno, je vektor útoku. Malware se šířil pomocí chyby v PDF čtečce, které SWIFTové systémy používají. Při otevření dokumentu, který se vydával za zprávu o platbě, se spustil kód, který nahradil původní čtečku a díky tomu mohl tak manipulovat s výpisy ostatních dokumentů. To ostatně ukazuje i na to, že útočníci velice dobře znali procesy a fungování ověřování plateb uvnitř banky.

Výzkumníci skupiny Talos (Cisco) objevili několik zranitelností ve velmi oblíbeném komprimačním programu 7-Zip. Zranitelnost umožňuje spustit škodlivý kód s právy uživatele pouhým otevřením upraveného souboru aplikací 7-Zip. Díky otevřené licenci programu a jeho schopnostem, je velmi oblíbený i v jiných komerčních programech běžících na vašem systému (např. antivir) či serverových aplikacích, proto je tato chyba tak závažná. Chyba je opravená od verze 16.00.

Společnost Adobe uvolnila kritickou aktualizaci Adobe Flash, která opravuje 25 chyb, ale z toho jednu 0day, která se veřejně zneužívala. Spolu s aktualizacemi Acrobatu, Readeru a ColdFusion, které čítaly 95 chyb. Za poslední měsíc se jedná již o druhou kritickou aktualizaci, kdy předchozí dvě chyby aktivně využívaly exploit kity Nuclear a Magnitude pro distribuci ransomwaru Locky a Cerber. Až bude vaše společnost infikovaná ransomwarem, tak abyste věděli, odkud to nejspíš přišlo. Možná pak už Flash ve své společnosti zakážete.

Čínský výrobce Allwinner, který dodává oblíbený ARM system-on-the-chip, dodal do všech zařízení, kde se používá Allwinner 3.4, i backdoor, který dokáže využít k eskalaci oprávnění jakýkoliv proces s jakýmkoliv oprávněním a tím plně ovládnout systém. Tento čip můžete nalézt na levných tabletech, ARM počítačích, set-top-boxech a další elektronice, většinou běžící na Androidu. Výrobce tento kód zřejmě používal při ladění systému, ale zapomněl ho již odebrat, takže jednoduchým příkazem jste schopni povýšit jakýkoliv proces na úroveň oprávnění roota. Stačí poslat text „rootmydevice“.

echo "rootmydevice" > /proc/sunxi_debug/sunxi_debug

Mozilla minulý týden podala u soudu žádost o zveřejnění detailů chyby, kterou FBI využila při útoku na uživatele webu s dětskou pornografií. FBI vyžívala 0day chyby Tor Browseru, který běží na open source kódu Firefoxu a chyba tak může aktuálně ohrožovat stovky milionů uživatelů prohlížeče Firefox. Stejnou chybu by mohli využívat útočníci pro distribuci malwaru pomocí exploit kitů.

Nová verze ransomwaru Petya sebou nově nese další ransomware Mischa. Pokud se Petyi nepodaří přesvědčit uživatele, aby jejímu instalátoru přiřadil administrátorské oprávnění, tak se nainstaluje sekundární ransomware s názvem Mischa. Mischa šifruje pomocí AES nejen dokumenty a obrázky, ale i EXE soubory. Vyžaduje zaplacení cca 850 dolarů a není známá technika, která by dokázala soubory dešifrovat bez zaplacení výkupného.

Ve zkratce

- ThePirateBay zřejmě přijde o svou hlavní doménu

- Ransomware Cerber se nově šíří Dridex botnetem

- Umění prohledávání volně dostupných dat

- Penetrační testování Citrix serverů

- Hunting je sport

- Starý exploit je železná košile

Pro pobavení

Strhující televizní záběry na počítač kyberbezpečnostního experta.

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.