IIS v ohrožení

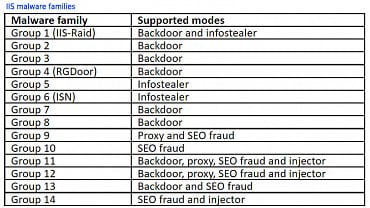

Analýza útoků na implementaci webového serveru IIS z dílny společnosti Microsoft odhalila čtrnáct rodin malwaru, z nichž deset je zcela nových. Podle Zuzany Hromcové ze společnosti ESET, která se na konferenci Black Hat USA tomuto problému věnovala, má tento server-side malware dvě hlavní funkcionality. Zachytit veškerou komunikaci se serverem a ovlivnit zpracování dotazů. Motivem útoků je kyberzločin i špionáž a také technika známá jako SEO fraud.

Malware využívá modulárního konceptu IIS i faktu, že na těchto serverech obvykle neběží software, který by dokázal škodlivý kód identifikovat.

Všech 14 rodin malwaru operuje v jednom z pěti módů:

- Backdoor mód – vzdálené ovládání napadeného serveru,

- Infostealer mód – monitoruje komunikaci legitimních návštěvníků a krade přihlašovací údaje nebo platební informace,

- Injector mód – modifikuje odpovědi uživatelů a vkládá do nich škodlivý obsah,

- Proxy mód – mění server v proxy pro jiný malware a slouží tak ke komunikaci mezi oběťmi a C2 servery,

- SEO fraud mód – mění obsah poskytovaný robotům vyhledávačů za účelem zlepšení hodnocení konkrétní webové stránky.

Malware se na IIS server dostane buď přímou intervencí útočníka, který zneužije zranitelnost, nebo špatnou konfigurací a v některých případech instaluje trojanizovanou verzi legitimního modulu i sám administrátor.

Současnost a budoucnost kvantových počítačů

Čtveřice autorů shrnuje pro blog bcg.com současný pohled na kvantové počítače. Očekávání, že jejich příchod vyřeší hlavní problémy, které jsou mimo dosah standardní výpočetní techniky, za posledních dvanáct měsíců silně zesílilo a investice rostou – jen v roce 2020 se investice do vývoje ztrojnásobily. Zřejmě ještě žádná předchozí technologie nebudila takové nadšení a tak malou jistotu, jak bude vůbec vyvinuta: před branami trhu spolu soupeří pět různých hardwarových postupů.

Všechny z nich pocházejí z vzrušujících experimentů devadesátých let minulého století; supravodiče (IBM, Google), iontové pasti, fotonika, quantum dots (Intel) a ochlazené atomy (cold atoms). Každý z nich je v jiné fázi vývoje a článek shrnuje jejich různé vlastnosti. Přestože poslední léta k sobě přitáhly pozornost především supravodiče (jsou snadné na výrobu, vyžadují však extrémně nízké teploty), do popředí se žene fotonika, kterou podporuje široce rozšířená síť telekomunikačních optických vláken.

V článku se dočtete různé ekonomické odhady (kolik technologie přinese zisků koncovým uživatelům v různých odhadovaných fázích vývoje) a rady, jak se poskytovatelé, koncoví uživatelé a potenciální investoři mají připravit.

Očekává se, že kvantové počítače umožní pokročilé přírodní simulace, optimizaci, zlepší strojové učení a přestože zničí tradiční šifrovací standardy, umožní vznik nových.

Životní cyklus uniklé databáze

Server Krebsonsecurity se zabývá způsoby, kterými je po úspěšném útoku zneužíván obsah uniklých databází. Připomíná v této souvislosti cílený phishing, při kterém zákazníci prodejce classicfootballshirts.co.uk dostali e-mailové zprávy nabízející „cash back“. Zpráva byla adresována jmenovitě a co je důležité, odkazovala se na nedávnou skutečnou objednávku daného uživatele a vybízela jej k návštěvě odkazu, na kterém bylo třeba zadat informace k provedení platby.

Jiným příkladem zneužití uniklé databáze je útok SIM-swapping, který zneužíval informace získané při úniku dat společnosti Legder. Až poté, co se uniklá databáze stala veřejně dostupnou bylo zpětně sto procent obětí SIM-swappingu z předchozích měsíců nalezeno v této databázi.

Vzdálené spuštění kódu

V uplynulém týdnu byly nalezeny hned dvě zranitelnosti vedoucí k remote code execution (RCE). Jedna se týká populární výukové platformy Moodle a spočívá v přihlašovacím modulu Shibboleth. Druhá zranitelnost umožňující RCE byla nalezena v rozšíření Download manager pro WordPress, které umožňuje upload souborů s koncovkou php (například nahráním souboru info.php.png).

Chyba v Cobalt Strike

Nástroj Cobalt Strike je známý nástroj, používaný k legitimním penetračním testům. Poslední dobou ho ale zneužívají k útokům i podvratné živly a státem financované skupiny. Nástroj zpravidla funguje tak, že po zneužití chyby se na napadeném počítači spustí kód, který se připojí na tzv. Cobalt Strike Team Server, pomocí něhož může útočník napadené zařízení dále ovládat.

Výzkumníci z firmy SentinelOne našli v Team Serveru chybu, která ho umožňuje odstavit. Protože bude nějakou dobu trvat, než se záplata dostane mezi zločince, kteří používají pirátskou verzi Cobalt Strike, máme dočasnou příležitost proti řídícím serverům bojovat.

Máte doma tři počítače? Jeden z nich je asi napaden

Zpráva analytiků Avastu se také zaměřuje na pravděpodobnost, s jakou se mohou uživatelé setkat s tzv. pokročilými hrozbami. Ty Avast definuje jako více sofistikované nebo dosud neznámé hrozby, které jsou navržené tak, aby obešly běžné obranné technologie bezpečnostního softwaru, jako jsou podpisy, heuristika, emulátory, filtrování URL adres a skenování e-mailů. S pokročilými hrozbami se české domácnosti mohou setkat s pravděpodobností necelých 4 %, v případě firem je riziko 1,5 %.

Největšímu riziku jsou vystaveni uživatelé a uživatelky v Olomouckém, Pardubickém a Plzeňském kraji, nejnižšímu pak uživatelé ve Středočeském kraji.

Ve zkratce

- Novátorský malware pro krádeže karet

- Slabé zabezpečení při práci z domova je stále problém

- Tři problémy dvoufaktorové autentizace

- VMware záplatuje kritické zranitelnosti několika produktů

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…