Nový botnet Dark Nexus

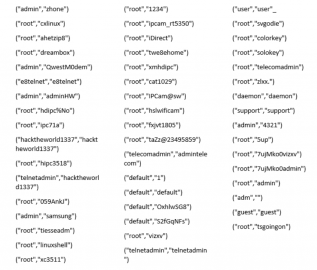

Byl identifikován nový IoT botnet nazvaný Dark Nexus. Využívá„chytrá” zařízení k provádění DDoS útoků. Mezi napadaná zařízení patří routery různých výrobců (Dasan Zhone, Dlink a ASUS), video rekordéry nebo termokamery. Kód je aktuálně zkompilován pro 12 různých architektur CPU. Aktuálně má tento botnet 1 372 členů, ale pokud bude přidána podpora pro další zařízení, lze očekávat další rozšíření.

Vzhledem k tomu, že analytici zaznamenali během tří měsíců 30 nových verzí, je pravděpodobné, že k rozšíření cílů časem dojde. Samotné šíření je prováděno pomocí Telnetu a sady uživatelských jmen a hesel, u některých verzí byly používány i některé zranitelnosti.

Kromě využití běžných DDoS útoků umožňuje botnet provádět HTTP dotazy s možností nakonfigurovat některé hlavičky. Podle analytiků se tak snaží, co nejvíce napodobit běžný provoz generovaný prohlížeči. Kvůli persistenci také brání zařízení v restartování zastavením démona cron, ale také odebráním oprávnění spustitelným souborům, které by mohly vést k restartu zařízení.

Záhada malware xHelper rozluštěna

Igor Golovin z Kaspersky konečně rozlouskl záhadu malwaru xHelper. Tento „pomocník", který minulý rok dobyl 45 tisíc zařízení s Androidem, nedal výzkumníkům spát pro svou výraznou schopnost přežít reset do továrního nastavení. Pokud zoufalý uživatel přistoupil k tomuto kroku a smazal všechna data v telefonu, škodlivého programu se nezbavil.

Jak se vlastně do telefonu mohl dostat? Jednoduše se vydával za cleaner nebo optimalizační aplikaci, která údajně zrychluje činnost telefonu. A uživatel teprve po instalaci zjistil, co to znamená zasekaný a zavirovaný telefon. Nyní je konečně znám postup, jakou knihovnu musí uživatel obnovit z firmwaru výrobce, aby získal znovu přístup do systémového oddílu a usekl xHelperu růžky. Ovšem jednodušším řešením stále je re-flashovat nakažený telefon celým čistým firmwarem ze stránek výrobce telefonu.

Upozornění na hrozbu ransomware útoků

Vládní CERT opět upozorňuje na hrozbu útoků ransomwarem. V rámci naší činnosti evidujeme stále narůstající počet případů, a to jak ve státní, tak soukromé sféře. Ransomware může snadno ochromit chod organizace a způsobit nejen značné finanční škody.

V současném stavu nouze, kdy je většina organizací odkázána na online komunikaci, je zajištění bezpečnosti a funkčnosti systémů zejména důležité. Apelujeme tedy na správce i uživatele, aby byli při práci maximálně ostražití a dodržovali bezpečnostní politiky. Jejich doporučení naleznete na těchto stránkách.

Stoupá počet .CZ domén zaregistrovaných v souvislosti s koronavirem

Sdružení CZ.NIC, správce české národní domény, zveřejnilo analýzu nově zaregistrovaných domén, které se vztahují k epidemii koronaviru. Za první čtvrtletí tohoto roku bylo zaregistrováno 1 209 domén, jež obsahovaly jedno z klíčových slov souvisejících s COVID-19. V přehledu jsou zveřejněné statistiky porovnávající denní nárůst počtu takových domén vůči celkovému dennímu nárůstu nebo postupný vývoj těchto registrací za uplynulé tři měsíce.

Dále nechybí ani údaje o obsahové analýze webových stránek a dvacet TOP domén spojovaných s tématikou koronaviru. Zároveň také upozornili, aby uživatelé dodržovali základní zásady bezpečného chování na Internetu, věnovali pozornost věrohodnosti webových stránek odkazující na COVID-19 a byli obezřetní především v případě falešných e-shopů, phishingových stránek nebo podezřelých e-mailů.

Jak zajistit bezpečnou práci z domova?

Velký počet pracovníků, kteří kvůli současnému stavu musejí pracovat z domova, zvyšuje bezpečnostní rizika organizací, vyplývá to z nových dat společnosti Check Point. Skupina se dotazovala 400 respondentů z organizací, které mají více než 500 zaměstnanců. Zjistili, že 71 % odborníků na bezpečnost potvrdilo nárůst hrozeb, či útoků spojené s nákazou virem. Nejčastějším typem útoku byl phishing, ale také se objevovali hrozby jako škodlivé weby, malware a ransomware. Dalšími problémy, se kterými se musí bezpečnostní pracovníci nyní potýkat, jsou například zajištění bezpečného vzdáleného přístupu pro zaměstnance.

Jako reakci na současnou situaci společnost SANS vydala sérii školení, kde organizacím, jednotlivcům a také rodičům doporučuje postupy pro bezpečnou práci z domova. SANS doufá, že jejich školení pomůžou vyplnit mezery ve znalostech, které jsou pro podniky a zaměstnance v téhle situaci nové. Jejich sada doporučení upozorňuje na tři hlavní rizika při práci z domova, kterými jsou sociální inženýrství, slabá hesla a nezabezpečené domácí pracovní stanice. Může to být například nezabezpečená Wi-Fi, VPN nebo i případně členové domácnosti, kteří mohou chtít používat pracovní počítač ve večerních hodinách.

Lze autentizaci otisků prstů na chytrých telefonech oklamat 3D tiskem?

Jak se vzdalujeme od tradičních hesel k biometrii otisků prstů, rozpoznávání obličeje a skenování sítnice, studie společnosti Cisco Talos se zaměřila na to, jak mohou být tyto autentizační systémy ohroženy. Existují tři druhy senzorů- optické, kapacitní a ultrazvukové. Optické senzory využívají světlo ke snímání a generování obrazu prstu, zatímco senzory kapacitní biometrické snímače dělají totéž, ale s elektrickým proudem. Ultrazvukové senzory využívají ultrazvukové vlny k odrazu od fyzického objektu, v tomto případě prstu, k vytvoření podrobnější, a tedy potenciálně jistější, 3D mapy.

Paul Rascagneres a Vitor Ventura zabývající se tímto výzkumem v průměru dosáhli zhruba 80% úspěšnosti, když zkoušeli přístup ke zkušebním zařízením s použitím falešných otisků prstů, přičemž každou formu senzoru obešli alespoň jednou. Otisky prstů sbírali a kopírovali pomocí 3D-tištěných modelů, z nichž více než 50 muselo být vytvořeno a odlito z různých materiálů, například křemíku a textilního lepidla.

Přestože senzory lze obejít, neexistuje metoda ve stylu „jedna velikost padne všem", která by obešla všechny systémy ověřování otisků prstů. Podrobnější srovnání odolnosti testovaných přístrojů dle značek nabízí ZDNet.

Napadené VPN v Číně

Čínské vládní instituce byly rozsáhle napadeny skrze 0-day zranitelnost ve VPN serverech. Útočníci (pravděpodobně skupina DarkHotel) takto ovládli celkem přes 200 VPN serverů, na kterých běží služba SangFor SSL VPN server. Kromě serverů v Šanghaji a Pekingu byla také kompromitována řada serverů čínských diplomatických misí po celém světě. Po ovládnutí VPN serverů útočníci zaměnili soubor SanforUD.exe (aktualizace desktopového VPN klienta) za upravenou verzi s malwarem. Když se pak uživatelé připojili k VPN serveru, byli vyzváni k aktualizaci, která tak nakazila i jejich zařízení. Zde je k dispozici celá zpráva společnosti Qihoo, která útok zaznamenala.

Útok se zdá být v souvislosti s nákazou virem SARS-CoV-2, neboť stejná skupina v březnu zaútočila také na síť World Health Organization. Předpokládá se, že skupina DarkHotel operuje z Korejského poloostrova, ale není jasné, zda-li ze severní nebo jižní části.

Ve zkratce

- Napadení webkamery iPhone a MacBooku návštěvou webu

- Australian Signals Directorate bude útočit na útočníky zneužívající téma koronaviru

- Aplikace HP Support Assistant je prolezlá zranitelnostmi

- Útočníci spojovaní s Čínou roky systematicky útočí na linuxové servery

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…