Celá léta se spekuluje, zdali je NSA schopna dešifrovat většinu šifrovaných spojení a dat proudících Internetem. Edward Snowden rozhodně udělal v mnoha věcech jasno a upřímně jeho informace šokovaly i ty největší paranoiky. Jak by toho však byli schopni bez kvantových počítačů? Víme již, že NSA propašovala do standardů svůj generátor “náhodných” čísel Dual_EC_DRBG (Dual Elliptic Curve Deterministic Random Bit Generator), aby šifrovaná data nebyla až tak náhodná a tím pádem snáze napadnutelná. Víme také o exportních šifrách, díky kterým můžete při MitM útoku snížit maximální délku šifrovacího klíče na pouhých 512 bitů, ale jak se dostat k šifrovaným datům z předchozích spojení, které si NSA bez omezení odposlouchává u velkých ISP?

Podle nové studie týmu kryptologů a vědců je hojně používaný protokol Diffie-Hellman, používaný pro výměnu šifrovacích klíčů, napadnutelný. Nejedná se ani tak o chybu protokolu, ale spíše o nedodržení všech bezpečnostních postupů při jeho implementaci. Diffie-Hellman se používá velmi často a to především u IPSec VPN spojení, HTTPS (TLS), SSH, apod.

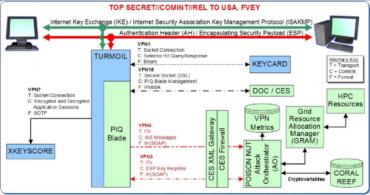

Na počátku Diffie-Hellman komunikace si obě strany potvrdí jedno vysoké prvočíslo. Bohůžel se však ukázalo, že většina implementací používá jedno, nebo velmi malou sadu vysokých prvočísel. Prvočísla jsou velice důležitá a jsou stavebním kamenem šifrovacích protokolů a algoritmů. Dešifrování dat se právě sestává z faktorizace vysokých čísel na prvočísla, což je výpočetně velice náročné. Podle studie je tedy možné jít po používaných prvočíslech a ne po konkrétních klíčích, což je výpočetně ještě více náročné, ale NSA, s jejich rozpočtem na napadnutí šifer (black budget – miliardy dolarů), si to může dovolit a pak dešifrovat (i zpětně) všechna spojení používající stejné prvočíslo. Napovídá tomu i několik údajů z dokumentů od Edwarda Snowdena, kde byla popsána služba umožňující dešifrování VPN spojení.

Podle studie je takto napadnutelných 18 % populárních webů (HTTPS), 66 % VPN spojení a 26 % všech SSH spojení.

K tomuto tématu se vyjádřil i Bruce Schneier na svém blogu.

Díky spolupráci s velkými společnostmi jako Google, Mozilla apod. budou zanedlouho vydány opravy řešící tento nedostatek.

Jen doplním k tématu, že SHA-1 můžete nově napadnout již za 75 tisíc dolarů pomocí cloudu.

Naše postřehy

Plugin Akismet, chránící miliony WordPress webů před spamem, obsahoval do verze 3.1.5 XSS chybu, díky které jste mohli do pole pro komentáře vložit script, který se poté provedl při náhledu v administraci webu, čímž bylo možné ovládnout celý web.

Dva odborníci z bezpečnostní agentury ANSSI předvedli na konferenci Hack in Paris útok, pomocí něhož je možné vzdáleně ovládat mobilní telefony. Pomocí notebooku a antény vysílali signály v pásmu FM a sluchátka připojená k mobilu fungovala jako přijímač, sloužící k ovládání mobilních asistentů jako Siri (iOS), Google Now (Android), či Cortana (Windows Phone). Toho lze využít například k odposlechu tak, že si necháte vytočit vaše číslo, nebo požádáte asistenta, aby navštívil web s připraveným malwarem.

Operátor botnetu Dridex (Andrey Ghinkul) byl zadržen a teď čeká na vydání americkým úřadům. Botnet Dridex se primárně rozrůstal pomocí mailů obsahujících Word dokument, jehož obsahem bylo i makro s malwarem. Malware se zaměřoval primárně na bankovní podvody a podle úřadů si tak Andrey a jeho společníci vydělali několik milionů dolarů.

Ardit Ferizi získal přístup k informacím o 1300 amerických vládních a vojenských zaměstnancích, které poté předal jednomu ze členů ISIS (Junaid Hussain). Informace obsahovaly jméno, adresu pobytu, emailovou adresu, hesla, telefonní čísla apod. Vzhledem k tomu, že svou komunikaci s ISIS nijak neskrýval (psal jim veřejně na Twitter a to dokonce pod vlastním jménem), tak je již zadržen a hrozí mu po vydání do US až 35 let.

Máme tu první profesionální bič na drony zvaný DroneDefender. Tato zbraň je schopná na 400 metrů přinutit dron, aby okamžitě přistál nebo se vrátil na místo vzletu. Funguje tak, že vysílá rádiové vlny, aby dron ztratil GPS signál či komunikaci s ovladačem operátora. Podle nastavení jednotky na základě toho aktivuje ochranný režim a podle protokolu buď pomalu přistane, zůstane na místě nebo se vrátí na původní umístění.

Pokud byste však potřebovali “odpálit” počítač či notebook, tak zkuste USB Killer v nové verzi 2.0

Podle výsledků studie University of Cambridge obsahuje až 87 % všech existujících Android zařízení alespoň jednu neopravenou kritickou chybu. Pokud vás to trochu vyděsilo, tak věřte, že uživatelé Windows měli až 100% pokrytí, když v bulletinu MS15–106 byla popsána chyba postihující všechny aktuálně používané verze Windows (Vista, 7, 8, 8.1, 10) a to stačilo jen kliknout na škodlivý odkaz ke kompletnímu ovládnutí vašeho stroje.

Ve zkratce

-

Bezpečnostní odborník Googlu podrobně popisuje poslední chybu TrueCryptu

-

Nová 0day zranitelnost Flashe napadá právě aktualizovanou verzi

Pro pobavení

Společnost Dell kupuje společnost EMC za 67 miliard dolarů. Jedná se o největší obchod v historii IT odvětví.

A teď přijde ten vtip – bez VMwaru ! :D

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.