Avast rozklíčoval kampaň UltimateSMS

Na scénu se opět vracejí mobilní aplikace. Tentokrát se jedná o masivní počet 151 aplikací pro Android s deseti miliony stažení. Jednalo se o aplikace na slevové kupony, hry, modifikátory klávesnice, QR čtečky, fotoeditory, filtry na kamery a tak dále, ale všechny spojovalo jediné – přihlášení uživatele k placené službě.

Jakmile si uživatel aplikaci stáhl, vynaložila úsilí, aby podle GPS lokace nebo IMEI identifikovala zemi, kde se telefon nachází. Díky tomu ve screenshotech, které bleepingcomputer.com vybral, bylo možné vidět na prvním místě stránku v češtině. Pak použila telefonní číslo, aby telefon přihlásila k prémiovým službám, těm nejdražším, jaké v dané zemi znala.

Prémie to však byly především pro nepoctivé tvůrce. Uživatel nestál o to, předplatit si SMSky za přibližně 40 dolarů měsíčně. Nejvíce postiženou zemí je Egypt a Saúdská Arábie, kde se nachází asi dva a půl milionu nešťastníků, v sousedním Polsku je to 170 000 postižených.

A co dělat? Máte-li podezření, projděte seznam aplikací na GitHubu, všechny odinstalujte a hlavně dejte operátorovi vědět, že chcete zrušit všechny předplacené SMS, abyste se vyhnuli platbě za příští měsíc. A před instalací aplikace zavětřete, má-li negativní recenze.

Platební terminály PAX v hledáčku FBI

V uplynulém týdnu provedla FBI razii ve floridských pobočkách společnosti PAX Technology, čínského dodavatele platebních terminálů, které jsou používány miliony obchodníků ve 120 zemích. Podle serveru KrebsOnSecurity razie souvisí se zprávami, že systémy PAXu byly zapojeny do kybernetických útoků na USA a EU.

Ačkoliv oficiální místa jsou strohá, pokud jde o důvod provedené razie, server KrebsOnSecurity informoval, že FBI začala vyšetřovat PAX poté, co se významný americký zpracovatel plateb dotázal na neobvyklé síťové pakety pocházející z platebních terminálů společnosti. Systémy PAXu byly údajně používány jako úložiště škodlivých souborů a jako “C&C” pro útoky a sběr informací.

Krádež reklamy

Akademici z univerzity A&M v Texasu přišli s novým útokem, nazvaným “Gummy Browsers”. Myšlenka je taková, že si útočník připraví webovou stránku, na kterou naláká potenciální oběť. Takto posbírá všechna data, která se používají pro získání otisku prohlížeče a ta následně použije při přístupu k jiným webovým serverům, které oběť navštěvuje. Tím je přesvědčí, že k nim ze svého prohlížeče přistupuje samotná oběť. Útočník tak může dosáhnout toho, že se mu budou zobrazovat reklamy zaměřené na původní oběť útoku a díky tomu si může teoreticky odvodit některé informace o této oběti.

Bezpečnostní rada státu řešila bezpečnost mobilních sítí nové generace

Bezpečnostní rada státu (BRS) dne 19. října 2021 pověřila Národní úřad pro kybernetickou a informační bezpečnost (NÚKIB), aby spolu s partnerskými institucemi vypracoval věcný záměr zákona, který uvede do života mechanismus pro posuzování a omezování rizik spojených s dodavateli do 5G sítí. O přesné podobě mechanismu se nyní povedou debaty se zástupci soukromého a akademického sektoru.

„5G sítě se v budoucnu stanou páteří naší digitální ekonomiky a společnosti. Proto musí být od základu budovány jako bezpečné. Jedním z mechanismů jejich zabezpečení bude právě projednávaný materiál týkající se mechanismu pro posuzování a omezování rizik spojených s dodavateli do 5G sítí,“ vysvětluje ředitel NÚKIB Karel Řehka.

Magnitude exploit kit je šikovnější

Exploit kit je množina exploitů shromážděných do jednoho uživatelského rozhraní tak, aby bylo jejich použití snadné i pro nepříliš zkušeného uživatele. Jedním z dlouhodobě vyvíjených exploit kitů je Magnitude, který existuje již od roku 2013.

Podle tweetu Avastu, je nyný obohacen o exploity zranitelností CVE-2021–21224 a CVE-2021–31956. Rozšiřuje tak své pole působnosti i na prohlížeče založené na Chromiu. Většina exploit kitů se dosud zaměřovala jen na Internet Explorer.

Oficiální úložiště NPM obsahovalo dvě nakažené knihovny

Útočníkům se opět povedlo nahrát dvě infikované knihovny do oficiálního úložiště NPM. Knihovny umožňovaly instalaci trojského koně pro vzdálený přístup nebo instalaci ransomwaru. Bylo zjištěno, že falešné knihovny s názvy „noblox.js-proxy“ a „noblox.js-proxies“ se vydávaly za legitimní knihovnu noblox.js, která se využívá pro upravování hry Roblox.

Legitimní knihovna má v průměru 20 000 stažení týdně, což útočníci chtěli využít a vydávat své nakažené knihovny pod velice podobným. Našlo se alespoň 387 uživatelů, kteří stáhli jednu z nakažených knihoven. Bezpečnostní pracovník, který zranitelnost objevil tvrdí, že autor škodlivých knihoven nejdřív publikoval neškodnou verzi, která byla později nahrazena již infikovanou verzí.

Policie zatkla stovky lidí v rámci mezinárodní protidrogové operace proti darknetu

Policejní složky z celkem devíti zemí uskutečnily společnou operaci proti drogovým obchodníkům na darknetu. Zadrženo bylo 150 lidí, zajištěno 45 střelných zbraní, 234 kg drog a falešných léků. Podle Europolu je mezi zadrženými osobami mnoho tzv. “high-value targets”.

Jedná se převážně o osoby, které byly aktivní na některém z darknetových tržišť jako Dream, WallStreet, Dark Market či White House. Italská policie navíc také uzavřela tržiště DeepSea a Berlusconi spolu se zajištěním kryptoměn v hodnotě 4,2 milionu dolarů. Celá operace navazovala na lednové zadržení osob provozujících tržiště DarkMarket a zajištění jejich infrastruktury, ze které policejní složky získaly celou řadu dalších důkazů.

Ve zkratce

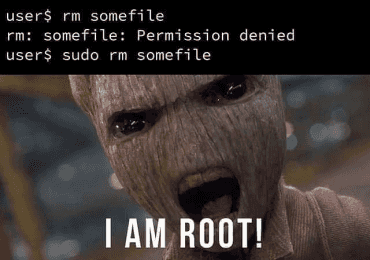

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…