Zneužití internetového připojení

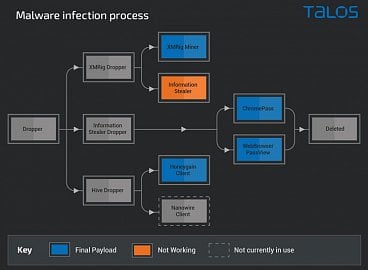

Informace o tom, že může malware vydělávat díky využití výpočetní síly napadeného počítače těžbou kryptoměn už dnes nikoho nepřekvapí. Tvůrci malwaru ale šli ještě dál, nyní se naučili vydělávat pomocí internetového připojení oběti. Zneužívají k tomu proxyware služby jako jsou Honeygain a Nanowire.

Tyto služby lze využít dvojím způsobem. Jeden nabízí jejich uživatelům možnost drobného přivýdělku a druhý slouží těm uživatelům, kteří potřebují obejít geolokační omezení streamovacích služeb nebo herních platforem. Podle analytiků Cisco Talos jsou tyto platformy využívány ve víceúrovňových malware útocích, které pachatelům umožňují použít několik monetizačních metod.

Nepovolené používání proxywaru ve firmách také přináší další rizika, protože útočníci mohou nejen zamaskovat svou IP adresu, ale dokonce mohou jejich aktivity vypadat jako provoz přicházející z důvěryhodné sítě. Tím se vyhnou detekčním nástrojům, které využívají blacklisty, nebo jsou schopné blokovat provoz z exit nódů sítě Tor. Analytici také identifikovali trojanizované instalátory proxywaru, které umožňovaly nenápadnou distribuci nástrojů pro krádeže informací a nástrojů RAT.

Dobrý hacker do inboxu i pro slevu skočí

Podle zdroje serveru Krebsonsecurity operuje na Internetu skupina kyberzločinců, kteří se dlouhodobě vyhýbají zájmu výzkumníků a Policii díky svému zaměření na drobné krádeže z desetitísíců e-mailových schránek denně. V podstatě ze schránek uživatelů, ke kterým se jim povedlo získat funkční přihlašovací údaje, vykrádají nejrůznější dárkové a slevové karty, které dále přeprodávají.

Dokonce jsou schopni aktivně přihlásit uživatele do wellness programu zdravotní pojišťovny, kde za příslib provádění 30 kliků denně po dobu několika měsíců dostane uživatel body, které lze následně vyměnit za dárkovou kartu do Starbucksu.

Ze světa právních systémů

V roce 2018 si Andrew Schober z Colorada stáhl z Redditu aplikaci Electum Atom, ke které byl připojen malware na změnu clipboardu. Ten čekal na pozadí do okamžiku, než uživatel zkopíruje adresu kryptoměny, a jakmile to udělal, vyměnil ji za jinou. Schober tak přišel o 16 bitcoinů.

Nechtěl se vzdát a za deset tisíc dolarů najal experty, kteří mu po roce pomohli vystopovat, kam vedly transakce jeho kryptoměny. Vedly do Spojených států amerických ke dvěma mladistvým zločincům – dnes tito výtečníci studují počítačové vědy na univerzitách. Schober zkusil řešit věc smírem a napsal emotivní dopis jejich rodičům s nadějí, že peníze vrátí. Po měsících ticha podal pak soudní oznámení v Coloradu.

V současné chvíli spor běží; je zajímavé, že rodiče nepopírají vinu svých synů, ale snaží se věc uhrát na to, že žalobce oznámil věc příliš pozdě, ten se hájí tím, že oznámil včas, neboť čas promlčení začal až v momentě, kdy se o vině kumpánů přesvědčil.

Vzdálené RCE v routerech Cisco řady RV

Starší VPN routery pro malé a střední podniky od společnosti Cisco obsahují závažnou zero-day zranitelnost, která může neautentizovanému útočníkovi umožnit vzdálené spuštění kódu. Konkrétně se jedná o modely řady RV a to RV110W, RV130, RV130W a RV215W.

Zranitelnost spočívá v nedostatečné validaci příchozích UPnP paketů, jedná se tedy o zranitelnost v systému Universal Plug-and-Play, který je sice možné vypnout, avšak ve výchozím nastavení je povolen (nicméně pouze na LAN portech). Protože se však jedná o starší produkty bez podpory, byť stále široce používané, Cisco již nevydá žádné opravné aktualizace. Jedinou obranou tak zůstává na těchto routerech UPnP vypnout.

Za tři roky GDPR pokuty za půl milionu

Obecné nařízení o ochraně osobních údajů (GDPR) letos oslavilo třetí rok své účinnosti. Před svým zavedením vzbudilo velké obavy ve firmách, na které se vztahuje. Nařízení zakotvilo některé nové povinnosti například v zabezpečení osobních údajů a za jejich porušení hrozilo obrovskými pokutami. Realita tři roky poté je však jiná – Úřad pro ochranu osobních údajů (ÚOOÚ) dosud uložil 12 pokut v celkové výši sotva přesahující půl milionu korun.

A to i přesto, že správci osobních údajů hlásí závažnější porušení zabezpečení v průměru každý den. Během tří let jich přišlo na ÚOOÚ celkem 1 065. Skutečná hrozba pro firmy tak přichází od konkurence a poškození image. Zákazníci utíkají od nespolehlivých firem a konkurence toho využívá.

Sudo se vrací

Jistě si pamatujete na chybu v programu sudo, která umožňuje spouštět běžnému uživateli procesy s privilegii superuživatele, i když k tomu nemá práva (není uveden v /etc/sudoers). Chyba byla poprvé zveřejněna letos v lednu a mělo se za to, že se týká operačních systémů Linux a BSD. Časem byla ale potvrzena i u jiných výrobců.

V únoru to byl Apple, který vydal záplatu pro svůj macOS a nyní je to Hewlett Packard Enterprise (HPE), která vydává aktualizace pro svoji platformu Aruba AirWave. Trvalo téměř 10 let, než byla chyba v sudo popsána a zdá se, že v některých systémech stále ještě na své objevení čeká.

Nebezpečné dětské chůvičky

IoT chůvičky IPC360 čínského výrobce Victure obsahují chyby, které umožňují neoprávněný přístup k videu a instalaci škodlivého kódu do zařízení. Chyby objevili výzkumníci firmy Bitdefender a problém podrobně popsali ve své zprávě.

NÚKIB vydává první dvě cloudové vyhlášky

V souvislosti s účinností zákona o změně zákonů související s další elektronizací postupů orgánů veřejné moci (tzv. DEPO) k 1. září 2021, který novelizuje mimo jiné i zákon o kybernetické bezpečnosti a zákon o informačních systémech veřejné správy, vydal NÚKIB ke stejnému datu vyhlášku o některých požadavcích pro zápis do katalogu cloud computingu a vyhlášku o bezpečnostních úrovních pro využívání cloud computingu orgány veřejné moci.

Ve zkratce

- Katastrofy táhnou

- Sedm znamení, že je čas pro rodičovskou kontrolu

- Cisco záplatuje kritické zranitelnosti v enterprise NFVIS

- Nové zranitelnosti „BrakTooth“ ohrožují miliony zařízení s Bluetooth

- Chyba WhatsApp image filtru mohla ohrozit vaše data

- Útoky na SolarWinds Serv-U SW byly možné díky chybějící ASLR

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…