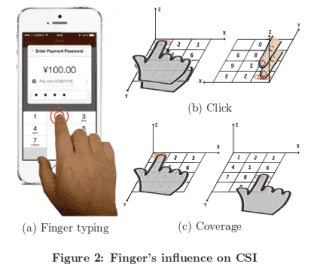

Skupina analytiků z Shanghai Jiao Tong University, z University of South Florida a z University of Massachusetts at Boston, demonstrovala novou techniku, která může získat soukromé informace, jako jsou hesla nebo PINy zadávané do telefonu, a to sledováním změn Wi-Fi signálu při jejich zadávání. Útok pojmenovaný WindTalker sleduje pohyby prstů uživatele na dotykové obrazovce telefonu nebo tabletu, čtením informací o signálu známých jako Channel State Information (CSI).

Když uživatel zadává PIN, heslo nebo odemyká obrazovku, pohyby jeho prstů mění Wi-Fi signály přenášené mobilním zařízením. Aby útočník mohl sledovat změny Wi-Fi signálu, musí ovládat příslušný přístupový bod, tedy si nejlépe připravit svůj vlastní. Útok také nefunguje na starších zařízeních, protože možnost zjišťování CSI závisí na technologii Multiple Input, Multiple Output (MIMO). Členové výzkumného týmu testovali WindTalker na scénáři z reálného světa proti několika mobilním telefonům a byli schopni obnovit šestimístný PIN potřebný pro dokončení platby u čínské platební služby Alipay.

Aby útočník získal vzorek kláves pro konkrétního uživatele, může ho nechat výměnou za bezplatnou Wi-Fi přepsat nějaká čísla nebo jiné znaky. I pokud tuto „kalibraci“ provede útočník pouze jednou, získá 68,3% přesnost.

Naše postřehy

Xavier Mertens rozebírá na fóru SANS, jak se útočníci brání před „čmucháním“ analytiků a výzkumníků v oblasti bezpečnosti. Je obecně známé, že se dnešní malware snaží bránit proti analýze zjišťováním, zda není spouštěn v prostředí sandboxu. Xavier Martens se díky chybě útočníka dostal k obsahu souborů použitých při phishingovém útoku. Jeho pozornost pak upoutal soubor blocker.php, který testuje návštěvníky a zkoumá například jejich IP adresu nebo PTR záznamy, ve kterých hledá zajímavé stringy, jako phishtank, dreamhost, netpilot, calyxinstitute a další. Přístup k phishingovým stránkám je blokován i podle položky User-Agent.

Podobné praktiky útočníků nejsou nijak neobvyklé, v CSIRT.CZ také řešíme phishingové stránky, které jsou dostupné například jen z IP adres země, na jejíž uživatele útok cílí a k ověření, zda se jedná o relevantní incident tak musíme použít nějaký proxy server umístěný ve vhodném IP rozsahu. Pokud jde o User-Agent tak asi nejbizarnější incident řešený naším týmem se týkal serveru s webovou prezentací e-shopu, který v případě, kdy se prohlížeč ohlásil jako Googlebot, vrátil jinou verzi stránky, než v případě, kdy byl v User-Agent běžný prohlížeč. Stránka pro Googlebota obsahovala totiž navíc odkazy na e-shopy, nabízející levně Viagru a další preparáty. Cílem bylo zajistit lepší umístění odkazovaných e-shopů ve vyhledávání Google.

Informace o kontaktech a fotky, to je to, k čemu se může útočník dostat, pokud má fyzický přístup k iPhonu či iPadu a zároveň je na zařízení zapnut asistent Siri. Pokud útočník nezná telefonní číslo, získá je z uzamčeného zařízení dotazem „Who am I?“ Pak z jiného zařízení zavolá na získané číslo. Během vyzvánění útočník zvolí ikonu „Message“ a vybere volbu Custom. iPhone pak zobrazí obrazovku pro psaní nové zprávy. Nyní přichází ten „trik“, kdy útočník přes Siri vyvolá funkci usnadnění „VoiceOver“ a následně dvakrát klepne a podrží pole „to“ v obrazovce nové zprávy a bezprostředně poklepe také na klávesnici. Toto je potřeba opakovat tak dlouho, dokud se vlevo neobjeví nové ikony. Nyní stačí napsat na klávesnici písmeno a zobrazí se všechny kontakty, které tímto písmenem začínají. Při přidávání nového uživatele pak útočník přes položku „add photo“ získá přístup i k uloženým fotkám.

Čínská společnost Shanghai ADUPS Technology dohnala heslo „nechci slevu zadarmo“ až na dřeň. Aplikace, kterou vyvíjí, se totiž používá ve velmi levných telefonech různých značek, včetně ZTE a BLU, které lze koupit například na Amazon nebo BestBuy. Důvodem jejich snížené ceny je požadavek, aby zákazník odsouhlasil, že se mu na obrazovce budou zobrazovat reklamy. Nicméně se ukázalo, že v těchto telefonech nedochází pouze k zobrazování reklamy, ale mají z pohledu zákazníka i jiné nežádoucí schopnosti. Společnost Shanghai ADUPS Technology do nich totiž dodává svůj komerční nástroj pro updaty systémového software Firmware Over The Air (FOTA).

Jak se nyní ukázalo, tento nástroj posílá na servery společnosti Shanghai ADUPS Technology osobní data uživatelů, jako jsou kompletní SMS, seznam kontaktů nebo historie volání. Samozřejmostí je vyhledávání v SMS podle klíčových slov nebo odesílání informací o využívání nainstalovaných aplikací. Samotná společnost již vydala prohlášení, podle kterého je tento kus softwaru něco podobného, jako byl legendární nápoj ze Stopaře. Ten totiž„byl vyroben na míru, aby vyhovoval vašim individuálním nárokům na výživnost a požitek“. Podle společnosti ADUPS byl software uzpůsoben na základě požadavků některých zákazníků a nedopatřením, ke kterému dochází maximálně jednou za 10 let, se dostal na některá zařízení značky Blu Product. ADUPS ovšem není jediná čínská firma, jejíž updatovací mechanismus pro mobilní telefony je problematický. Společnost Ragentek Group dodává software, který je kvůli absenci šifrování zranitelný vůči útoku MiTM. To může útočníkovi umožnit až spouštění systémových příkazů.

Zařízení PoisonTap, založené na Raspberry Pi Zero, umožňuje napadnout počítač s OS Windows a OSX se zamčenou obrazovkou, ve kterém byl ponechán spuštěný prohlížeč. Používá k tomu již dříve objevenou techniku, kdy je do USB portu připojeno zařízení emulující ethernet přes USB. To je akceptováno i v případě, že je počítač uzamčen. Systém následně pošle DHCP dotaz a zařízení mu vrátí odpověď, ve které tvrdí, že celý IPv4 rozsah (0.0.0.0 – 255.255.255.255) je součástí lokální sítě. Tím se vypořádá s tím, že nově přidané zařízení má v systému menší prioritu a data by byla posílána přes původní síťovku. Jenže lokální provoz má přednost před tím internetovým. Následně pak zařízení na všechny DNS dotazy vrací vlastní IP adresu a tak veškeré HTTP požadavky končí na PoisonTap web serveru, který pak sbírá cookies pro jednotlivé domény. Pokud je na webu používáno HTTPS, ale není použit Secure flag, pak jsou získávány i cookies pro tyto weby. Kromě toho umí zařízení na zamčený počítač dostat web based backdoor a pomocí další techniky pak přes tento backdoor zpřístupnit útočníkovi router ve vnitřní síti. Další informace v následujícím videu.

Zranitelnost CVE-2016–4484 umožňuje získat shell roota jednoduše podržením klávesy Enter po dobu 70 sekund. Zranitelnost se týká komponenty Cryptsetup, konkrétně skriptu, který se používá při odemknutí partition šifrované pomocí LUKS. Útočník sice nemůže získat přístup k šifrovanému oddílu, nicméně podle autorů může přístup využít jinak, třeba k eskalaci privilegií lokálního uživatele.

Nově objevený ransomware Ransoc sází na klasické metody ransomwaru. Místo aby šifroval soubory, prostě projede sociální sítě a Skype oběti, následně prohledá pevný disk, kde se zaměřuje na torrenty, případně další obsah, který by mohl značit nějakou ilegální aktivitu. Pak zobrazí informace o požadovaném výkupném spolu s informacemi o uživateli, které posbíral na sociálních sítích a s informacemi o nalezených souborech. Zajímavé je, že požadavek na výkupné se zobrazí skutečně pouze v případě, kdy byl na disku nalezen potenciálně ilegální obsah.

Ve zkratce

- U.S. Army bug bounty program

- Drupal záplatuje zranitelnosti

- Účty Marka Zuckerberga po druhé hacknuty

- Ransomware CryptoLuck se šíří přes exploit kit RIG-E

- Publikovány klíče ransomwaru CrySis

- Mirai používá STOMP flood

- SHA-1 stále používá třetina webů

- iPhone tajně posílá historii volání Applu

- VBA Shellcode a Windows 10

- KaiXin Exploit Kit v praxi

- Služba GeekedIn exponovala informace o profilech z GitHubu

Pro pobavení

Vtípky na účet Galaxy Note 7 se jen tak neomrzí.

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.