Začal měsíc kybernetické bezpečnosti

Evropský měsíc kybernetické bezpečnosti právě odstartoval, a tento rok se zaměřuje na boj se sociálním inženýrstvím. Tato kampaň, kterou pořádá agentura ENISA spolu s Evropskou komisí a členskými státy EU, má za cíl zvýšit povědomí o kybernetických hrozbách. Tématem pro tento rok je zmíněné sociální inženýrství, upozorňovat tedy bude především na podvodníky, kteří se snaží manipulovat s lidmi s cílem získat jejich citlivé informace a finanční prostředky. Letos nás čeká již 11. ročník.

K volbě tématu přispěla nedávná zpráva ENISA, která označila phishing jako nejběžnější způsob, jak útočníci získávají přístup k citlivým datům. V průběhu října se budou konat různé akce a kampaně v celé Evropě, a budou oceněny nejúspěšnější propagační materiály vytvořené členskými státy EU.

Thierry Breton, komisař pro vnitřní trh, v souvislosti s tím varoval, že podvodníci jsou stále sofistikovanější a lidé by měli být ostražití a brát online bezpečnost vážně, protože kybernetické hrozby se rychle vyvíjejí a bezpečnost na internetu je naše společná zodpovědnost. Proto je i na nás, IT a bezpečnostní komunitě, abychom základní povědomí o bezpečnosti šířili a to nejen během října.

Evropská kampaň je do jisté míry inspirovaná americkým „Cybersecurity Awareness Month“, který vyhlašují prezident Spojených států a americký Kongres již od roku 2004. V USA slaví tato akce již 20. výročí a americká Kybernetická a infrastrukturní bezpečnostní agentura (CISA) v souvislosti s tím představila program „Secure Our World“. V rámci něj zdůrazňuje čtyři klíčové kroků pro bezpečné chování online – užívání silných hesel, využívání multi-faktorové autentizace (MFA), rozpoznávání a nahlašování phishingu a aktualizaci softwaru.

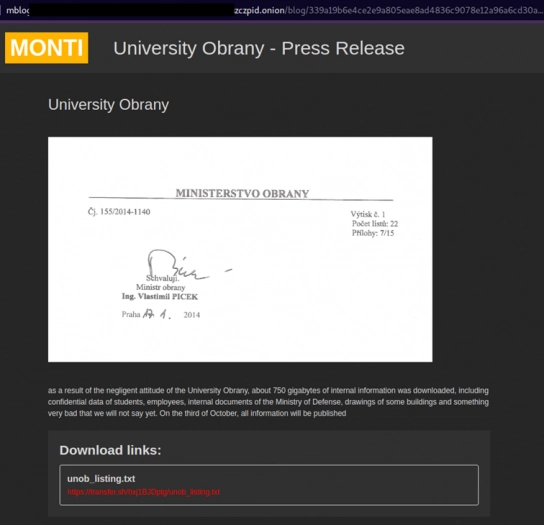

Hackeři ze skupiny Monti údajně odcizili data Univerzitě obrany

V důsledku nedbalého přístupu Univerzity Obrany bylo staženo asi 750 gigabajtů interních informací, včetně důvěrných dat studentů, zaměstnanců, interních dokumentů Ministerstva obrany, výkresů některých budov a něčeho velmi špatného, co zatím nebudeme říkat. Třetího října budou všechny informace zveřejněny.

Tato informace se objevila 20. září na „Zdi hanby“ (Wall of Shame) ransomwarové skupiny Monti.

V seznamu, který na svých stránkách zveřejnila se nachází přibližně 150 tisíc souborů a podle jejich názvů se pravděpodobně jedná o různé e-mailové zprávy, soubory s informacemi o zaměstnancích a studentech, zápisy z porad, finanční výkazy, provozní dokumenty a další. Datovány jsou až 10 let do minulosti.

Mluvčí univerzity Vladimír Šidla potvrdil, že se případem vojenská vysoká škola zabývá a případ řeší státní zastupitelství. Detailní informace ale komentovat s ohledem na vyšetřování nechce.

Automatizační gigant Johnson Controls pod útokem ransomwarové skupiny

Společnost Johnson Controls byla postižena rozsáhlým ransomwarovým útokem, který způsobil výpadky některých jejích IT systémů. Útok narušil určité operace včetně fungování serverů VMware ESXi, což má dopad na provoz společnosti a jejích dceřiných společností. Johnson Controls je jedna z nejvýznamnějších firem působící v oblasti chytrých budov.

Za organizátory tohoto útoku je považovaná ransomwarová skupina Dark Angels. Za poskytnutí dešifrovacího klíče a smazání ukradených dat požaduje skupina 51 milionů dolarů. Útočníci tvrdí, že odcizili přibližně 27 TB dat a během útoku zašifrovali zmíněné VMware ESXi hypervizory.

Jedny z prvních informací k útoku poskytli zákazníci společnosti York, jedné z dceřiných firem Johnson Controls, kteří byli upozorněni na nedostupnost systémů této společnosti. Někteří z těchto zákazníků uvedli, že bylo zmíněno možné spojení s kybernetickým útokem.

Ve středu ráno zveřejnil na svém Twitteru jeden z výzkumníků společnosti Nextron Systems vzorek šifrovacího nástroje Dark Angels pro VMware ESXi obsahující poznámku (ransom note), která uváděla, že byl použit právě proti společnosti Johnson Controls. Podle informací od členů bezpečnostní komunity na Virus Total se jedná o linuxový ransomwarový encryptor podobný například RagnarLockeru.

Čínští hackeři útočí na Cisco routery

Americké a japonské zpravodajské služby ve své nedávné zprávě varují před čínskou hackerskou skupinou BlackTech, která pomocí speciálně vytvořeného malware útočí na síťová zařízení společnosti Cisco. Pomocí tohoto malwaru instalují na zařízení backdoory s cílem vytvořit si perzistenci a získat přístup do sítí nadnárodních společností. Vlastní malware je podle poskytnutých informací v některých případech podepsán ukradenými certifikáty pro digitální podpis, což ztěžuje detekci bezpečnostním softwarům.

Útočníci se podle zprávy zaměřují na dceřiné společnosti mezinárodních amerických a japonských korporátů, kde se snaží získat prvotní přístup do jejich sítí a využít síťových trustů k šíření do dalších prostředí a podnikové centrály. Konkrétně po získání počátečního bodu v cílové síti a získání administrátorského přístupu k hraničním zařízením útočníci s pomocí malwaru upravují paměť zařízení tak, aby obešli funkce ověřování podpisů nástroje Cisco ROM Monitor. To umožňuje nahradit legitimní Cisco IOS škodlivým firmware, který je předem vybaven SSH backdoorem umožňujícím skrytý nelogovaný přístup k zařízení. Tato SSH zadní vrátka jsou aktivována a deaktivována pomocí speciálně vytvořených TCP nebo UDP paketů. To umožňuje aktérům skupiny BlackTech udržovat si přístup ke kompromitovanému routeru bez toho, aby bylo jejich připojení jednoduše detekováno.

Cisco nicméně uklidňuje své zákazníky tím, že skupina BlackTech nevyužila žádné zranitelnosti v jejich produktech ani jejich podpisové certifikáty. Dále upozorňuje, že technika útoku pomocí upravení firmwaru, popsaná zpravodajskými agenturami, funguje pouze proti starším a nepodporovaným produktům.

Systémovým administrátorům se doporučuje, aby nahradili všechna zařízení, která dosáhla konce své životnosti, případně upgradovali zařízení na taková, která mají funkci zabezpečeného startu (secure boot). Doporučeno je také sledovat neoprávněné stahování bootloaderu, firmware a neobvyklé restarty zařízení, které by mohly být součástí načítání upraveného firmware na routery. Také by měli monitorovat veškerý SSH provoz na zařízeních v jejich správě.

BlackTech je čínská hackerská skupina, která je aktivní nejméně od roku 2010. Známa je například tím, že provádí kybernetické špionážní kampaně v Asii zaměřené na entity v Hongkongu, Japonsku a Tchaj-wanu. V minulosti tato skupina cílila na vládní organizace a firmy působící v odvětvích elektroniky, telekomunikací, technologie, médií a telekomunikačního průmyslu.

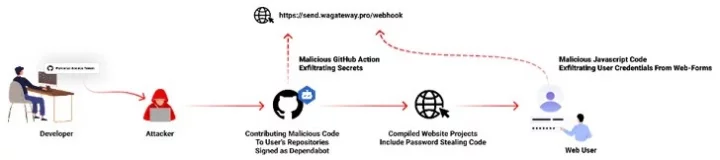

GitHub repozitáře pod útokem infostealeru

Na GitHub repozitáře cílí nová útočná kampaň, která maskuje škodlivý kód jako změny (commity) Dependabota a jejímž cílem je krást hesla a citlivé údaje. Dependabot slouží pro automatické aktualizace závislostí a je integrovaný přímo do GitHubu. Vložený škodlivý kód exfiltruje definovaná tajemství GitHub projektu na C2 server a injektuje do formulářů v rámci projektu JavaScript pro krádež hesel konzových uživatelů.

Útočníci pravděpodobně získali přístup k repozitářům pomocí kompromitovaných osobních přístupových tokenů (PATs – Personal Access Tokeny) vývojářů. Přesný způsob, jakým mohlo dojít k této krádeži, je však v současné době nejasný. Svou roli v krádeži mohly ale sehrát i podvodné škodlivé balíčky, které vývojáři nevědomky nainstalovali například pomocí npm nebo PyPI. Celá kampaň poukazuje na přetrvávající hrozby pro open source ekosystémy a dodavatelské řetězce.

Ve zkratce

- Millions of Exim mail servers exposed to zero-day RCE attacks

- Lazarus hackers breach aerospace firm with new LightlessCan malware

- Cisco Catalyst SD-WAN Manager flaw allows remote server access

- New ZeroFont phishing tricks Outlook into showing fake AV-scans

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…