Bobe, nevěř Alici

Výzkumníci z Rúrské univerzity v Bochumu a Münsterské univerzity aplikovaných věd objevili řadu zranitelností, kterými jsou ohroženy některé implementace ověřování pravosti OpenPGP a S/MIME podpisu. Útočníci díky nim dokáží podvrhnout do e-mailu neplatný podpis, který ovšem řada oblíbených e-mailových klientů chybně vyhodnotí jako platný.

Mezi zranitelné klienty patří např. Thunderbird, Microsoft Outlook, Apple Mail s GPGTools, iOS Mail, GpgOL, KMail, Evolution, MailMate, Airmail, K-9 Mail, Roundcube a Mailpile a týká se všech operačních systémů (pokud je uvedený klient multiplatformní) včetně těch mobilních.

Zranitelnosti jsou popsány ve zprávě příznačně pojmenované Johnny, you are fired!, kterou tým vědců z obou univerzit vydal magického posledního dubna. Základních typů možných útoků na tyto zranitelnosti je celkem pět:

- pomatení klienta vadnou strukturou podpisu (v S/MIME struktuře např. podpis chybí, nebo je jich uvedeno několik)

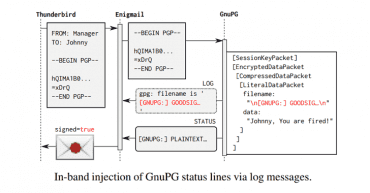

- útok na GPG API kterým lze podvrhnout do stavové řádky GnuPG text, který je zobrazen klientem a který příjemce falešně ubezpečí o pravosti klíčů

- útok na MIME strukturu využívá faktu, že lze podepsat jen část e-mailu – zatímco klient správně ověří část, která je skrytá, uživateli je zobrazena jiná část, která podepsaná není

- útok na identitu využívá slabiny v porovnávání adresy odesílatele s identitou v podpisu (buď se neporovnává nic, nebo se porovnávají jména a ne adresy, nebo lze klienta zmást více poli From: v hlavičce)

- UI útok využívá HTML, CSS, nebo vložených obrázků k zobrazení falešného dialogu sdělujícího uživateli, že podpis je platný

Ne všechny tyto zranitelnosti se týkají všech klientů – některý dopadl v testech lépe, jiný hůře. Výsledky naleznete ve výše odkazovaném dokumentu. Pouze weboví klienti Horde/IMP a Mailfence jsou z hlediska ověření podpisů zcela bez problémů. U některých klientů se navíc podařilo podvržením podpisu uvést uživatele v omyl, že otevřel zašifrovaný mail, ačkoliv v něm byl prostý text. To vše zcela bez použití sociálního inženýrství. Z výsledků testů vzniklo jedenáct CVE. Výrobci aplikací byli upozorněni a nápravu snad uvidíme v nových verzích klientů.

Řádění tety Bimbuly u Dellů

Zatímco čeští hasiči si po letošních čarodějnicích libovali, že po řadě let museli zasahovat minimálně, Dellové docela pohořeli. Teprve sedmnáctiletý nezávislý bezpečnostní expert Bill Demirkapi právě v onen magický den publikoval, že prostřednictvím zranitelnosti v monitorovacím nástroji Dell SupportAssist, který je předinstalován na většině dellovských strojů, mohou útočníci spustit na dálku jakýkoliv kód.

Nástroj kontroluje kondici hardwaru a softwaru daného stroje a v případě zjištění problému pošle informaci středisku podpory firmy Dell. Součástí takové zprávy jsou i informace o instalovaných, chybějících a zastaralých ovladačích. Správně by měl webserver, spuštěný na monitorovaném stroji Dell SupportAssistem a poslouchající na jednom z volných portů 8883 až 8886, reagovat pouze na příkazy přicházející z domény dell.com a jejích subdomén. Demirkapi zjistil, že je možné autorizaci přeskočit a na server nahrát závadný kód, který mohou ovládat útočníci.

K nahrání jim stačí buď najít na stránkách Dellu XSS zranitelnost (Demirkapi jednu takovou našel), nebo využít zranitelnost Subdomain Takeover, nebo odeslat místní požadavek po nabourání se do systému na monitorovaném stroji, a nebo vytvořit vlastní nameserver hostující libovolnou subdoménu cokoliv.dell.com a prostřednictvím DNS hijackingu jej podstrčit kýženému Dell SupportAssistu. Živou ukázku provedení útoku ukazuje Billovo názorné video. Dell zranitelnost CVE-2019–3719 přiznal, záplatoval a vydal aktualizaci. Pokud je vaše verze asistenta starší než 3.2.0.90, ihned aktualizujte.

Strýc Baloun na návštěvě u Citrixů

Nedávno vyšlo najevo, že nezáviděníhodné problémy měli i u Citrixů. Nezvaní strýčkové Balounové zde bydleli neuvěřitelných pět měsíců, aniž by si jich někdo všiml. V Citrixu se to dozvěděli až letošního osmého března od FBI, následně se o průniku do jejich sítě objevily na Internetu první zprávy. Nyní Citrix o tomto incidentu uvolnil více informací. Během uvedené doby přišel Citrix o řadu citlivých dokumentů, které jim zcizili íránští kyberzloději.

Některá z dat navíc útočníci z firemních systémů smazali. Jednalo se především o citlivá data současných i dřívějších zaměstnanců, externích spolupracovníků a dalších spolupracujících osob. Citrix odmítl říci kolika osob se incident týkal, ale určitě se jednalo o více než 500 Kaliforňanů, neboť v takovém případě je společnost povinna podle kalifornských zákonů podat úřadům zprávu. Zloději se do sítě Citrixu dostali metodou password spraying, při které útočník zkouší prolomit přístup k účtům pomocí zadávání často používaných hesel.

Spi děťátko, spi

Bezpečnostní problémy v oblasti IoT jsou našich postřezích evergreenem. Tentokrát upozorníme na zranitelnost softwaru iLnkP2P vyvíjeného čínskou společností Shenzhen Yunni Technology. Tento software je u IoT zařízení velmi rozšířený a lze jej nalézt u bezpečnostních kamer, dětských chůviček, domovních zvonků a dalších zařízení. Jak zjistil Paul Marrapese, milióny těchto zařízení neřeší šifrování či autentizaci. Útočník tak může zařízení dostat zcela pod svou kontrolu a zasahovat tak nepozorovaně do soukromí jejich majitelů.

Pár zajímavostí na závěr

- Exploit 10KBLAZE: Odhadem 90% instalací SAPu je zranitelná díky špatné konfiguraci.

- Automatické mazání historie: Google zavedl novou funkci mazání historie navštívených míst a dalších aktivit na googlím účtu.

- Bezpečnostní aktualizace ISC BINDu: ISC BIND do produkční verze 9.12.4 umožňoval zneužití k DoS útoku; nová aktualizace problém řeší.

- Děravá prezentační zařízení: Prezentační zařízení firem Crestron, Barco, Extron, InFocus, SHARP, Optoma, Blackbox a dalších trpí patnácti zranitelnostmi.

- Prodej zranitelností: Záhadný hacker prodával po tři roky 0-day zranitelnosti Windows minimálně třem kyberšpionážním bandám.

- Nová TSS scamová kampaň: Útočníci zavedou prohlížeč pomocí IFRAMu a autentikace vyskakovacím oknem do nekonečné smyčky.

Pro pobavení

Jelikož jsme Jendu vyhodili, potřebujeme novou posilu:

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…