Sebevražda botnetu RETADUP

Francouzská policie oznámila, že úspěšně odstranila botnet RETADUP malware z 850 000 napadených PC po celém světě. Na začátku příběhu stojí česká společnost Avast, produkující stejnojmenný antivirový program. Ta objevila chybu v protokolu, který malware RETADUP používal pro komunikaci s řídícím serverem. Tato zranitelnost mohla být exploitována k odebrání malwaru z napadeného počítače bez potřeby spouštět další kód.

K provedení akce však bylo potřeba získat přístup k C&C serverům botnetu, které byly hostovány právě ve Francii. Analytici Avastu tedy kontaktovali na konci března Cybercrime Fighting Center (C3N) francouzské policie s návrhem tajného plánu na ukončení botnetu RETADUP a ochranu jeho obětí.

Na základě plánu pak francouzská policie v červnu převzala kontrolu nad C&C servery RETADUPu a nahradila je „dezinfekčním“ serverem využívajícím nalezenou chybu v používaném protokolu. Server tak instruoval připojené instance RETADUP malwaru k sebedestrukci. Do akce byla zapojena také FBI, neboť některé části infrastruktury botnetu byly v USA. FBI tyto servery vypnula 8. června a tím tvůrce botnetu kompletně odstřihla od možnosti jednotlivé boty ovládat.

Malware RETADUP byl vytvořen v roce 2015 a primárně napadá počítače napříč Latinskou Amerikou. Jedná se o multifunkční malware pro Windows, schopný těžit kryptoměny, provádět DDoS na jiné cíle nebo získávat informace z napadených počítačů. V některých případech také šířil STOP ransomware a nástroj určený pro krádeže hesel. Technické detaily najdete v blogpostu společnosti Avast.

Atomové bitcoiny

Protože těžba kryptoměn spotřebuje velké množství elektřiny, hledají těžaři levný zdroj. A kde najít levnější přípojku než v kapse svého zaměstnavatele? Obsluha ukrajinské jaderné elektrárny Južnoukrajinsk přidala do sítě šest grafických karet Radeon RX 470 a potřebná doplňková zařízení.

Aby unikli pozornosti, stroje připojili jak do Internetu, tak do intranetu, čímž vystavili kritickou infrastrukturu nezanedbatelnému nebezpečí na několik měsíců. Securityweek.com připomíná, že se takový případ nestal poprvé – minulý rok si ruští inženýři z Federálního nukleárního centra přilepšovali, těžbu bitcoinu rozjeli přímo na jednom ze superpočítačů.

Zranitelnost zařízení Cisco s maximálním skóre CVSS

Cisco vydalo opravu na vzácnou kritickou zranitelnost (CVE-2019–12643) s maximálním CVSS hodnocením 10 bodů. Ta umožňuje útočníkovi obejít přihlášení do zařízení se systémem IOS XE. Zranitelnost sídlí v kódu, který nedůsledně provádí kontrolu v oblasti autentikace skrze REST API a útočníkovi dává možnost získat ID token přihlášeného uživatele a s jeho oprávněním vykonávat příkazy na zařízení. Dobrou zprávou však je, že ve výchozím stavu není REST API aktivováno a musí být zvlášť nainstalováno.

CamScanner – aplikace s přidanou hodnotou

Aplikace CamScanner, sloužící k vytváření PDF souborů, umožňuje útočníkům získat vzdálený přístup k zařízení s Androidem. Aplikace měla více než 100 milionů stažení v obchodě Google Play. Bezpečnostní pracovníci zjistili, že CamScanner obsahuje modul Trojan Dropper, který umožňuje vzdálený přístup k ovládání telefonu.

Modul ovšem není uložen v samotném kódu aplikace, ale je součástí reklamní knihovny třetí strany. Společnost Google okamžitě po zjištění incidentu odstranila bezplatnou verzi aplikace z obchodu. Vzhledem k tomu, že placená verze neobsahuje reklamy, tak je stále možné ji stáhnout a bezpečně používat.

Imperva upozornila zákazníky na únik dat

Přední poskytovatel internetových firewallových služeb Imperva v úterý upozornila zákazníky na nedávný bezpečnostní incident související se zveřejněním citlivých informací některých uživatelů Incapsula (cloudové aplikace). Zatímco se incident stále vyšetřuje společnost informovala a přiznala prozrazení e-mailových adres, hašů osolených hesel, API klíčů a SSL certifikátů.

V souvislostí s daným incidentem vyzvala společnost všechny své zákazníky, aby podnikli několik kroků, které by mohly pomoci zmírnit hrozbu související se zveřejněním dat. Doporučuje například změnu hesel pro uživatelské účty u Incapsuly, umožnění vícefaktorové autentizace, opětovné nastavení API klíčů a generování/nahrávání nových SSL certifikátů.

Přibývá útoků ransomwarů na americká města

Před několika dny byly v rámci dobře koordinovaného kyberútoku hacknuty a využity k vydírání počítačové systémy ve 22 malých texaských městech. Ransomwarové incidenty jsou další připomínkou časté neschopnosti měst plně se bránit v kyberprostoru. V letošním roce byly ransomwarem zasaženy desítky dalších amerických měst, například Albany, N.Y., Greenville, N.C., Baltimore a další tři města na Floridě.

Ze studie z května 2019 navíc vyplývá, že od roku 2013 došlo k více než 169 případům infikování státních vlád a místních samospráv ransomwarem. Podle bezpečnostní firmy Check Point je důvod, proč v roce 2019 počet ransomwarových útoků na americká města roste. Jednoduše řečeno došlo k posunu obchodního modelu spojeného s ransomwarem, který je nyní zaměřený na více hráčů a fází.

Studie poukazuje na mizivou důvěru v bezpečnost IT

Pouze čtvrtina (25 %) manažerů v regionu Evropy, Blízkého východu a Afriky (EMEA) má důvěru v bezpečnost IT. To ukázala nová studie, kterou nechala zpracovat společnost VMware. Tři čtvrtiny (76 %) manažerů a pracovníků v bezpečnosti IT se domnívají, že bezpečnostní řešení v jejich podnicích jsou zastaralá, ačkoli 42 % dotázaných uvádí, že v loňském roce pořídili nové bezpečnostní nástroje jako opatření proti potenciálním bezpečnostním problémům.

Více než polovina respondentů (54 %) plánuje navýšit investice do detekce a odhalování útoků a téměř třetina (29 %) udává, že jejich podnik má nainstalováno 26 nebo více bezpečnostních produktů.

Ve zkratce

- Prohlížeče versus Kazachstán

- Jeden ze čtyř zaměstnanců by ukradl firemní data kvůli budoucí práci

- Časová osa útoku na Ashley Madison

- Minimálně dva roky byla nepovšimnuta kampaň, která pomocí 14 zranitelností napadala iPhony

- Nová varianta trojana Trickbot

- Apple se omluvil za poslouchání rozhovorů se Siri

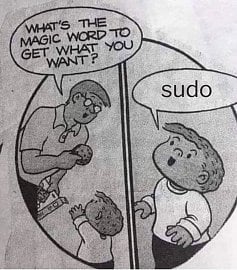

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…