Kocoura Apache (Tomcat) ohrožuje Strašidelná kočka

Co se dozvíte v článku

Ve čtvrtek 12. prosince 2019 ohlásili pracovníci čínské bezpečnostní firmy Chaitin Tech závažnou bezpečnostní chybu typu file read/inclusion ve webových serverech Apache Tomcat; pojmenovali ji GhostCat. Projevuje se tak, že vzdálený neautentizovaný útočník může číst libovolné soubory v adresářích webapp (např. konfigurační nebo zdrojové soubory), a pokud je povolen upload, může do systému nahrát nebezpečné soubory a vzdáleně spustit libovolný kód. Chyba se týká všech dosavadních verzí Apache Tomcat 6.x až 9.x; starší verze nebyly testovány. Chyba byla opravena ve verzích 9.0.31, resp. 8.5.51 a 7.0.100, které byly zveřejněny 24.2.2020. Zranitelnost má označení CVE-2020–1938.

Vzhledem k tomu, že exploity pro tuto zranitelnost jsou obecně dostupné a scanování TCP portu 8009, na kterém poslouchá zranitelný protokol AJP, probíhá v masovém měřítku, je třeba systémy Apache Tomcat updatovat co nejdříve.

Zranitelná rozšíření CMS WordPress…

Během tohoto týdne bylo odhaleno překvapivě velké množství zranitelností typu Cross-site Scripting (XSS) ve velmi rozšířených doplňcích publikačního systému CMS WordPress; jejich zneužití umožňuje útočníkům tyto systémy zcela ovládnout a zranitelnosti se už aktivně zneužívají. Jedná se o tyto doplňky:

- Flexible Checkout Fields for WooCommerce: Opravená verze je 2.3.2

- 10Web Map Builder for Google Maps: Opravená verze je 1.0.64

- Async JavaScript: Opravená verze je 2.20.02.27

- Modern Events Calendar Lite: Opravená verze je 5.1.7.

… i linuxový démon PPP

Ve čtvrtek 5. března 2020 zveřejnil americký CERT/CC informaci o zranitelnosti CVE-2020–8597 démona ppp (Point-to-Point Protocol), který slouží k navazování spojení skrze DSL, VPN a modemy dial-up. Tato zranitelnost umožňuje vzdáleným neautentizovaným útočníkům, kteří odešlou zranitelnému klientu nebo serveru ppp speciálně naformátovaný rámec EAP (Extensible Authentication Protocol), způsobit na napadeném systému přetečení vyrovnávací paměti a spustit libovolný kód. Systém je zranitelný i v případě, že na něm není nakonfigurována nebo povolena podpora EAP. – Tuto zranitelnost obsahují verze pppd 2.4.2 – 2.4.8; nové verze nebo bezpečnostní záplaty je třeba instalovat co nejdříve.

Omezte používaní doplňků prohlížečů

Brian Krebs, novinář proslulý svým bojem s počítačovým zločinem, píše o zranitelných doplňcích k prohlížeči Chrome. Jeden z nich, Page Ruler, původně nabízel možnost změřit rozměry obrázků a jiných objektů na webové stránce; nainstalovalo si ho asi 400 tisíc uživatelů. Před několika lety ho ale původní majitel prodal a nový majitel tento doplněk modifikoval tak, že teď kontroluje, zda uživatel edituje určité webové stránky jako např. WordPress nebo Joomla. Pokud zjistí, že ano, na konec editovaného souboru přidá javascriptový kód, který má za úkol zobrazovat nevyžádané reklamy.

Brian Krebs píše, že marketingové firmy mají velký zájem o koupi nebo placené užívání zavedených doplňků k prohlížečům; uvádí příklad reklamní firmy, která nabízí denní platbu až 2500 USD za každých 100 tisíc shlédnutí americkými uživateli.

Autor doporučuje:

- Důkladně si rozmyslete, zda doplněk určitě potřebujete; to se týká i doplňků k CMS WordPress, Joomla apod.

- Pokud doplněk prohlížeče najednou požaduje více oprávnění, než měla minulá verze, je to velmi podezřelé.

- Nikdy nestahujte ani neinstalujte doplněk jen proto, že vám to některý web doporučuje: „Pokud jste to nehledali, neinstalujte to!“

- „Pokud jste to nainstalovali, sledujte, zda existují novější verze!“

- „Pokud to už nepotřebujete, odinstalujte to!“

Nejvíce soukromí zajistí Brave

Douglas Leith, pracovník Trinity College v Dublinu, vypracoval výzkumnou zprávu Web Browser Privacy: What Do Browsers Say When They Phone Home?, která hodnotí 6 webových prohlížečů z hlediska zachování soukromí jejich uživatelů. Podle zprávy zachovává soukromí nejlépe prohlížeč Brave od Brendana Eicha, spoluzakladatele Mozilly a autora JavaScriptu. Ve druhé kategorii jsou prohlížeče Chrome, Firefox a Safari, a v poslední Microsoft Edge a ruský Yandex.

Zákon zakazuje nedůvěryhodná komunikační zařízení, podporuje bezpečná

Ve čtvrtek 27. února 2020 americký Senát jednohlasně schválil zákon Secure and Trusted Telecommunications Networks Act, stručně nazývaný „Rip and Replace (vytrhni a nahraď)“, který zakazuje používat federální peníze na nákup nedůvěryhodných komunikačních zařízení (např. 5G od firem Huawei a ZTE) a zároveň vyhrazuje 1 miliardu USD na podporu menších poskytovatelů telekomunikačních služeb, kteří tak budou moci nebezpečná zařízení vyřadit a nahradit je bezpečnějšími (např. od Nokie a Ericssonu). Zákon nyní čeká jen na podpis prezidenta Trumpa.

Naproti tomu v lednu britská vláda oznámila, že povolí užití zařízení 5G Huawei v periferních sítích. Evropská komise chce nechat rozhodnutí o tom, zda užívat zařízení od riskantních dodavatelů, na jednotlivých státech Evropské unie.

Ve zkratce

- Robotický vysavač Ironpie umí vysát i vaše soukromí

- Zveřejněna encyklopedie metod, jimiž se malware brání detekci

- Podvodní pracovníci indické „technické podpory“ odhaleni

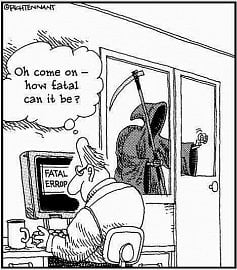

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…