CosmicBeetle nasazuje vlastní ransomware ScRansom

Zdroj hrozeb CosmicBeetle představil novou variantu ransomwaru ScRansom zaměřenou na malé a střední podniky v Evropě, Asii, Africe a Jižní Americe. Tento ransomware nahradil dříve používaný Scarab a neustále se zdokonaluje.

CosmicBeetle pravděpodobně také spolupracuje se skupinou RansomHub, protože na jednom z infikovaných zařízení byly objeveny oba typy škodlivého softwaru. Cílem útoků byly společnosti v odvětvích jako je výroba, farmacie, právo, vzdělávání, zdravotnictví, pohostinství a finance. CosmicBeetle je známý svým nástrojem Spacecolon, který byl dříve používán k šíření Scarabu. Dále bylo oznámeno, že se tento aktér pokusil vydávat za známou skupinu LockBit tím, že využíval jejich uniklé nástroje pro vytváření ransomwaru. Přesný původ skupiny však zůstává navzdory raným spekulacím o tureckém původu nejasný.

Útoky ScRansom zahrnují metody hrubé síly a zneužívání známých zranitelností (CVE-2017–0144, CVE-2020–1472, CVE-2021–42278, CVE-2021–42287, CVE-2022–42475 a CVE-2023–27532) k proniknutí do cílových systémů. CosmicBeetle používá nástroje, jako jsou Reaper a Darkside, k ukončení bezpečnostních procesů, po čemž aktivuje ScRansom, který podporuje částečné šifrování a režim mazání dat.

Spojení s RansomHub bylo potvrzeno na základě objevu jejich škodlivých programů na jednom zařízení během jednoho týdne. Dále byla zaznamenána aktivita jiné skupiny hrozeb, Cicada3301, která od července 2024 používá aktualizovanou verzi šifrovače. Byl také zaznamenán ovladač Windows s názvem POORTRY (známý také jako BURNTCIGAR), který se používá k deaktivaci bezpečnostních systémů. Tento ovladač používalo mnoho ransomwarových skupin včetně LockBit, BlackCat a RansomHub, což dokládá neustálé snahy aktérů hrozeb obejít bezpečnostní systémy.

K ochraně firemních dat je klíčové pravidelné aktualizování software, používání bezpečných hesel, monitoring síťového provozu, pravidelné zálohování a školení zaměstnanců.

Nová metoda získávání dat pomocí „mluvících“ pixelů

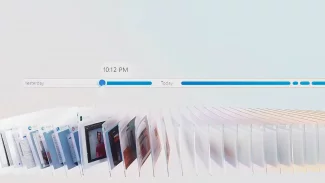

Byl objeven zajímavý útok postranním kanálem, který umožňuje získat data ze stanice odpojené od jakékoliv sítě. Útočníkovi stačí pouze pozorně naslouchat. Malware PIXHELL z dílny Offensive Cyber Research Lab pod vedením Dr. Mordechai Guriho na univerzitě Ben Gurion v Negevu vytváří na obrazovce napadeného stroje vzorce pixelů.

Ty způsobují šumění, které vydávají cívky a kondenzátory uvnitř LCD monitorů. Malware akustické signály mění s přenášenými znaky a nedaleký mikrofon je zaznamenává. Takto přenesená zpráva je poté dekódována pomocí programu.

Výzkumníkům se podařilo zachytit zprávu na vzdálenost dvou metrů, útočník s nahrávacím zařízením tedy musí být v dosahu, na odposlouchávaném zařízení musí být potřebný malware a navíc je útok přímo vidět na obrazovce se střídajícími se vzory statického šumu.

Viditelnost útoku lze snížit při použití černých a téměř černých pixelů (RGB hodnoty od (1, 1, 1) do (15, 15, 15)), což na druhou stranu snižuje kvalitu přenosu akustických signálů. Pro zabránění tomuto útoku se doporučuje omezit fyzický přístup ke kritickým stanicím, nepoužívat na nich LCD monitory a vybavit místnost rušičkami zvuku.

Ivanti opravuje zranitelnost umožnující RCE

Společnost Ivanti provozující software pro správu a zabezpečení koncových zařízení vydala záplatu opravující zranitelnost CVE-2024–29847, kterou mohli útočníci zneužít pro vzdálené spuštění kódu. Podle společnosti Ivanti může „úspěšné zneužití této zranitelnosti útočníkům pomoci získat přístup ke zdrojovým EPM serverům,“ dále dodávají, že si nejsou vědomi žádných případů, ve kterých by se některý z jejich klientů stal obětí této zranitelnosti. Ivanti za minulé měsíce věnovala zvýšené úsilí na poli interního skenování a testování, což vedlo k většímu počtu objevených a opravených zranitelností.

Neviditelná brána k narušení dat SaaS

Shadow aplikace jsou SaaS aplikace, které jsou používány ve firmě bez vědomí nebo schválení bezpečnostního týmu. I když mohou být legální, tyto aplikace fungují mimo kontrolu IT oddělení, což z nich dělá potenciální hrozbu pro bezpečnost dat společnosti.

Jednou z hlavních hrozeb je, že Shadow aplikace mohou být instancemi již používaného softwaru… Jiným týmům aplikaci schválili, jaký může být problém u nás? Ovšem instance mimo dohled bezpečnostního týmu může postrádat potřebná bezpečnostní opatření, jako je vícefaktorová autentizace (MFA) nebo jednotné přihlášení (SSO), což zvyšuje riziko úniku dat, například zdrojového kódu.

Shadow aplikace se dělí na dva typy: samostatné aplikace a integrované aplikace. Samostatné aplikace nejsou integrovány do firemní IT infrastruktury. Fungují izolovaně a často slouží k řízení úkolů, ukládání dat nebo komunikaci. Bez kontroly mohou vést ke ztrátě citlivých informací, protože data se roztříští po nesourodých platformách.

Integrované aplikace se připojují ke schváleným systémům společnosti prostřednictvím API nebo jiných integračních bodů. Jsou obzvlášť nebezpečné, protože mohou automaticky synchronizovat data s jinými aplikacemi a prostřednictvím zranitelností v Shadow aplikacích umožnit útočníkům přístup do systémů.

Hlavní rizika používání Shadow aplikací spočívají v tom, že nejsou v souladu s firemními bezpečnostními standardy. Data mohou být ukládána nebo přenášena bez řádné ochrany, což zvyšuje riziko úniků a neoprávněného přístupu. Kromě toho mohou tyto aplikace porušovat zákonné a regulační požadavky, jako je GDPR nebo HIPAA, což vede k pokutám a ztrátě reputace. Shadow aplikace také rozšiřují prostor pro útoky tím, že otevírají nové vstupní body pro útočníky, pokud v nich nejsou implementována přísná opatření pro kontrolu přístupu.

K odhalení a správě Shadow aplikací používají firmy nástroje pro řízení bezpečnosti SaaS (SSPM). Tyto nástroje umožňují sledovat všechny aplikace, které interagují s firemními systémy prostřednictvím API, zaznamenávají přihlášení uživatelů prostřednictvím SSO a analyzují e-mailová oznámení o nových aplikacích. Některé SSPM systémy se integrují s nástroji pro bezpečnost e-mailu, aby odhalily Shadow aplikace prostřednictvím analýzy e-mailů o registraci a aktivaci. Existují také rozšíření pro prohlížeče, která sledují chování uživatelů a upozorňují na interakci s neautorizovanými aplikacemi. K ochraně firem před riziky spojenými se Shadow aplikacemi je nezbytné aktivně tyto aplikace odhalovat a řídit pomocí řešení SSPM.

Nová zranitelnost firewallů SonicWall je již zneužívána

Jednou z položek, které v minulém týdnu CISA přidala do svého katalogu známých zneužívaných zranitelností, je CVE-2024–40766 z konce srpna. Jde o kritickou zranitelnost ve firewallech SonicWall, týkající se přístupu ke správě SonicOS a podle aktualizovaných informací i lokálním SSLVPN účtům (viz BleepingComputer). Právě kvůli tomu, že v nedávných aktivitách útočníků okolo Akira ransomware lze pozorovat kompromitaci lokálních SSLVPN účtů bez nastavené vícefaktorové autentizace (MFA) na zranitelných verzích SonicOS, upozorňují odborníci z Arctic Wolf na aktivní zneužívání této zranitelnosti.

S podobným, trochu zdrženlivějším názorem přišli i v Rapid7. Varování o možné exploitaci se objevilo i v oficiální zprávě od SonicWall spolu s doporučením co nejdříve aktualizovat firmware, omezit přístup ke správě SonicOS a k SSLVPN, změnit hesla lokálních účtů a nastavit MFA pro všechny účty SSLVPN.

Botnet Quad7 se zaměřil na nová zařízení

Botnet Quad7 se neustále vyvíjí a kromě dříve napadených TP-Link routerů nyní útočí také na Zyxel VPN zařízení, Ruckus Wi-Fi routery a Axentra servery, další varianty botnetu napadají ASUS routery. Podle nové zprávy od Sekoia botnet rozšiřuje své aktivity. Nastavuje nové servery, využívá nové techniky jako jsou backdoory a reverzní shell, a snaží se být nenápadnější.

K útokům využívá zranitelnosti v zařízeních, slabá výchozí hesla a otevřené porty. Ačkoli přesné cíle botnetu nejsou jasné, předpokládá se, že může být používán pro útoky na VPN, Telnet, SSH a účty Microsoft 365.

Návrh na zastavení vyšetřování používání spyware Pegasus v Polsku

V Polsku hrozí, že bude zastaveno vyšetřování používání spyware Pegasus bývalou vládou. Nová vláda pod vedením Donalda Tuska slíbila, že bude vyšetřeno využívání spyware Pegasus, který mezi lety 2017 a 2022 sledoval více než 600 osob. Včetně vládních oponentů. Pro toto vyšetřování byla vytvořena speciální vládní komise.

Ústavní tribunál však nyní rozhodl, že vyšetřování je neústavní a musí být zastaveno. Magdalena Sroka, předsedkyně komise, toto rozhodnutí odmítá a tvrdí, že je neplatné kvůli nelegálnímu jmenování soudce a vlivu bývalé vlády.

Ve zkratce

- Nové modely AI zlepšují přesnost odpovědí pomocí reálných dat

- Byl publikován Global Cybersecurity Index

- Byl zahájen devátý ročník Národní soutěže v kybernetické bezpečnosti pro žáky a studenty

- Hackeři skryli malware do úlohy na GitHubu

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…