Útok na karty pomocí EXIF

Analytici společnosti Malwarebytes objevili v e-shopu běžícím na WordPressu s pluginem WooCommerce zajímavý způsob práce s platebními údaji zákazníků. Jedná se pravděpodobně o výsledek originálního tvůrčího přístupu skupiny, známé jako Magecart Group 9. Této skupině jsou připisovány i další skimmovací útoky na webových stránkách.

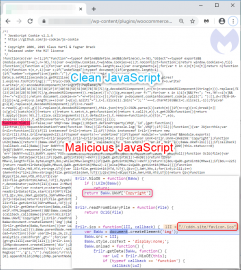

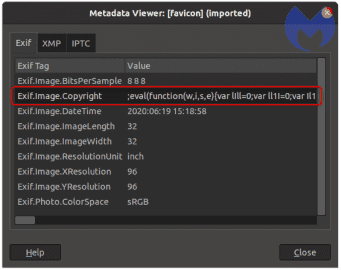

V nově objeveném případě byla využita EXIF data obrázku k ukrytí skimmovacího kódu, který byl následně spuštěn a postaral se o naplnění smyslu své existence. Útočník k existujícímu skriptu na webu obchodníka přilepil kousek kódu, který ze stránek cddn[.]site/favicon.ico stáhl favicon a následně z položky metadat obrázku, označené jako „Copyright” vytáhl obfuskovaný JavaScript, který pak ze vstupních polí webu vyčetl informace o plátci, jeho fakturační adrese nebo o jeho platební kartě.

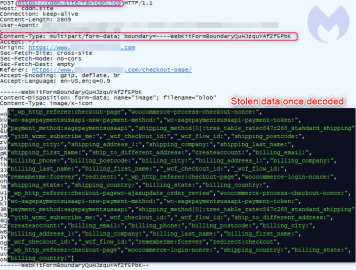

Získaná data byla pak odeslána metodou POST zpět na server. Nejdříve byla zakódována s pomocí Base64, získaný řetězec byl ještě pozměněn metodou reverse a vše bylo pak odesláno, skryto ve formě obrázku, na server cddn.site.

Více informací včetně IoC lze najít na této adrese.

Kalifornská univerzita obětí ransomwaru

Kalifornská univerzita v San Franciscu se stala obětí ransomwaru Útočníci nejprve požadovali částku tři miliony dolarů, ale univerzitě se podařilo částku usmlouvat na 1,15 milionu dolarů, kterou za obnovení svých dat skutečně zaplatila.

Úhradu výkupného v tak vysoké částce vysvětluje univerzita nutností obnovit důležitá data v probíhajících výzkumech. Jan Op Gen Oorth z Europolu, který provozuje iniciativu No More Ransom, ale připomíná, aby lidé pokud možno neplatili výkupné, protože tím přímo podporují útočníky v nelegálních činnostech. Problém s ransomwarem údajně řeší i společnost Xerox.

Útoky typu ransomware rostou, máte zavedený nouzový plán?

Celých 39 % organizací buď nemá žádný havarijní plán pro kyberútoky, nebo o něm neví. Za posledních 12 měsíců však ransomware útoků přibývá. Kybernetické útoky a narušení dat mohou mít pro organizace vážné následky. Může jít například o finanční škody nebo o pověst podniku.

Útoky typu ransomware, které se snaží zašifrovat data oběti a požadovat výkupné za její obnovení, jsou stále běžnější. Útoky tohoto typu jsou dnes velmi rozšířené a zároveň umocněné současným trendem práce z domova. Odhaduje se, že dosud největší útok na ransomware – WannaCry – ovlivnil více než 200 000 počítačů ve 150 samostatných zemích.

Nový ransomware ThiefQuest pro macOS

Tento týden došlo bezpečnostními výzkumníky k odhalení nového ransomwaru (přezdívaný ThiefQuest), který cílí výhradně na uživatele operačního systému macOS (podobně jako KeRanger a Patcher v minulosti). Maskuje se jako program Apple's CrashReported nebo Google Software Update a je přibalen k legitimním aplikacím, které jsou pirátsky šířeny skrze torrenty (např. Little Snitch, Mixed In Key 8 a Ableton Live).

Mimo samotné šifrování dat funguje také jako keylogger, obsahuje reverzní shell pro kontrolu počítače utočníkem a umí ukrást data ke kryptoměnovým peněženkám. Výkupné požaduje ve výši 50 dolarů, nicméně podle výzkumníků malware neimplementuje žádný systém sledování plateb a zřejmě tak nebude možné data dešifrovat a uživatelé by měli považovat data za nenávratně ztracená.

Závažná chyba v Cisco přepínačích typu Small Busines a Managed Switches

V přepínačích je chyba v generování ID relace používaného při komunikaci s administrátorským rozhraním přepínačů. ID relace mají velmi nízkou entropii, takže je možné je útokem hrubou silou odhadnout a získat tak přístup k rozhraní s právy administrátora.

Zranitelné jsou následující produkty:

250 Series Smart Switches

350 Series Managed Switches

350X Series Stackable Managed Switches

550X Series Stackable Managed Switches

Small Business 200 Series Smart Switches

Small Business 300 Series Managed Switches

Small Business 500 Series Stackable Managed Switches

Zranitelnost je odstraněna ve firmwaru verze 2.5.5.47 pro následující přepínače:

250 Series Smart Switches

350 Series Managed Switches

350X Series Stackable Managed Switches

550X Series Stackable Managed Switches

Na dále uvedené přepínače, které již nejsou podporovány, oprava vydána nebude:

Small Business 200 Series Smart Switches

Small Business 300 Series Managed Switches

Small Business 500 Series Stackable Managed Switches

Další analýza uniklých hesel

Turecký student Ata Hakçıl analyzoval více než miliardu uniklých hesel, která získal ze zveřejněných snadno dostupných dumpů. Výsledky analýz jsou dostupné jako statistiky, které například ukazují, že z miliardy hesel je jenom 169 milionů unikátních a sedmmilionkrát se vyskytlo heslo 123456.

Najdete zde i mysteriózní hesla, jejichž původ Ata nedovede vysvětlit a jsou k dispozici i národní slovníky, které student sestavil z hesel uniklých ze serverů s odpovídajícími národními doménami. Najdete zde slovenský, maďarský i litevský slovník. Český ale ne. Že by byly servery v doméně .cz tak dobře zabezpečené?

Kritické zranitelnosti v Apache Guacamole

Apache Guacamole je populární aplikace pro řízení vzdálené plochy, která se využívá při správě strojů s operačním systémem Windows a Linux. Výzkum odhalil několik kritických reverzních zranitelností RDP, které byly nahlášeny začátkem minulého roku po vydání verze 2.0.0-rc4. Zranitelnost s označením CVE-2020–9497 nesprávně ověřuje získaná data v rámci statického virtuálního kanálu. Pokud se tedy uživatel přihlásí na kompromitovaný RDP server, může útočník získat informace uložené v paměti.

Druhá zranitelnost CVE-2020–9498, nesprávně zpracovává ukazatele zapojené do zpracování dat přijaté pomocí kanálu RDP. V případě uživatelského připojení na kompromitovaný server RDP, by speciálně vytvořený datový řetězec, mohl způsobit poškození paměti, což by případně způsobilo spuštění libovolného kódu s oprávněními probíhajícího procesu. V případě využití obou zranitelností by mohl útočník převzít správu nad kompromitovaným strojem.

Facebook opět přitvrdí v boji proti dezinformacím

Ke kyberbezpečnosti a počítačové gramotnosti má velmi blízko v našem školním systému prakticky neznámá mediální výchova. Pokud konvenuje jejich názoru, mnozí čtenáři se zřídka zajímají, kdo senzační článek psal, kdo z něho má užitek a zda si ho nevycucal z prstu, pokud vůbec dočtou za titulek. Poplašné zprávy a zprávy jitřící negativní emoce se šíří sítí rychleji.

Malou stěnu proti vichru z větrných mlýnů je na Facebooku nově ohlášená funkcionalita, která upozorní, když se uživatel chystá sdílet příspěvek nebo zprávu starší tři měsíce. Taková zpráva, vytržena z kontextu a zaměněna za aktuální dění, může strhnout falešnou lavinu pravých emocí. Po měsíc starém ohlášení spolupráce českého Facebooku a webu demagog.cz je to další dobrá zpráva.

Ve zkratce

- Plocha pro útoky na zdravotnictví se zvětšuje

- USA považují Huawei a ZTE za hrozbu pro národní bezpečnost

- Microsoft vydal dvě mimořádné záplaty pro Windows

- Proč se máte bát útoků týkajících se DNS?

- Netgear záplatuje chybu týkající se 79 produktů

Pro pobavení

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…