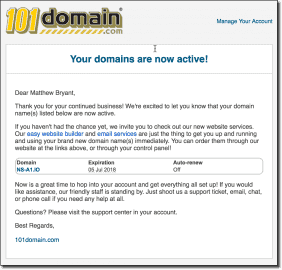

Snažili jste se někdy ukrást doménu? A proč krást jenom jednu, když můžete získat celou TLD? Kalifornskému výzkumníkovi Matthewu Bryantovi se to předminulý pátek podařilo jen tak mimochodem. Zkoumal ve svém vykreslovacím nástroji DNS delegaci různých TLD, když si všiml, že nameservery domény .io jsou volné k registraci. Nejdřív nevěřil vlastním očím, pak však za 90 dolarů zakoupil doménu autoritativního serveru ns-a1.io.

Investice se vyplatila a brzy začaly chodit stovky dotazů. Když Matthew ověřil, že jeho stroj se stal autoritativním nameserverem, začal se zajímat, koho může kontaktovat, aby anabázi řešil. Oficiální e-mail z kontaktního adresáře IANA administrator@nic.io právě ten rok neexistoval, tak pro jistotu skoupil ještě další tři autoritativní nameservery ze sedmi, aby je nikdo nezneužil. Potom se Matthew snažil dopátrat, koho by únos TLD mohl zajímat. Nakonec se mu to povedlo a hned další den byla chyba opravena. Nutno říct, že koncovka .IO nepatří k žádným no-name TLD. Národní koncovka Britského indooceánského území se pro podobnost s vžitou zkratkou pro vstup/výstup (input/output) stala velmi populární mezi technicky zaměřenými stránkami. Můžeme se jen domnívat, jaká neplecha by šla vymyslet, kdyby měl někdo z dráhy zločinu moc nad směrováním tří set tisíc .io domén. Kdyby na sebe Matthew neupozorňoval, kdoví, jak dlouho by plně ovládal nadpoloviční většinu DNS provozu. Být na dráze zločinu, mohl by si například vybrat pár hojně navštěvovaných webů a zkusit je nasměrovat na phishingové stránky, na nichž by snadno zřídil https.

Naše postřehy

V minulém týdnu přišla agentura Bloomberg s informací, že společnost Kaspersky Lab spolupracovala s FSB (ruská zpravodajská služba). Americký úřad General Services Administration (GSA nebo chcete-li Všeobecná správa služeb) poté odebrala Kaspersky Lab ze seznamu schválených dodavatelů pro americké vládní agentury. Společnost se již k obvinění vyjádřila a tvrdí, že nemá žádné vazby na jakoukoliv vládu a dostala se do pouhé politické přestřelky, nicméně e-maily z roku 2009, které má Bloomberg údajně k dipozici, říkají něco jiného. To ale nic nemění na faktu, že GSA prohlásilo, že ke svému kroku dospělo po „prozkoumání a důkladném zvážení“.

Malware CopyCat je ve více než 14 milionech zařízení. Zaměřený je hlavně na Android, kde generuje a krade příjmy z reklam. Hackeři si tak vydělali přibližně 1,5 milionů dolarů z falešných reklam. I přes to, že CopyCat je zaměřený hlavně na jihovýchodní Asii, tak se objevuje u více než 280 tisíců uživatelů Androidu v USA. CopyCat umožňuje útočníkům získat plnou kontrolu nad zařízením, poté injektuje vlastní kód do “Zygote” (démon zodpovědný za spouštění aplikací v operačním systému). Když útočník nahradí odkazující ID svým vlastním, získá tak příjmy za instalace podvodných aplikací. Malware také způsobuje vyskakování podvodných reklam na zařízení. To by mohlo být první poznávací znamení pro majitele nakažených Androidů, kteří by si měli nechat zkontrolovat svůj mobil.

LeakerLocker je inovativní ransomware pro Android, který místo šifrování souborů nebo vyhrožování policií kreativně využívá možných kostlivců, které za námi náš digitální život zanechává. Za tímto účelem se usídlí v našem mobilním telefonu a začne potichu sbírat naše osobní fotky, zprávy a historii prohlížeče. Potom zamkne obrazovku a zobrazí výzvu k zaplacení 50 dolarů. Pokud nezaplatíte do 72 hodin, slibuje, že všechna vaše osobní data rozešle všem vašim kontaktům. Podle odborníků ze společnosti McAfee to však není tak horké a ačkoliv ransomware tvrdí, že si pořídil zálohu všech vašich citlivých dat, tak se prý spíše bude jednat jen o určitý omezený rozsah dat. LeakerLocker je prý schopen dostat se k e-mailovým adresám oběti, náhodným kontaktům, historii prohlížeče Chrome, některým SMS nebo pořídit fotky pomocí foťáku. I tak je to další nepříjemný způsob, jak vydírat uživatele a lze nejspíš očekávat, že schopnější kousky budou brzy následovat.

Ve zkratce

50 tisíc stanic je stále ohroženo EternalBlue útoky

I útočník chce pohodlí, SQL injection útoky ze smartphonu

Infra port při krádežích z bankomatů

Zranitelnost Kerberosu odhalena po více než 20 letech

Spamová kampaň lákající na falešné profily atraktivních dívek

Je libo malware nebo phishing na míru?

Pro pobavení

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET.