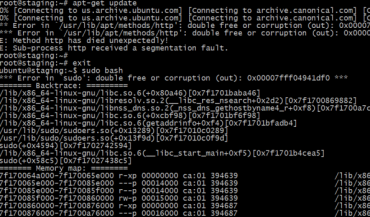

Vysoce kritická chyba byla objevena vývojáři Googlu a RedHatu v klíčové komponentě všech linuxových distribucí a to v knihovně glibc (GNU C Library). Tuto knihovnu používají navíc i desítky tisíc aplikací a zařízení, které jsou tímto také v ohrožení. Pouhým kliknutím na odkaz nebo síťovou komunikací je možné spustit vzdáleně kód, tím nainstalovat malware a plně ovládnout daný stroj a data na něm. Chyba je velmi podobná GHOST zranitelnosti (CVE-2015–0235), která se objevila asi před rokem a útočníkovi také umožňovala vzdálené spuštění kódu.

Nová buffer overflow chyba (CVE-2015–7547) se vyskytuje v komponentě starající se o DNS dotazy. Funkce “getaddrinfo()” se snaží přeložit doménový záznam na IP adresu, a právě když je tato funkce volána, může dojít k přetečení a spuštění kódu. Jedná se o odpověď na DNS dotaz, který se funkci vrátí a je větší než 1024 bajtů (u TCP), či 512 bajtů v případě UDP. Upravením DNS odpovědi na cestě, nebo vytvořením upraveného DNS záznamu, je tak možné chybu zneužít. Pokud by vás zajímaly detaily, zde je proof of concept kód.

Chyba se týká glibc od verze 2.9 (vydaná v roce 2008) dál a postihuje tak téměř všechny dnes podporované linuxové systémy. Potvrzené zranitelné aplikace jsou OpenSSH, curl, sudo (!), wget, většina bitcoin softwaru a předpokládá se, že i většina interpretů (Python, PHP, Ruby). Android postižen není, protože používá Bionic namísto glibc. Smutné je, že vývojáři glibc na tuto chybu byli upozorněni již v červenci 2015.

Dan Kaminsky tuto chybu a její souvislosti rozebírá i na svém blogu.

Patch existuje, tak raději okamžitě aktualizujte všechny vaše systémy a projděte SIEM, IPS (kvůli nestandardní DNS odpovědi) či HIPS systémy, jestli se již chybu někdo nesnažil využít.

Je dobré upozornit, že pokud byly některé vaše aplikace kompilované se staticky linkovanými knihovnami, tak aktualizace knihovny nemusí být dostatečná a dané aplikace budete muset ještě aktualizovat na opravenou verzi, či překompilovat ze zdrojových kódů.

Naše postřehy

Linux Foundation uvolnil RTOS (Real-Time Operating System) pro IoT zařízení s názvem Zephyr. Snad bude dobře přijat ostatními výrobci, kteří do teď měli uzavřené systémy plné chyb, protože Zephyr je od počátku navrhován s vysokou bezpečností. Pro zajímavost, footprint jeho nanokernelu je tak malý, že dokáže běžet na systémech s 10 kB paměti.

Nová verze bankovního trojského koně Gozi umí infikovat prohlížeč Microsoft Edge na Windows 10. Používá k tomu starší techniku pro vkládání vlastního kódu do procesu MicrosoftEdgeCP.exe. Může tak monitorovat, jaké weby navštěvujete, vkládat vlastní obsah, měnit formuláře a především pak podvrhovat informace ve vašem internetovém bankovnictví, s cílem skrývání stop a posílání peněz na jiné účty. Gozi je znám od roku 2007 a je pravděpodobně nejstarším aktivně vyvíjeným malwarem mezi bankery. Už v roce 2013 dostal schopnost rootkitu pomocí infikování MBR, aby nebylo možné ho jednoduše odstranit, a teď podporu pro Windows 10.

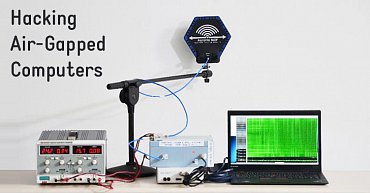

Pamatujete si na projekt PITA o kterém jsem psali před více jak půl rokem? Jedná se o soustavu radio přijímače, antény, řadiče a baterky, která je cenově dostupná, velká jako pita chleba a lze ji použít k monitorováni elektromagnetického záření počítače a tím získat šifrovací klíče. Připadně jsem pak ještě našel metodu umožňující to samé dotykem laptopu. Jak víte GnuPG již aplikovalo protiopatření, aby tento útok nebyl možný, ale jestli tohle udělaly i ostatní aplikace pracující se šifrováním, to si nemyslím. Důvod, proč o tom mluvím, je ten, že nedávno našli způsob schopný získat privátní klíče u šifrování používající eliptické křivky (ECC), které se často používají při TLS.

Apple odmítl dát FBI do rukou backdoor umožňující dostat se k datům na zamčeném iPhone. FBI se chtělo dostat k datům na mobilu jednoho z teroristů ze San Bernardina a Apple s FBI od začátku spolupracoval a navrhl jim čtyři cesty, jak se k datům dostat bez backdooru. Nejschůdnější byla dostat zařízení ke známé WiFi a ono by provedlo backup na iCloud. Ten již Apple pod soudním příkazem vydal, ale poslední se provedl 6 týdnů před útokem. Jenže někdo z agentů FBI udělal obrovskou chybu, když resetoval heslo Apple účtu a tím i automatické zálohování zařízení, protože se tím resetuje i identifikátor zařízení.

Nemocnice v Los Angeles byla donucena zaplatit přibližně 400 tisíc korun (40 bitcoinů), když se jejich počítačové systémy infikovaly ransomwarem, který zašifroval všechna data a omezil přístup k údajům o pacientech. Vzhledem k tomu, že nejrychlejší cestou k obnovení provozu bylo zaplatit výkupné, vedení nemocnice tento krok schválilo.

Ve vztahu k předchozí zprávě existuje nový ransomewar Locky, který šifruje i nenamapované síťové disky. Do počítačů se dostává pomocí podvržených emailů obsahující fakturu ve Word dokumentu. Fakturu tam nenajdete ale pomocí sociálního inženýrství zapnete makra a do počítače se vám stáhne a nainstaluje Locky. Zašifruje dokonce i vaší Bitcoin peněženku (pokud ji máte) a odstraní všechny VSS (Volume Snapshot Services) soubory, abyste díky nim nemohli některá data obnovit. Nezůstává jen u lokálních souborů a síťových disků. Pokud máte práva administrátora na další servery, či stroje, tak zašifruje vše i tam.

Padesát milionů Android uživatelů je v ohrožení díky chybě v aplikaci AirDroid. AirDroid se používá k propojení Androidu s jiným zařízením, ze kterého pak můžete posílat SMS, spouštět aplikace apod. Chybu nalezli výzkumníci Check Pointu a k jejímu zneužití stačí poslat upravenou vCard (formát pro kontaktní udaje) zprávu pomocí SMS, kterou si oběť uloží. Je pak možné spustit na zařízení vzdálený kód a dostat se tak ke všem datům na zařízení. V odkazovaném článku je i PoC.

Call for Papers

Konference Security Session vyhlašuje Call for Papers (CFP). Uvítali bychom, kdybyste se i vy podílel/a na této události přednáškou/workshopem, případně doporučením vašeho známého, který by měl chuť přednášet. Letošní ročník konference se koná v sobotu 2. dubna v Brně a mezi hlavní témata bychom rádi zařadili pokročilý malware, bezpečnost Linuxu a Windows, nové vektory útoků, zajímavosti ze světa šifrování, kontejnerové systémy, machine learning ve spojení s bezpečností, mobilní platformy, HW bezpečnost a cokoliv s tím související. V případě zájmu mě, prosím, kontaktujte na martin.cmelik(zavináč)security-session.cz

Ve zkratce

Pro pobavení

Takto si spousta programátorů představuje regulérní input validation.

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.