VENOM (Virtualized Environment Neglected Operations Manipulation) je chyba postihující virtualizované prostředí (QEMU, KVM, Xen, VirtualBox), díky které je možné vyskočit mimo prostředí virtuálního stroje (guesta) do prostředí, kde běží samotný virtualizační software ovládající ostatní stroje běžící na stejném hostu.

Chyba má označení CVE-2015–3456 a jedná se o chybu v implementaci ovladače virtuální disketové mechaniky (FDC – The Floppy Disk Controller), který emuluje disketovou mechaniku pro virtuální stroje. Chybu v kódu, který je z roku 2004, našel Jason Geffner ze společnosti CrowdStrike. Při úspěšném využití chyby je možné provést DoS útok a v nejhorším případě i spustit kód mimo virtuální stroj s právy virtuálního prostředí. Pro úspěšné využití chyby není nutné, aby měl virtuální stroj disketovou mechaniku povolenou. Vážnost chyby je podle CVSS 2.0 skóringu 7.7 (High).

Proč hledat chybu zrovna v kódu emulujícím disketovou mechaniku? Protože bude nejspíš nejméně komplexní a tak se tam bude hledat lépe. Není samozřejmě překážkou objevit podobnou chybu v emulaci jakéhokoliv jiného zařízení. V dnešní době je vše v cloudu, což si sice každý manažer vykládá jinak (často špatně), ale velice často to znamená na virtuálním prostředí a na jednom takovém hostu mohou běžet desítky až stovky virtuálních strojů plných potenciálně zajímavých dat, tak si vezměte, jak moc je to zajímavý cíl pro útočníky.

Stejně jako lze vyskočit z linuxového chrootu, či BSD jailu, tak je možné vyskočit z virtuálního prostředí, čímž se ihned dostanete až ke stovce strojů. V prostředí jako je třeba Amazon můžete na jednom takovém hostu mít u sebe virtuály Googlu, Microsoftu, Applu a jiných velkých společností. Proto je tato chyba tak nebezpečná a měla by se okamžitě opravit.

Dennis Fisher se bavil v pořadu Digital Underground broadcast o chybě VENOM s Danem Kaminským. Záznam si můžete poslechnout zde.

Naše postřehy

Adam Gowdiak (CEO polské společnosti Security Explorations) našel sedm chyb v Google App Enginu, které všechny nezávisle umožňují vyskočit z prvního sandboxu, ve kterém běží aplikace uživatelů a získat tak údaje o serverech Googlu a prostředí Javy. Technické údaje jsou zde, zde, zde a zde. Výzkumníci nezkoušeli prolomit další stupeň (a dostat se tak k OS a RPC) kvůli dohodě s Googlem.

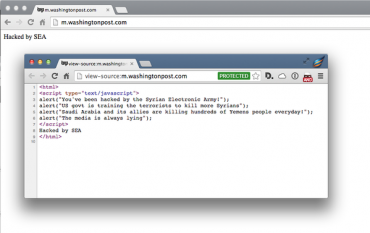

Známá skupina SEA kompromitovala mobilní část webu Washington Post. Konkrétně CDN (content delivery network) část hostovanou u Instart Logic, kde se většinou umisťuje statický obsah jako obrázky, videa apod. Cílem bylo zobrazit uživatelům mobilních zařízení zprávy o bezpráví a vraždách syrských a jemenských obyvatelů. Nutno dodat, že tak měli přístup nejen k Washington Postu, ale i k jiným webům hostujícím tamtéž statický obsah (US News, Newrelic, Business.com, Quora, …). Podle všech informací skupina SEA na žádném z nich nedistribuovala malware.

Zajímá vás kolik aktuálně stojí „hack“ Facebook či Gmail účtu? Co třeba potom NetFlixu, Twitteru, DDoS útok, hack WordPressu, serveru, počítače, čísla kreditních karet, 0day exploity, cílený útok, penetrační testování, praní peněz, upravený spyware/malware/keylogger/trojan/banker apod.? Poměrně pěkný článek je právě na téma Deep Webu a blackmarketu na webu InfoSec.

Fujitsu se se svým mobilem označeným jako Arrows NX F-04G snaží zbavit hesel a používat pro autentizaci scan oční duhovky. Nejen pro odemčení telefonu, ale přes API do všech ostatních aplikací a služeb. Nicméně nutno dodat (a zaujmout typicky český postoj nedůvěry a pochybování), že ačkoliv zadní kamera má 21 Mpix, tak přední, která se má právě k autentizaci používat, má jen 2 Mpix. Navíc telefon nebude schopen provést žádné testy živosti, tak uvidíme, jestli ho opět oklame jen trochu lepší fotografie. Jak jsme si již říkali dříve, s lepší fotografií dokážete i zkopírovat otisk prstu.

Potřebujete si s někým vyměnit důležitá data, ale protože se jedná o citlivé informace, tak se vám nejeví jako nejlepší způsob Uloz.to? Zkuste čistě webovou službu OTR.TO. Tato služba používá Off-the-Record Messaging protokol pro bezpečný a šifrovaný přenos dat a nabízí nejen přenos souborů, ale také chat, díky OTR naprostou anonymitu a kód JavaScriptu je volně stažitelný (na Githubu). Služba je zdarma a nemusíte se ani registrovat.

Jellyfish Rootkit a Demon jsou dva speciální typy PoC malwaru, který používá výjimečnou techniku pro své maskování. Neběží totiž na standardním procesoru (CPU), ale na procesoru grafické karty (GPU). Mezi hlavní výhodu patří to, že ani neexistují nástroje pro analýzu GPU rootkitů. Kód obou vzorků je volně dostupný. Zkuste si představit, kolik dalších není veřejně dostupných.

Ve zkratce

Pro pobavení

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.