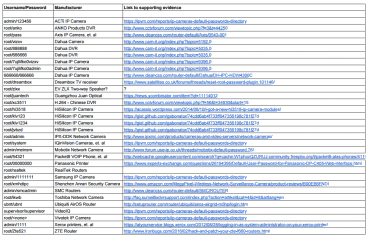

V minulých postřezích jsem si psali o rekordním DDoS útoku, který dosahoval hodnoty 1,1 Tbps a že obsahoval cca 145 tisíc IoT zařízení. Převážně se jednalo o kamery a DVR a poté se na internetu i objevil seznam výchozích hesel, který stačil k ovládnutí většiny z nich.

Akamai zveřejnila zprávu o tom, jak některé skupiny používají 12 let starou chybu OpenSSH k tomu, aby plně ovládly miliony IoT zařízení na internetu. Z IoT (Internet of Things), či IosT (Internet of stupid Things) se tak stane IouP (Internet of Unpatchable Things), čili zařízení, které se pravděpodobně nikdy nebudou aktualizovat a slouží jako proxy pro škodlivé akce či útoky.

Útok nazvali SSHowDowN Proxy a skupiny se specializují na NAS servery, CCTV, DVR, NVR, satelitní antény, routery, ADSL modemy apod. Výše zmíněná chyba v OpenSSH je z roku 2004 (CVE-2004–1653) a opravena byla začátkem roku 2005. Akamai předpokládá, že pomocí SSHowDowN jsou napadeny dva miliony zařízení.

Jen částečně se těmto problémům můžete vyhnout tím, že přestanete kupovat IoT na Alibabě a DealExtremu a budete preferovat alespoň trochu známé firmy, kde je alespoň malá šance, že budou vydávat případné opravy. Tím, že nebudete vašemu termostatu či zásuvce dávat veřejnou IP adresu (mají používat call-home funkci), úplně vypnete administraci z internetu a veškeré služby, které by směrem do internetu měly poslouchat, zablokujete. Dost také pomáhá, pokud si předem přečtete, co na daném zařízení běží za systém. Když už ne na stránkách výrobce, tak z jiných zdrojů. Pokud na vašem WiFi routeru běží např. fork OpenWRT a podle historie je vidět, že několikrát za rok se uvolňují aktualizace, tak můžete být poměrně klidní. Dále existuje několik distribucí, či prostředí pro IoT zařízení, jako Zephyr, Ubuntu Snappy, Google Brillo, Windows 10 IoT či RIOT. Pokud výrobce HW zmíní některou z nich, tak pravděpodobně pochopil, že nemá smysl se starat o bezpečnostní chyby firmware/OS a že je rozumnější soustředit se na výsledný produkt. I tak ale zkontrolujte frekvenci aktualizací.

Naše postřehy

Na DNS záznamy populární služby BlockChain.Info byl veden cílený útok a ze serverů CloudFlare byly přesměrovány na levný webhosting. Zřejmě se podařilo změnit SOA záznamy u registrátora domény a tím způsobit nedostupnost služeb. Postižených bylo přibližně 8 milionů uživatelů, protože jejich Bitcoin peněženka patří mezi nejpopulárnější.

Před rokem jsme v postřezích psali o způsobu, jak NSA dokázala dešifrovat trilióny VPN, HTTPS, SSH, či SMTPS spojení. Problémem bylo nedodržení všech postupů při implementaci protokolu Diffie-Hellman, kdy se používaly známé skupiny prvočísel. Výzkumníkům se nyní povedlo tento postup replikovat. Trvalo jim to dva měsíce a na problému pracovalo 3 000 procesorů, ale nakonec dokázali dešifrovat 1024bitový privátní klíč. S 2048bitovým klíčem je problém 16milionkrát složitější a trval by několik let.

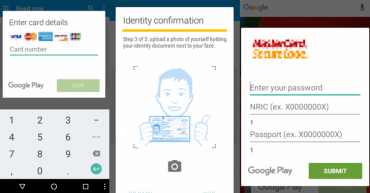

Trojan Acecard šířící se na platformě Android se snaží od lidí získat nejen bankovní údaje, ale požaduje také selfie fotografii, na které před sebou držíte občanský průkaz. Tím pak mají útočníci dostatek k informací k tomu, aby provedli ilegální transakce, či ovládli vaše internetové účty.

Na webu Kaspersky se objevil pěkný článek zmiňující pět mýtu o machine learningu ve spojení s kyberbezpečností. Já bych jen doplnil/upozornil, že machine learning je nyní buzz slovem a všichni výrobci bezpečnostních technologií ho velice rádi používají, protože to zní jako něco z budoucnosti, co pomůže vytvořit první AI (resp. AGI). Dnešní ANI umí řídít auta, rozumí tomu co říkáte (Siri, Cortana, Viv [YT], …), rozeznává tváře, umí řídit drony a diagnostikovat stav/nemoc pacienta (lépe než doktor). Ačkoliv bezpečností řešení společnosti používá jen statistickou, sekvenční, či heat-map analýzu, tak se nebojí tomu říkat machine learning a za „inovativní technologii“ požadovat miliony dolarů. Ptejte se jich jak přesně jejich ML technologie funguje, jaký používá feature learning pro trénování agenta a jaký typ neuronových sítí. Spousta lidí se nechá opít rohlíkem a spousta společností lže.

Microsoft uvolnil security patch bundle opravující 10 chyb, z toho pět zero-day se aktivně využívá na internetu (MS16–118, MS16–119, MS16–120, MS16–121 a MS16–126). Patch bundle je nový a kontroverzní způsob šíření bezpečnostních aktualizací, kdy je nainstalujete buď všechny, nebo žádnou a nemáte již možnost vybrat jen některé. Co se týče bezpečnostních aktualizací, tak uživatelé/admini by neměli mít možnost si vybírat. Pokud je riziko reálné, tak se musí daný produkt opravit, jinak tím ohrožují i ostatní.

Kvůli chybě v systemd dokáží lokální uživatelé na Linuxu způsobit DoS útok. Stačí k tomu tento příkaz (případně ve smyčce):

NOTIFY_SOCKET=/run/systemd/notify systemd-notify ""

O systemd je seriál zde na Rootu. Z bezpečnostního hlediska je to nebezpečná a komplexní služba, která nenásleduje bezpečnostní praktiky psaní kódu (privilege separation, fail-safe design, …). Benefity jsou popsány zde.