Výzkumníci společnosti Doctor Web zaznamenali na konci minulého roku rostoucí aktivitu malware programů napadajících Linux. Tento týden zjistili, že počet stanic nakažených trojanem s označením Linux.Proxy.10 dosahuje již několika tisíc. Co trojan dělá? Otevře proxy server založený na freeware kódu Satanic Socks Server, a tím umožní útočníkovi se do stroje kdykoli přihlásit. Kuriózní na tom je, že útočníci používají trojan zřejmě hlavně k tomu, aby zůstali anonymní během vlastní trestné činnosti, kterou pak páchají z vašeho počítače.

Při dobývání stroje není trojan sám nikterak nápaditý. Dostane se jen do takových zařízení, která nemají změněna výchozí nastavení nebo jsou již infikována jiným malwarem. Následně vytvoří zadní vrátka – uživatele „mother” a s heslem „fucker”. IP adresy oběti a port, který si trojan zvolil, společně s uživatelským jménem a heslem si potom útočníci ukládají na serveru.

Případ se podobá před rokem identifikovanému botnetu Moose. Ten využívá hostitele k vytváření falešných účtů na sociálních sítích. Administrátorům Linuxu se doporučuje zcela zakázat přístup na uživatele root skrz SSH a zaznamenávat vznik nových uživatelů.

Naše postřehy

Cisco WebEx rozšíření pro prohlížeče umožňuje vzdálené spuštění kódu. K jeho spuštění bohužel stačí, aby v URL byl řetězec „cwcsf-nativemsg-iframe-43c85c0d-d633-af5e-c056–32dc7efc570b.html”. Taková URL navíc může být součástí iframu, což snižuje šanci, že by uživatel zaznamenal cokoliv neobvyklého. Vývojáři Google a Mozilla zatím odebrali WebEx z nabídky dostupných rozšíření a čekají na záplatu, která problém skutečně vyřeší. Mozilla navíc poukazuje na chybějící ochranu HTTP Strict Transport Security (HSTS) a Content Security Policy (CSP) na webu webex.com.

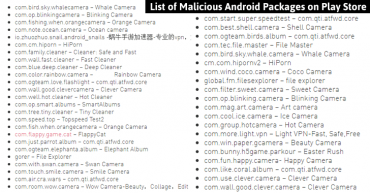

Malware HummingBad se vrací. Nová varianta byla pojmenována HummingWhale. Fanoušci kvalitního malwaru si ji mohli opatřit spolu s více než dvaceti různými aplikacemi přímo v Google Play. Samotný HummingWhale umožňuje stahovat a spouštět další aplikace. Tyto aplikace se však umí, s využitím pluginu DroidPlugin, spouštět virtualizovaně bez nutnosti instalace. C&C server tedy nejdříve poskytne nainstalovanému malwaru falešné reklamy a aplikaci, ty jsou pak zobrazeny uživateli. Jakmile uživatel zavře reklamu, aplikace, která byla stažena malwarem, je nahrána do virtuálního stroje a spuštěna, jako by se jednalo o normální program. Výhodou tohoto přístupu je spuštění aplikace bez nutnosti zvyšovat oprávnění a umožňuje vyhnout se ochraně. HummingWhale také umí skrývat původní aplikace nebo zvyšovat svou reputaci na Google Play.

Chyba v systemd v228 v /src/basic/fs-util.c způsobila možný zápis do SUID souborů, které se vytvářejí při použití časovačů v systemd. To umožňuje lokálním útočníkům eskalovat svoje práva na práva uživatele root. Chyba je opravena v systemd v229.

Ve městě Hobart v Tasmánii se 16. až 20. ledna uskutečnila konference o Linuxu, svobodném a open-source softwaru. Zazněly na ní hned dvě zajímavé prezentace. Co dělat, když si do laptopu koupíte neoriginální náhradní baterii a zjistíte, že se vůbec nenabíjí? Matthew Chapman odchytil komunikaci baterie přes logický analyzér. Zjistil, že existuje autentizace, na kterou baterie neodpovídá. Aby se baterie začala nabíjet, odstranil část, která baterii autentizuje ve firmware embedded controlleru.

Pokud raději čtete, než se díváte na videa, Matthew napsal sérii článků na svém blogu. Druhou zajímavou prezentaci odpřednášel Hamish Coleman. Ten použil kód Matthewa Chapmana, který dokáže rozšifrovat a zašifrovat firmware embedded controller a přepočítat potřebné kontrolní součty. Hamish zreverzoval část firmware, která obsluhuje klávesnici v nástrojích Radare2, hexdump, vbindiff, hte, a binwalk. V druhé části přednášky se dozvíte o reverse engineering nástrojích pro flashování dosflash.

Pokud vás zajímá svět kyberzločinu a zároveň byste se chtěli zorientovat ve světě paragrafů, které jsou z pohledu trestního práva relevantní k této problematice, pak vás jistě zaujme nová kniha „CYBERCRIME” autora Jana Koloucha, která je nyní dostupná v Edici CZ.NIC. Kniha pojednává o působnosti práva v kyberprostoru, anonymitě uživatelů, projevech kyberkriminality, trestněprávní ochraně před kyberkriminalitou a nevyhýbá se ani ožehavému tématu počítačového pirátství.

Ve zkratce

Malware s ransomwarem již taky v Google App store

Facebook přidává fyzickou vrstvu k autentizaci

Google začne blokovat .js přílohy v Gmailu

Firefox začíná informovat uživatele o nezabezpečeném spojení přes HTTP

VPN pro Android jsou rizikem pro bezpečnost a soukromí

Apple opravil zranitelnosti v Kerneli