Nový útok proti TLS protokolu nazvaný Logjam umožňuje útočníkovi v pozici man-in-the-middle zmenšit velikost parametrů Diffie-Hellmanovy výměny klíčů na prolomitelných 512 bitů. Díky tomu může útočník číst a případně modifikovat přenášená data.

Chyba připomíná starší FREAK útok, avšak v případě útoku Logjam se jedná o chybu v samotném protokolu TLS jako takovém a nikoliv o chybu implementace. Diffieho-Hellmanova výměna klíčů je široce používaným způsobem dohody na klíči pro šifrované spojení v internetových protokolech. Jedná se o hlavní mechanismus výměny klíčů v protokolech SSH či IPsec, je také oblíbenou volbou v TLS. Mnoho serverů s TLS však stále podporuje i redukovanou sadu Diffie-Hellman parametrů z devadesátých let známou jako DHE_EXPORT, která vznikla kvůli exportním omezením v USA. Útočník v pozici MiTM tak může přinutit server a klienta k použití právě sady DHE_EXPORT. Zda je váš prohlížeč zranitelný, si můžete ověřit weakdh.org. Podle některých spekulací je možná právě tato zranitelnost chybou, která umožňovala NSA provádět útoky i na šifrovanou komunikaci.

Naše postřehy

Zranitelnost buffer overflow byla nalezena v modulu pro linuxové jádro NetUSB. Tento modul od Kcodes poskytuje USB over IP a umožňuje tak sdílet v domácích sítích různá USB zařízení. Najdeme ho například v routerech D-Link, Edimax, Netgear, TP-Link, ZyXEL či TrendNet, ale také v různých zařízeních v rámci Internetu věcí. Problém způsobuje nedostatečné ošetření na vstupu, a to v případě, kdy se ke službě připojí počítač s názvem delším než 64 znaků. Tehdy dojde k přetečení zásobníku a narušení paměti. Samotná zranitelnost buffer overflow může vést k DoS útoku nebo v horším případě i ke spuštění kódu. Většina zařízení bude naštěstí z povahy věci zranitelná pouze přes lokální síť. Problém je pěkně popsaný také na blog.sec-consult.com.

Operation Oil Tanker je název kampaně zaměřené na logistický sektor ropného průmyslu. Na této kampani je zajímavé, že PDF šířené v rámci této kampaně neobsahovalo žádný klasický malware. Díky tomu také tento soubor unikal pozornosti antivirových řešení. Byl to v podstatě samorozbalovací archiv obsahující spoustu legitimních nástrojů a skriptů vytvořených útočníky za účelem získávání přihlašovacích údajů a dalších citlivých informací a jejich nahrávání na FTP server. Na tomto FTP serveru bylo později nalezeno celkem 860 unikátních souborů s přihlašovacími údaji ukradenými přibližně deseti společnostem věnujícím se přepravě plynu a ropy.

Společnost Intel Security provedla průzkum mezi 19 tisíci respondenty ze 140 zemí, kterým ukázala deset různých zpráv, u nichž měli určit, zda jsou skutečné či phishingové. Pouhá tři procenta dokázala správně identifikovat všech deset zpráv, 80 procent pak špatně určilo minimálně jednu phishingovou zprávu.

Vzpomínáte si ještě na Chrise Robertse, kvůli kterému FBI společně s TSA vydala doporučení pro palubní personál dopravních letounů? Zdá se, že Roberts je docela střelec, protože dal FBI prohlášení ve kterém se přiznává, že se mu povedlo minimálně při jednom z letů zadat jednomu z motorů letadla příkaz ke zvýšení tahu, čímž vychýlil kurz letadla. Na druhou stranu, sám Roberts tvrdí, že se tento pokus odehrál pouze v simulovaném virtuálním prostředí. Je tedy možné, že si FBI něco pouze špatně vysvětlila. Každopádně letadla by si zjevně nějaké to hlubší testování zasloužila, soudě podle varování společnosti Airbus vydané kvůli havárii z 9. května tohoto roku. Při ní vojenský Airbus A400M pravděpodobně havaroval v důsledku softwarové chyby, díky které došlo k vypnutí tří ze čtyř motorů krátce po startu letadla.

FBI vyšetřuje i incident, při kterém se někdo naboural do elektronických billboardů a místo reklamy na nich zobrazoval obscénní obrázky. Jak jinak, vypadá to, že za útoky byla slabá hesla, používaná společností, která billboardy spravuje.

Pozvánky

V prostorách školícího centra Sillicon Hill na pražském Strahově se v sobotu 6. června uskuteční jednodenní přednáškový seminář zaměřený na technologie i teorii zabezpečení dat za pomoci šifrování – CryptoFest. Akce je určena všem, kteří se nebojí technologií a chtějí se dozvědět, jak bezpečně šifrovat a chránit své soukromí. Za sdružení CZ.NIC, které provozuje Národní bezpečnostní tým CSIRT.CZ, se akce zúčastní vedoucí týmu testů Petr Závodský s přednáškou „OWASP a kryptografie“. Více informací včetně programu a registračního formuláře je k dispozici na CryptoFest.cz.

Národní bezpečnostní úřad a internetový časopis Global Politics si vás dovolují pozvat na již 2. ročník konference o kybernetické bezpečnosti s názvem CyberCon Brno 2015. Konference je rozdělena na dva dny, přičemž první den bude zaměřen na příspěvky odborníků z praxe a druhý na příspěvky studentů.

Ve zkratce

- Ransomware Removal Kit zdarma

- Útočníci používají k šíření ransomware SVG soubory

- Pozor na falešnou verzi Putty

- URL spoofing v prohlížeči Safari

- Výzkumníci se obávají útoků na inzulínové pumpy

- Robot z 3D tiskárny prolomil kombinaci zámku za 30 sekund

- Průvodce světem ransomware – první část

- Apple záplatuje zranitelnosti Watch OS

- NSA plánovala hacknutí Google App store

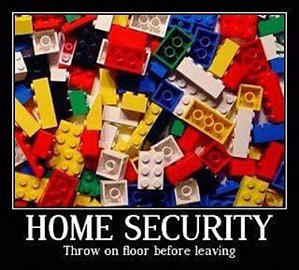

Pro pobavení

Závěr

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a redaktorů serveru Security-Portal.cz. Uvítali bychom i vaši spolupráci na tvorbě obsahu tohoto seriálu. Pokud byste nás chtěli upozornit na zajímavý článek, tak nám napište na FB stránku, případně na Twitter. Děkujeme.