Útok na Michiganskou univerzitu

Jedna z největších a nejstarších univerzit v USA se koncem srpna stala obětí kybernetického útoku. IT oddělení Michiganské univerzity se v rámci odpovědi na incident rozhodlo odpojit celý kampus od internetu a okamžitě zahájit vyšetřování. Univerzita minulý týden zveřejnila zprávu, ve které objasňuje situaci a nabízí studentům i akademickým pracovníkům, kterých se incident týká, pomocné služby ohledně neoprávněných změn na jejich „věrohodnosti“.

Do rukou útočníků se dostaly citlivé informace, jako například čísla sociálního pojištění (obdoba našeho rodného čísla), čísla dokladů a bankovních účtů. Kromě studentů a zaměstnanců byli zasaženi i účastníci výzkumů a pacienti univerzitní zdravotnické služby, jejichž záznamy ze zdravotních karet byly taktéž ukradeny. Univerzita dodnes stále pracuje s externími poskytovateli bezpečnostních služeb, aby do budoucna byla schopna chránit svá důvěrná data a lépe reagovat na incidenty.

Tímto útokem si také můžeme připomenout nedávný ransomwarový útok na brněnskou Univerzitu obrany, která dodnes s následky úniku dat bojuje.

Přes prohlížeč vám mohou „prosakovat“ data na počítačích Apple

Akademici popsali nový side-channel útok zaměřený na prohlížeč Safari běžícím na Apple silikonu. Pojmenovali ho iLeakage právě kvůli samovolnému „prosakování“ dat, které může útočník zachytit. Kromě výchozího prohlížeče Safari jsou zranitelné taktéž všechny prohlížeče, které jsou na enginu Safari WebKit postaveny.

Útok se svou podstatou velice podobá útoku postranním kanálem Spectre. V jádru se útoky tohoto typu spoléhají na časování, spotřebu energie nebo jiné signály, které počítač zpracovává a emituje mimo rámec aplikace a které mohou být zachyceny útočníkem. V tomto konkrétním případě se chyba vyskytuje v architektuře ARM procesorů řady A a M společnosti Apple.

Za pomoci metody spekulativního vykonávání může systém využít zbytek času procesního cyklu pro provedení instrukcí v nestandardním pořadí. Běžně to má za následek mírné zvýšení výpočetního výkonu v případě, kdy procesor správně předpoví nadcházející instrukce. V případě, kdy systém určí nadcházející (spekulativní) instrukci špatně, zůstává tato opuštěna a v keši zanechá stopy po chybném výpočtu.

Útočnici tedy procesoru „podstrčí“ data, která budou vždy zpracována chybně. Díky chování programu, ve kterém běží jak standardní instrukce, tak spekulativní chybné, dokáže útočník vyčíst jednotlivé stavy v procesorové keši a vytvoří tak out-of-band vypsání adresního prostoru přiděleného programu Safari.

Akademici na stránkách útoku iLeakage demonstrovali, jak lze útok využít pro získání různých dat z prohlížeče. Zároveň ale uklidňují, že útok je velmi náročný na provedení a že se velmi pravděpodobně díky tomu příliš nerozšíří.

Google Chrome začne skrývat skutečné IP adresy uživatelů

Společnost Google se ve svém prohlížeči Chrome chystá testovat funkci IP protection, která má zvýšit soukromí uživatelů maskováním jejich IP adres pomocí proxy serverů. Cílem funkce je řešit potenciální zneužití IP adres ke sledování uživatelů a zároveň zachovat základní webové funkce. Navrhovaná funkce směruje provoz třetích stran z určitých domén přes proxy servery, aby IP adresy uživatelů nebyly pro tyto domény viditelné.

Zpočátku bude tato funkce volitelná a postupně zaváděná s ohledem na regionální aspekty, což uživatelům umožní kontrolovat své soukromí. Ve „fázi 0“ bude Google pro uživatele přihlášené do prohlížeče Google Chrome s IP adresami v USA proxy serverem odesílat požadavky na své vlastní domény, aby otestoval infrastrukturu systému.

V budoucích fázích plánuje společnost zavést systém dvoufázovou proxy a bude uživatelům přidělovat IP adresy, které budou představovat hrubou polohu pro služby GeoIP. Podle vyjádření bezpečnostní komunity mohou existovat potenciální bezpečnostní problémy této funkce. Například ztížení blokování DDoS útoků bezpečnostními mechanismy nebo že případná kompromitace proxy serveru umožní útočníkům manipulovat s provozem. Google tedy zvažuje doplnění funkce ověřování uživatelů a zavedení omezení rychlosti pro ochranu proti DDoS.

Lov na chyby se vyplatí

Společnost HackerOne, která provozuje přední platformu v oblasti programů bug bounty, v nedávno vydané zprávě oznámila, že od svého založení překonala hranici 300 milionů dolarů vyplacených etickým hackerům a výzkumníkům za nalezené zranitelnosti. Ve své zprávě prozrazuje, že třicet hackerů si svou aktivitou vydělalo více než milion dolarů, přičemž jeden z nich stanovil rekordní částku přesahující čtyři miliony dolarů.

Zpráva také vzpomíná, že doba, kterou organizace potřebují k vyřešení nahlášených chyb se snížila o 28 %, dále že mediánová odměna za nalezení zranitelnosti je 500 dolarů a také, že generativní umělá inteligence má v oblasti etického hackingu stále větší vliv.

Zpráva dále zdůrazňuje dominanci kryptografických a blockchainových subjektů, které nabízejí nejvyšší odměny, přičemž největší vyplacená odměna činí 100 050 dolarů. U kritických zranitelností činí průměrná výplata 3 700 dolarů a v 90. percentilu se vyšplhá na 12 000 dolarů. Zpráva společnosti HackerOne také zkoumá výše zmíněné využívání generativní umělé inteligence, kterou více než polovina etických hackerů používá ke zlepšení své práce.

Dokument zaznamenává rozdílné názory v rámci komunity na dopad AI na bezpečnost softwaru, přičemž se vedou debaty o tom, zda povede k bezpečnějším produktům, nebo ke zvýšení počtu zranitelností. Dále jsou podrobně popsány motivační a odrazující faktory pro hackery, přičemž významnou roli při aktivní účasti hrají odměny. Jako faktory, které hackery odrazují od účasti v programech bug bounty, jsou uvedeny: pomalá doba odezvy, omezený rozsah, špatná komunikace, nízké odměny a negativní hodnocení.

Září měsícem ransomwaru

NCC group, která každý měsíc vydává report shrnující situaci v kybernetické bezpečnosti zaznamenala v září 2023 zvýšenou aktivitu ransomwaru [PDF]. Celkem bylo podle dostupných dat nahlášeno 514 ransomware útoků, čímž byl překonán předchozí rekord z března 2023. V reportu zmiňují také, že významný hráč na poli ransomware, skupina Clop, měla v září minimální aktivitu, což může dle společnosti naznačovat přípravu na velký útok.

K rekordu přispěly další skupiny jako LockBit 3.0, LostTrust a BlackCat. Zmíněný LostTrust se rychle díky absenci aktivit skupiny Clop vyšvihl na druhé místo a při některých útocích způsobil únik dat. Nová skupina RansomedVC se umístila na čtvrtém místě. Přibližně každý pátý útok v září pocházel z operací nových ransomwarových skupin. Nejčastější zemí útoků byla Severní Amerika (50 %), následovaná Evropou (30 %) a Asií (9 %). Nejčastějším cílem útoků byl sektor „průmyslových podniků“, následovaný sektorem „spotřebitelských podniků“, technologií a zdravotnictví.

Společnost do konce roku očekává finální počet 4000 útoků. Navzdory úsilí orgánů činných v trestním řízení a přetrvávajícím vývoji ochranných mechanismů zůstává ransomware stále významnou hrozbou. Především proto, že útoky jsou stále sofistikovanější.

Ve zkratce

- Samsung S23 se na Pwn2Own podařilo hacknout první den hned dvakrát

- Ukrajinští hackeři způsobili výpadek internetu na okupovaném území

- StripedFly malware nakazil přes 1 milion Windows a Linux hostů

- Proof of concept Citrix Bleed exploit umožňuje útočit na NetScaler účty

- Chyba v nastavení OAuth nalezena na několika známých serverech

- Patch na kritickou zranitelnost ve VMWare

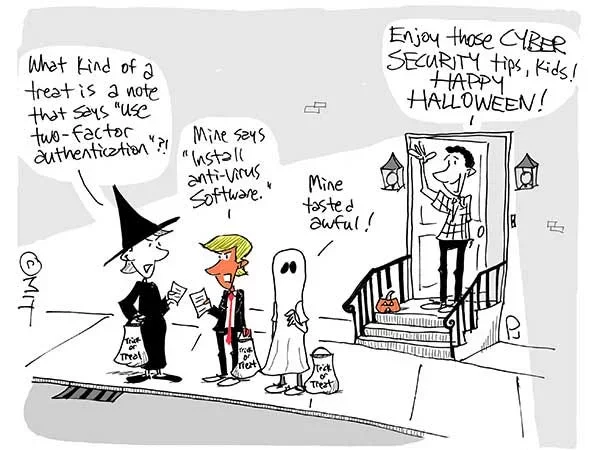

Pro zasmání

O seriálu

Tento seriál vychází střídavě za pomoci pracovníků Národního bezpečnostního týmu CSIRT.CZ provozovaného sdružením CZ.NIC a bezpečnostního týmu CESNET-CERTS sdružení CESNET, bezpečnostního týmu CDT-CERT provozovaného společností ČD - Telematika a bezpečnostních specialistů Jana Kopřivy ze společnosti Nettles Consulting a Moniky Kutějové ze sdružení TheCyberValkyries. Více o seriálu…